آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA)، پانزدهم فوریه ۲۰۲۴، در خصوص آسیب پذیری ASA/FTD سیسکو هشدار صادر کرد. این نقص امنیتی وصله شده که بر نرم افزار ASA/FTD سیسکو تأثیر میگذارد، پس از گزارشهایی مبنی بر اینکه احتمالاً در حملات باج افزاری Akira (آکیرا) مورد سوء استفاده قرار گرفته است، به فهرست آسیب پذیریهای شناخته شده (KEV) CISA افزوده شد.

آسیب پذیری مورد بحث که با شناسه CVE-2020-3259 (امتیاز CVSS: 7.5) دنبال میگردد، یک نقص افشای اطلاعات با شدت بالا است که میتواند به مهاجم اجازه دهد محتویات حافظه دستگاه آسیب دیده را بازیابی کند. آسیب پذیری ASA/FTD سیسکو توسط این شرکت به عنوان بخشی از به روزرسانیهای منتشر شده در ماه می 2020 اصلاح شده است.

شرکت امنیت سایبری Truesec اواخر ژانویه سال جاری، اعلام کرد شواهدی یافته است که نشان میدهد این نقص توسط عوامل تهدید باج افزار Akira به منظور نفوذ به چندین دستگاه حساس Anyconnect SSL VPN سیسکو در سال گذشته مورد استفاده قرار گرفته است.

Heresh Zaremand (هرش زارمند)، محقق امنیتی truesec طی گزارشی که بیست و نهم ژانویه منتشر نمود، اظهار داشت که هیچ کد اکسپلویت در دسترس عمومی برای CVE-2020-3259 وجود ندارد و این خود به این معناست که عامل تهدیدی همچون Akira که از این آسیب پذیری سوء استفاده میکند، نیاز به خرید یا تولید کد اکسپلویت دارد، که نیازمند دانش عمیق در مورد آسیب پذیری است.

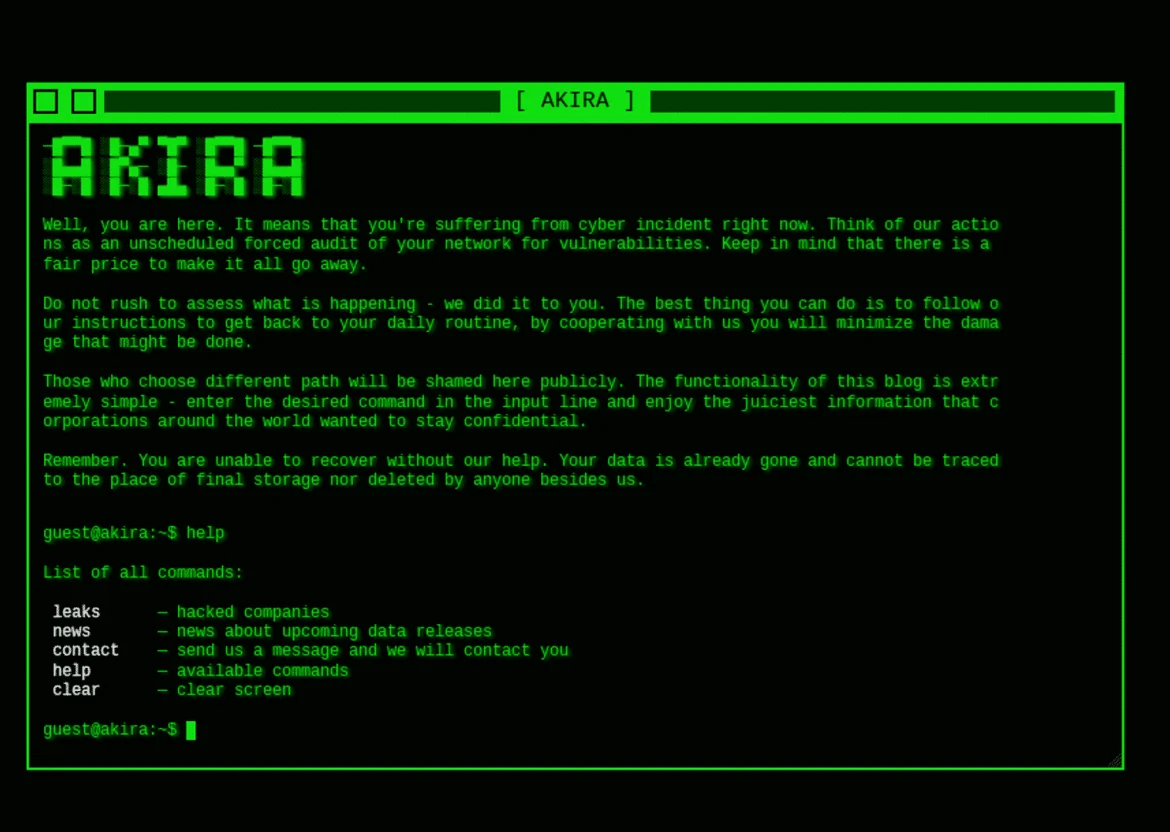

طبق گفته واحد ۴۲ شبکههای پالو آلتو، Akira یکی از 25 گروهی است که در سال 2023 سایت های نشت داده جدید ایجاد کردند و گروه باج افزاری مدعی است تا کنون ۲۰۰ قریانی داشته است. این گروه برای اولین بار در مارس 2023 مشاهده شد و اعتقاد بر این است که با سندیکای بدنام Conti در ارتباط میباشد زیرا درآمد حاصل از چندین حمله باج افزاری خود را به آدرس های کیف پول وابسته به Conti ارسال کرده است.

گروه جرایم الکترونیکی تنها در سه ماهه چهارم سال 2023 تعداد 49 قربانی را در پورتال نشت داده خود معرفی کرد و طبق آمار این گروه از نظر تعداد قربانی پس از گروههای LockBit (۲۷۵ مورد)، Play (۱۱۰ مورد)، ALPHV/BlackCat (۱۰۲ مورد)، NoEscape (۷۶ مورد)، 8Base (۷۵ مورد) و Black Basta (۷۲ مورد) قرار دارد.

آژانس های شعبه اجرایی غیرنظامی فدرال (FCEB) موظفند آسیب پذیریهای شناسایی شده را تا هفتم مارس ۲۰۲۴ اصلاح و شبکههای خود را در برابر تهدیدات احتمالی ایمن نمایند.

آسیب پذیری ASA/FTD سیسکو (CVE-2020-3259) تنها نقصی است که برای ارائه باج افزار مورد سوء استفاده قرار گرفته است. آزمایشگاه Arctic Wolf در اوایل ماه جاری، سوء استفاده از CVE-2023-22527 (نقصی که اخیراً در سرور و دیتاسنتر Atlassian Confluence کشف شده است ) را برای استقرار باج افزار C3RB3R و همچنین استخراج کنندگان ارزهای دیجیتال و تروجان های دسترسی از راه دور فاش کرد.

این توسعه در حالی صورت میپذیرد که وزارت امور خارجه ایالات متحده آمریکا برای اطلاعاتی که میتواند به شناسایی یا دستگیری اعضای اصلی گروه باج افزاری BlackCat منجر شود، 10 میلیون دلار پاداش علاوه بر پاداش حداکثر 5 میلیون دلاری برای اطلاعاتی که منجر به دستگیری گروه های وابسته به آنها شود، ارائه میدهد.

طرح باج افزار به عنوان سرویس BlackCat با شباهت بسیار به Hive، بیش از هزار قربانی را در سراسر جهان به خطر انداخته و از زمان ظهور آن در اواخر سال 2021، حداقل 300 میلیون دلار درآمد غیرقانونی به دست آورده است. باج افزار BlackCat در دسامبر 2023 به دنبال یک عملیات هماهنگ بین المللی مختل و متوقف گردید.

حوزه باج افزار طی سال های اخیر تبدیل به یک بازار پرسود شده است و توجه مجرمان سایبری را که به دنبال سود مالی هستند به خود جلب کرده و منجر به ظهور عاملان تهدید جدیدی مانند Alpha (با ALPHV اشتباه نشود) و Wing شده است.

دفتر پاسخگویی دولت ایالات متحده آمریکا (GAO)، در گزارشی که در اواخر ژانویه 2024 منتشر کرد، خواستار نظارت بیشتر بر روی اقدامات توصیه شده جهت جلوگیری از باج افزار، به ویژه برای سازمان هایی از بخش های مهم تولید، انرژی، مراقبت های بهداشتی و سلامت عمومی و سیستم های حمل و نقل گردید.