یک بدافزار جدید به نام بکدور Msupedge با استفاده از تکنیکی کمتر دیده شده در حملهای علیه دانشگاهی در تایوان مورد استفاده قرار گرفته است.

قابل توجه ترین ویژگی Msupedge این است که توسط ترافیک DNS با سرور فرماندهی و کنترل (C&C) خود ارتباط برقرار میکند. منشا این بکدور و اهداف پشت این حمله در حال حاضر ناشناخته است.

بردار دسترسی اولیه که احتمالاً استقرار بکدور Msupedge را تسهیل میکند، شامل سوء استفاده از یک نقص مهم اخیراً فاش شده است که بر PHP تأثیر میگذارد (CVE-2024-4577، امتیاز CVSS: 9.8) و میتواند برای دستیابی به اجرای کد از راه دور مورد استفاده قرار گیرد.

تحلیل و بررسی بکدور Msupedge

بکدور Msupedge یک کتابخانه پیوند پویا (DLL) است که در مسیرهای “csidl_drive_fixed\xampp\” و “csidl_system\wbem\” نصب میشود. یکی از DLLها، یعنی wuplog.dll، توسط سرور HTTP آپاچی (httpd) راه اندازی شده است. فرآیند والد برای DLL دوم نامشخص میباشد.

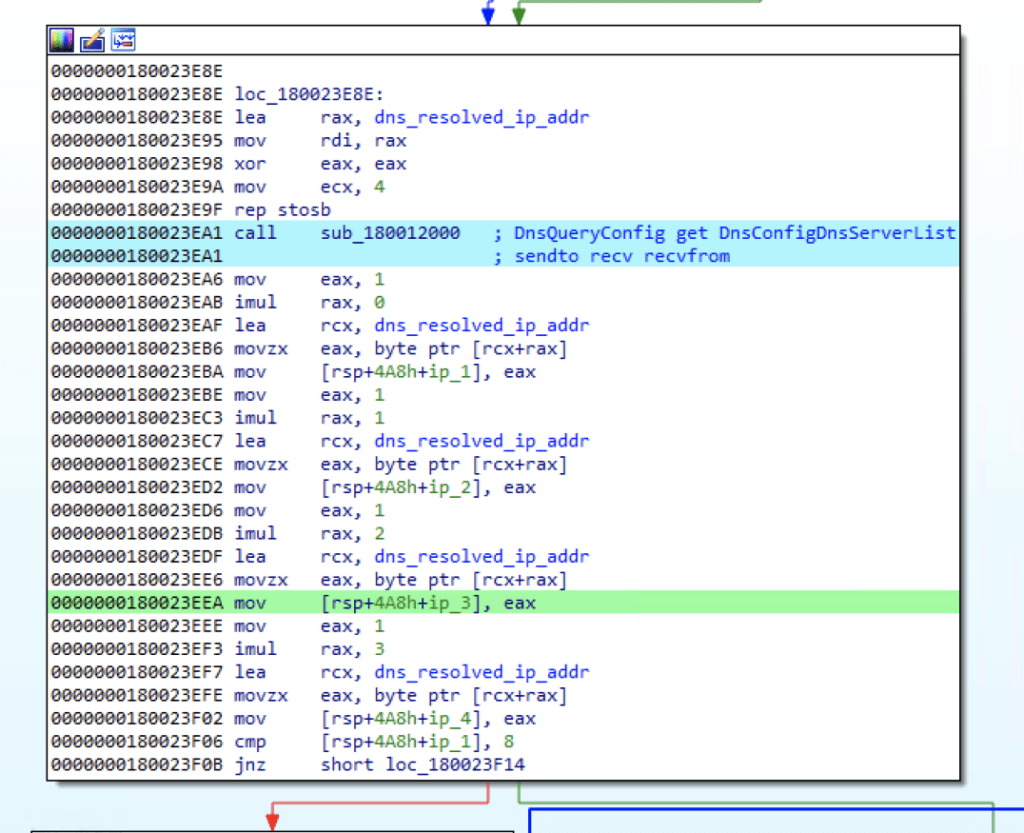

قابل توجهترین جنبه بکدور Msupedge، اتکای آن به DNS tunneling برای ارتباط با سرور C&C با کد مبتنی بر ابزار منبع باز dnscat2 است. این بکدور نه تنها دستورات را از طریق ترافیک DNS دریافت میکند، بلکه از آدرس آیپی resolve شده سرور C&C (ctl.msedeapi[.]net) نیز به عنوان دستور استفاده میکند.

اکتت سوم آدرس آیپی resolve شده، به عنوان یک مورد سوئیچ عمل میکند که رفتار بکدور را با کم کردن عدد هفت از آن و استفاده از نماد هگزادسیمال، تعیین میکند. به عنوان مثال، اگر اکتت سوم 145 باشد، مقدار تازه مشتق شده به 138 (0x8a) ترجمه میشود.

دستورات پشتیبانی شده توسط بکدور Msupedge به شرح زیر است:

- 0x8a: با استفاده از دستوری که از طریق رکورد TXT در DNS دریافت میشود، فرآیندی را ایجاد میکند.

- 0x75: فایل را با استفاده از URL دانلود دریافت شده از طریق رکورد TXT دانلود میکند.

- 0x24: برای یک بازه زمانی از پیش تعیین شده sleep میشود (ip_4 * 86400 * 1000 ms).

- 0x66: برای یک بازه زمانی از پیش تعیین شده sleep میشود (ip_4 * 3600 * 1000 ms).

- 0x38: یک فایل موقت “%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp” ایجاد میکند که هدف آن ناشناخته است.

- 0x3C: فایل “temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp%” را حذف میکند.

حملات مشابه

چندی پیش نیز یک مؤسسه تحقیقاتی وابسته به دولت تایوان که از اوایل جولای ۲۰۲۳ شروع به کار کرده است، توسط گروههای سایبری مرتبط با چین، مورد نفوذ قرار گرفت. الگوی فعالیت این حمله سایبری با گروه چینی APT41 مطابقت دارد.

سیسکو تالوس در اوت 2023، دستورات غیرعادی PowerShell را شناسایی کرد که به یک آدرس IP متصل میشدند تا اسکریپتهای PowerShell را در محیط یک موسسه تحقیقاتی وابسته به دولت تایوان دانلود و اجرا کنند. ماهیت کار تحقیق و توسعه این موسسه، آن را به یک هدف ارزشمند برای هکرها تبدیل کرده است.

بردار دسترسی اولیه دقیق مورد استفاده در حمله مشخص نیست، اما شامل استفاده از یک شل وب برای حفظ دسترسی و استقرار پیلودهای بیشتر مانند ShadowPad و Cobalt Strike میباشد. گزارش کامل این خبر را میتوانید از اینجا بخوانید.

منابع

مقالات مرتبط:

هکرهای APT41 از بدافزار ShadowPad در حمله به موسسه تایوانی استفاده کردند

بکدور GoGra یک سازمان فعال در حوزه رسانه در جنوب آسیا را مورد هدف قرار داد

بکدور BITSLOTH از BITS برای ارتباطات مخفیانه سوء استفاده میکند

گروه APT28 روسیه، دیپلماتها را توسط بکدور HeadLace مورد نفوذ قرار داد

سوء استفاه از پکیجهای npm برای پنهان کردن کد بکدور

بکدور Xctdoor در حمله به شرکتهای کرهای مورد استفاده قرار گرفت

توزیع بکدور Oyster توسط نرم افزارهای تروجانیزه شده

سوء استفاده هکرها از وب سایتهای قانونی برای توزیع بکدور BadSpace

نفوذ بکدور Noodle RAT به سیستم های ویندوز و لینوکس

نفوذ بکدور WARMCOOKIE به افراد جویای کار با استفاده از حملات فیشینگ

استقرار بکدور Gomir بر روی سیستم های لینوکس توسط هکرهای Kimsuky کره شمالی