محققان SentinelOne در شانزدهم مارس 2024، یک باینری لینوکس مشکوک آپلود شده از اوکراین را شناسایی کردند. تجزیه و تحلیل اولیه، شباهتهای سطحی را با بدافزار وایپر (Wiper) بدنام AcidRain نشان داد که برای غیرفعال سازی مودمهای KA-SAT در سراسر اروپا در آغاز جنگ میان روسیه و اوکراین (که معمولاً با نام ” Viasat hack’” شناخته میشود) استفاده شده است.

محققان اذعان داشتند که از زمان کشف اولیه آنها، هیچ نمونه یا نوع مشابهی شناسایی یا گزارش نشده است. این نمونه جدید، یک نوع تایید شده است که SentinelOne از آن به عنوان ” AcidPour” یاد میکند؛ یک وایپر با قابلیتهای گسترده.

AcidPour گونهای از AcidRain است، وایپری که در آغاز جنگ روسیه و اوکراین در اوایل سال 2022 برای عملکرد مودمهای Viasat KA-SAT مورد استفاده قرار گرفت و ارتباطات نظامی اوکراین را فلج کرد.

قابلیتهای گسترش یافته AcidPour، آن را قادر میسازد تا دستگاههای تعبیه شده از جمله شبکه، اینترنت اشیاء، فضای ذخیرهسازی بزرگ (RAID) و احتمالاً دستگاههای ICS دارای توزیعهای ۳۲ بیتی لینوکس را غیرفعال کند.

AcidPour، قویتر و قدرتمندتر از نوع AcidRain است و انواع سخت افزار و سیستم عاملهای بیشتری را پوشش میدهد. این شرکت امنیت سایبری همچنین ارتباط بین بدافزار و AcidRain را تأیید کرده و آن را به گروههای تهدید متعلق به اطلاعات نظامی روسیه مرتبط دانسته است.

AcidRain یک وایپر مختص لینوکس است که برای معماری MIPS به منظور سازگاری با دستگاه های مورد نظر کامپایل شده است، اما AcidPour برای معماری ۳۲ بیتی (x86) کامپایل شده است. علیرغم هدف قرار دادن هر دو سیستم لینوکس، عدم تطابق معماری تا حدودی توانایی ما را برای مقایسه پایگاه های کد کامپایل شده محدود می کند.

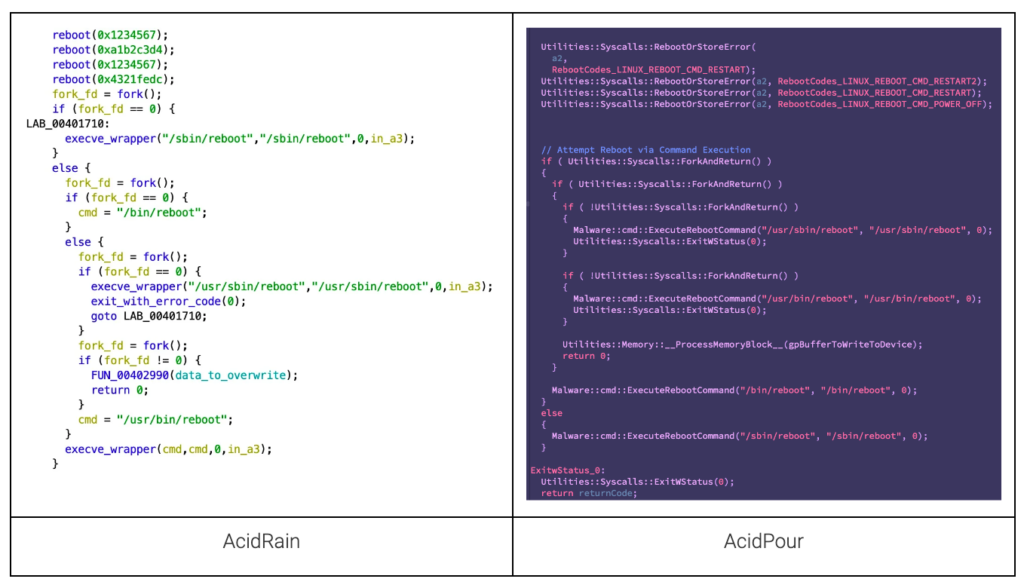

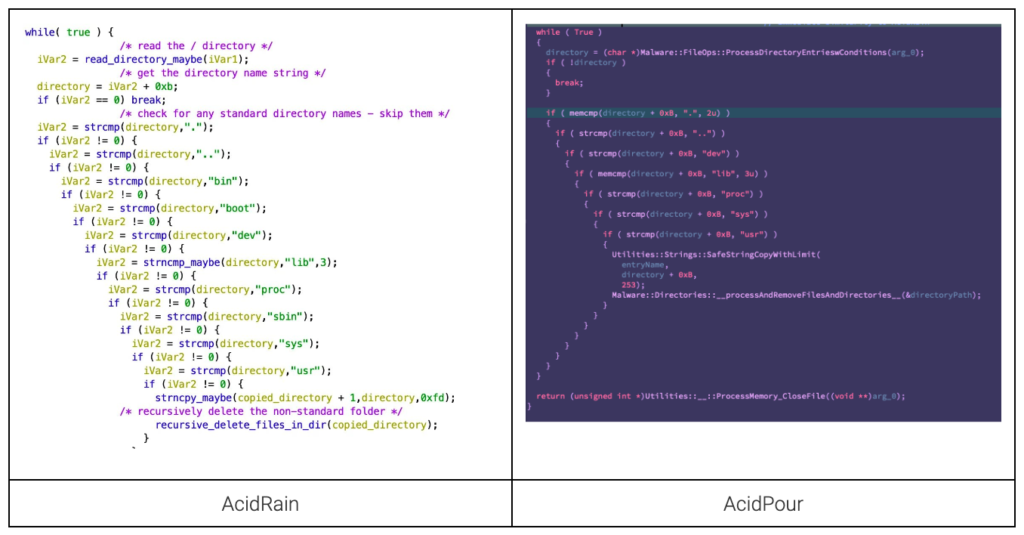

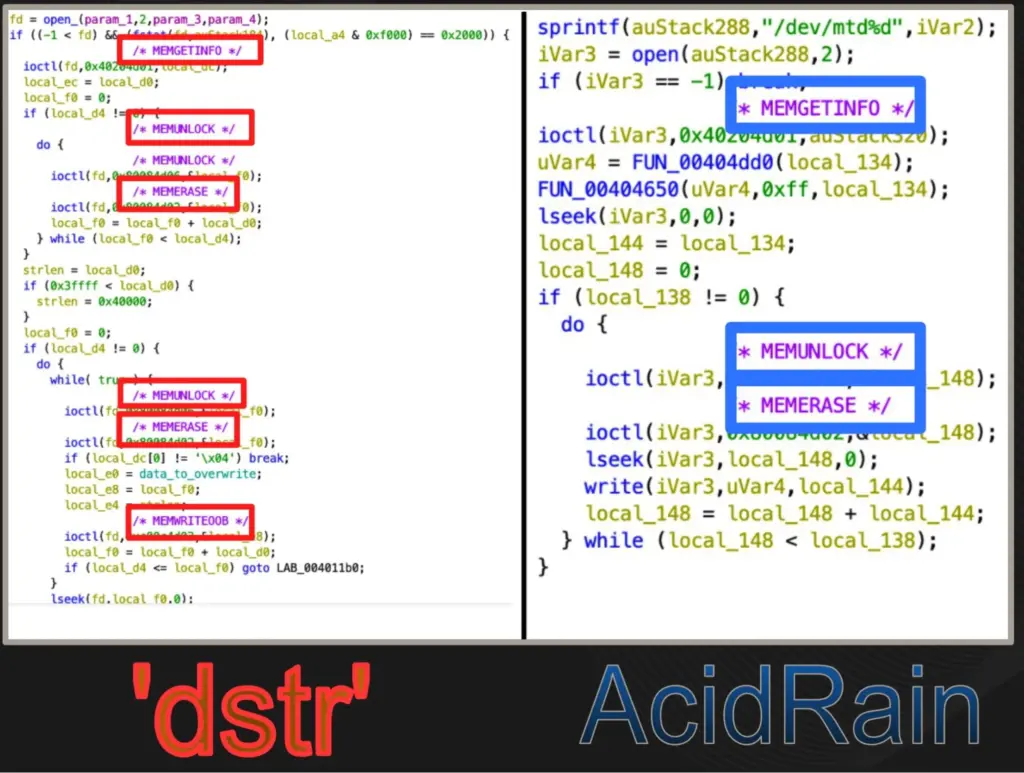

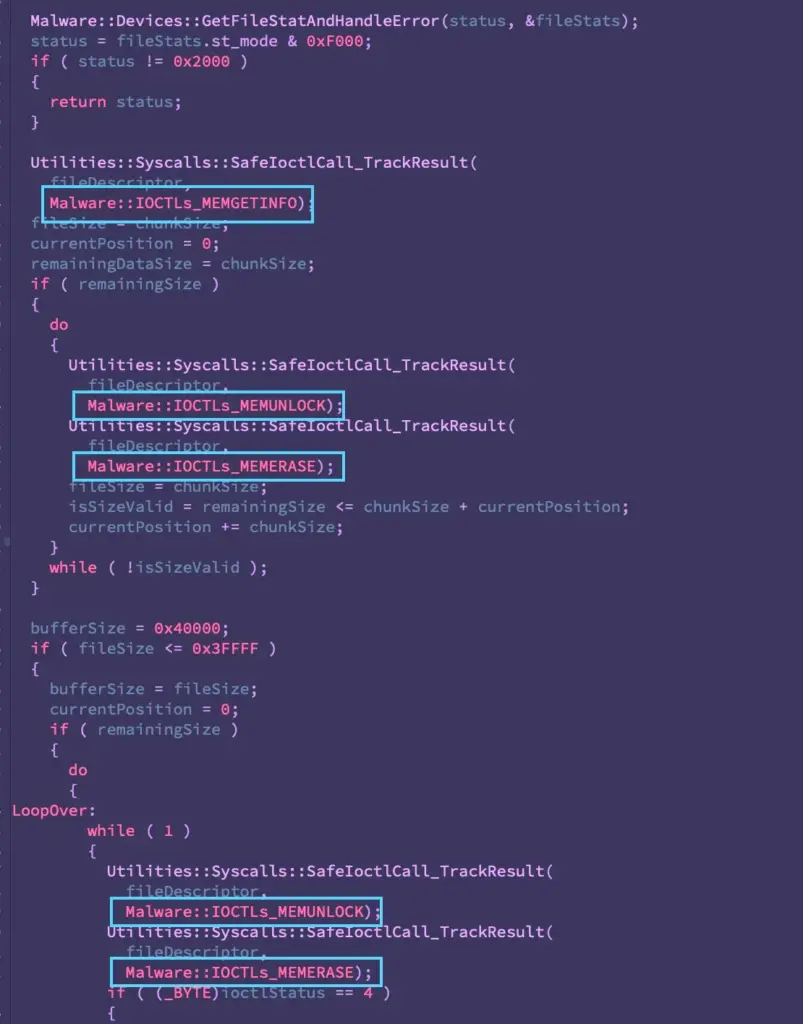

با این اوصاف، در استفاده از فراخوانی راهاندازی مجدد و روشی که برای پاک کردن دایرکتوری بازگشتی استفاده میشود، هر دو سویه با هم، همپوشانی دارند. همچنین مکانیزم پاک کردن دستگاه مبتنی بر IOCTLs یکسان است که با بدافزار دیگری مرتبط با Sandworm معروف به VPNFilter نیز اشتراکاتی دارد.

مکانیزم راه اندازی مجدد مشترک:

پردازش دایرکتوری بازگشتی:

مکانیزم های وایپر

در زمان کشف، شباهتهایی میان مکانیزم وایپر دستگاه مبتنی بر IOCTLs AcidRain و پلاگین VPNFilter «dstr» که در تصویر زیر نشان داده شده است، مشاهده گردید:

AcidPour نیز به همان مکانیزم پاک کردن دستگاه متکی است:

عملکرد AcidPour

AcidPour بر روی دستگاههای لینوکس هدفگذاری شده AcidRain گسترش مییابد و منطق Block Image (UBI) و Device Mapper (DM) را شامل میشود.

AcidRain تراشههای فلش را از طریق MTD برای دسترسی خام به حافظه فلش در فرمت مسیرهای دستگاه /dev/mtdXX هدف قرار میدهد. این قابلیت در AcidPour گسترش یافته است تا مسیرهای /dev/ubiXX را شامل شود. UBI رابطی است که بر روی MTD ساخته شده است تا به عنوان یک سیستم مدیریت حجم برای حافظه فلش عمل کند. این دستگاهها در سیستمهای تعبیهشده وابسته به حافظه فلش مانند دستگاههای قابل حمل، اینترنت اشیا، شبکه یا در برخی موارد دستگاههای ICS رایج هستند.

AcidPour منطق را برای هدف قرار دادن دستگاه های تعبیه شده، [1]SAN، [2]NAS و RAID اختصاصی ترکیب میکند.

یکی از جالبترین جنبههای AcidPour سبک کدگذاری آن است که یادآور CaddyWiper میباشد که به طور گسترده علیه اهداف اوکراینی در کنار بدافزارهای قابلتوجهی مانند Industroyer 2 استفاده میشود.

AcidPour، یک بدافزار مبتنی بر C دارای عملکرد حذف خود است که در ابتدای اجرای خود بر روی دیسک بازنویسی میکند، در حالی که بسته به نوع دستگاه، از یک روش پاک کردن جایگزین نیز استفاده میکند.

AcidPour به یک گروه سایبری نسبت داده شده است که به عنوان UAC-0165 ردیابی میشوند و با Sandworm مرتبط است و سابقه ضربه زدن به زیرساخت های حیاتی اوکراین را دارد.

تیم واکنش اضطراری کامپیوتری اوکراین (CERT-UA)، در اکتبر 2023، این مهاجم را در حملاتی که حداقل 11 ارائه دهنده سرویس مخابراتی را بین ماه مِی و سپتامبر در این کشور مورد هدف قرار میداد، دخیل دانست.

ارتباط AcidPour با Sandworm توسط این واقعیت تقویت میشود که یک عامل تهدید معروف به Solntsepyok (معروف به Solntsepek یا SolntsepekZ) ادعا کرده است که به چهار اپراتور مخابراتی مختلف در اوکراین نفوذ کرده و سرویس های آنها را در 13 مارس 2024، سه روز قبل از کشف AcidPour مختل کرده است.

Solntsepyok، به گفته سرویس ارتباطات ویژه دولتی اوکراین (SSSCIP)، یک APT روسی است که احتمالاً با اداره اصلی ستاد کل نیروهای مسلح روسیه (GRU) مرتبط میباشد که Sandworm را نیز اجرا می کند.

شایان ذکر است که Solntsepyok همچنین متهم به نفوذ به سیستم های Kyivstar (کییِف اِستار) در اوایل ماه مِی 2023 است. این نفوذ در اواخر دسامبر آشکار شد.

در حالی که در حال حاضر مشخص نیست که از AcidPour در آخرین مجموعه حملات استفاده شده است یا خیر، این کشف نشان میدهد که عوامل تهدید دائماً تاکتیکهای خود را برای اجرای حملات مخرب و ایجاد تأثیرات عملیاتی قابل توجه اصلاح میکنند.

این پیشرفت نه تنها بهبود قابلیتهای فنی مهاجمان را نشان میدهد، بلکه رویکرد محاسبه شده آنها را برای انتخاب اهدافی که اثرات بعدی را به حداکثر میرساند، زیرساختها و ارتباطات حیاتی را مختل میکند، آشکار میکند.

[1] Storage Area Networks

[2] Network Attached Storage