حملات ادامهدار باجافزار Akira به دستگاههای SonicWall SSL VPN

حملات باجافزار Akira که دستگاههای SonicWall SSL VPN را هدف قرار میدهند، همچنان در حال پیشرفت هستند. در جدیدترین گزارشها، دیده شده که مهاجمان با وجود فعال بودن احراز هویت چند مرحلهای (MFA) با رمز یکبار مصرف (OTP)، موفق به ورود به حسابها شدهاند.

محققان احتمال میدهند که این کار با استفاده از OTP seedهای سرقتشده قبلی انجام شده باشد، اگرچه روش دقیق هنوز تأیید نشده است.

تاریخچه آسیبپذیریها

در ژوئیه 2025، گزارشها نشان دادند که عملیات Akira با بهرهبرداری از دستگاههای SonicWall SSL VPN، شبکههای شرکتی را هک میکنند و احتمال وجود آسیبپذیری روز صفر (zero-day) مطرح شد.

با بررسیهای بیشتر، SonicWall این حملات را به آسیبپذیری CVE-2024-40766 مرتبط دانست، که یک نقص کنترل دسترسی نادرست است و در سپتامبر 2024 افشا شده بود.

این نقص گرچه در آگوست 2024 وصله شد، اما مهاجمان همچنان از اعتبارنامههای سرقتشده قبلی برای دسترسی استفاده میکنند. SonicWall به مدیران توصیه کرده است که تمامی رمزهای SSL VPN را بازنشانی و آخرین نسخه firmware SonicOS را نصب کنند.

MFA هم توسط باجافزار Akira دور زده میشود

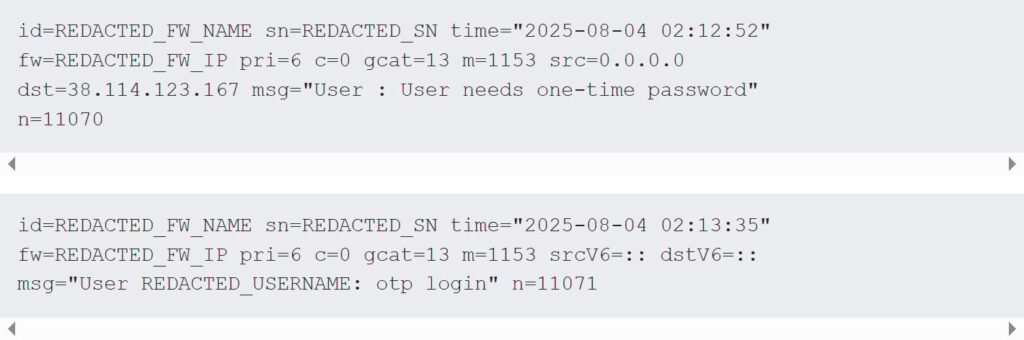

بر اساس تحقیقات جدید Arctic Wolf، حملات جاری نشان میدهد که مهاجمان حتی در حسابهای فعال با MFA موفق به ورود شدهاند. این یعنی چندین چالش رمز یکبار مصرف (OTP) داده شده و باز هم ورود موفق اتفاق افتاده است.

محققان حدس میزنند مهاجمان ممکن است OTP seedهای سرقتشده یا روش دیگری برای تولید توکنهای معتبر یافته باشند.

نحوه عملکرد مهاجمان

پس از دسترسی اولیه، Akira به سرعت شبکه داخلی را بررسی میکند و اقدامات زیر را انجام میدهد:

اسکن شبکه داخلی در کمتر از 5 دقیقه

استفاده از Impacket SMB session setup، ورود RDP، و بررسی اشیاء Active Directory با ابزارهایی مثل dsquery، SharpShares و BloodHound

تمرکز بر سرورهای Veeam Backup & Replication و استخراج رمزهای MSSQL و PostgreSQL با PowerShell

برای دور زدن نرمافزارهای امنیتی، مهاجمان از روش BYOVD (Bring-Your-Own-Vulnerable-Driver) استفاده کرده و از فایل قانونی consent.exe مایکروسافت برای بارگذاری DLLهای مخرب و فعال کردن درایورهای آسیبپذیر استفاده کردهاند.

این درایورها فرآیندهای امنیتی را غیرفعال میکنند و اجازه میدهند باجافزار بدون مانع اجرا شود.

توصیههای امنیتی

حتماً تمامی حسابهای VPN دستگاههایی که قبلاً آسیبپذیر بودهاند را بازنشانی کنید

Firmware SonicOS را به آخرین نسخه توصیهشده توسط SonicWall ارتقا دهید (نسخه 7.3.0 یا بالاتر)

کاربران و مدیران شبکه باید رمزهای OTP و MFA را مدیریت و مانیتور کنند تا از دسترسی مهاجمان جلوگیری شود

توجه: حتی پس از بروزرسانی دستگاهها، مهاجمان ممکن است با استفاده از حسابهای سرقتشده دسترسی اولیه به شبکههای شرکتی پیدا کنند.