حملات باج افزاری یکی از تهدیدات جدی در فضای سایبری به شمار میروند که در سالهای اخیر رشد چشمگیری داشتهاند. این نوع حملات معمولاً به این صورت انجام میشوند که مهاجم با نفوذ به سیستم یا شبکه هدف، فایلها یا اطلاعات حیاتی آنها را رمزگذاری کرده و سپس برای رمزگشایی آنها، از قربانی درخواست باج میکند.

باج افزارها معمولاً از طریق ایمیلهای فیشینگ، نرمافزارهای مخرب یا ضعفهای امنیتی موجود در سیستمهای آسیب پذیر وارد میشوند. این حملات میتوانند برای کسبوکارها و سازمانها خسارتهای مالی و اعتباری زیادی به همراه داشته باشند، چرا که بازگشایی فایلها تنها با پرداخت مبلغ درخواست شده یا از طریق پیدا کردن راهحلهای فنی ممکن میشود، که در بسیاری از موارد، پرداخت باج نیز تضمینی برای بازگشت اطلاعات نیست. از این رو، آگاهی و اقدامات پیشگیرانه از جمله آموزش کاربران، به روزرسانی به موقع سیستمها، و استفاده از نرمافزارهای ضدباجافزار میتواند کمک زیادی در کاهش ریسک این نوع حملات داشته باشد.

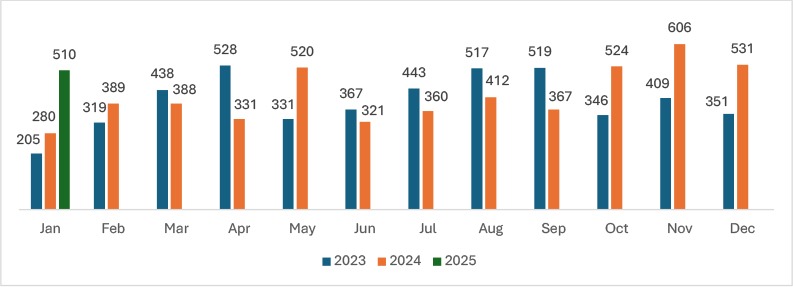

ژانویه 2025، شاهد افزایش شمار حملات باج افزاری نسبت به مدت مشابه سال گذشته بود. شمار قربانیان حملات باج افزاری در اولین ماه سال میلادی جدید به 510 مورد رسید که نسبت به ژانویه ۲۰۲۴، افزایش ۸۲.۱۴ درصدی را تجربه کرده است.

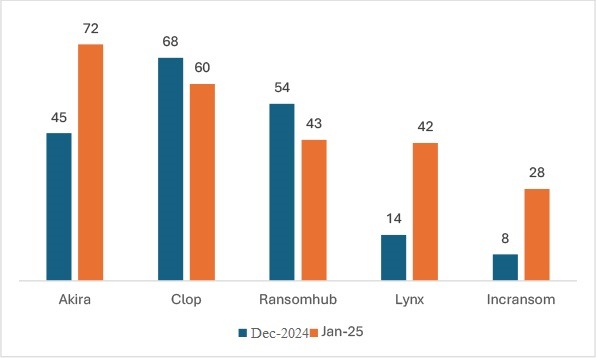

گروه باج افزار Akira در ژانویه 2025 با ۷۲ حمله به عنوان فعالترین گروه باج افزاری شناخته شد. فعالیت این گروه، 60 درصد افزایش یافت، در حالی که گروههای Lynx و Inc ransom به ترتیب افزایش 200% و 250% داشتند. در مقابل، Cl0p با کاهش 12% و RansomHub با کاهش 20% مواجه شدند. این روندها نشان دهنده تغییرات چشمانداز باجافزارها و تغییر تمرکز مهاجمان در صنایع مختلف است.

Akira به دلیل استفاده مؤثر از بدافزارهای مبتنی بر پایتون و سوءاستفاده از آسیب پذیریهای زیرساختهای حیاتی معروف میباشد. این در حالی است که گروههای جدیدی مانند MORPHEUS و Gd Lockersec نیز تازه پا به عرصه گذاشتهاند.

گروه MORPHEUS از دسامبر 2024 سه قربانی و Gd Lockersec تا پایان ژانویه پنج قربانی را مورد هدف قرار دادند.

گروههای MORPHEUS و HellCat از یک کدبیس مشترک استفاده میکنند که پیلودهای اجرایی 64 بیتی را پیادهسازی میکند و برخی از فایلهای سیستمی را از فرایند رمزگذاری مستثنی میسازد. این استراتژی به آنها کمک میکند تا حملات خود را هدفمندتر و مؤثرتر اجرا کنند. این در حالی است که Gd Lockersec بر روی کسب درآمد مالی تمرکز دارد و از حمله به نهادهایی در کشورهای خاص و بیمارستانهای غیرانتفاعی خودداری میکند.

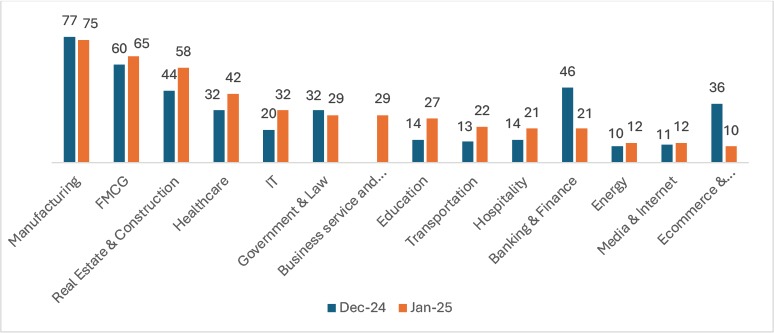

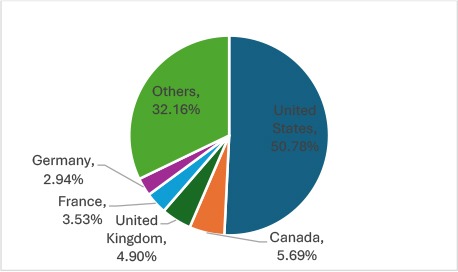

جالب است بدانید که بخش تولیدی با ۷۵ قربانی همچنان هدف اصلی حملات باج افزاری میباشد و بخشهای مالی و IT نیز در این دوره مورد هدف قرار گرفتند. از نظر جغرافیایی نیز، ایالات متحده با 259 حمله باج افزاری، بیشترین تعداد حملات را تجربه کرده است و پس از آن کانادا، انگلیس، فرانسه و آلمان قرار دارند. این کشورها به دلیل اقتصاد قوی و صنایع داده محور خود، اهداف جذابی برای باج افزارها به شمار میآیند.

بررسی زنجیره حمله باج افزار Akira

گروههای باج افزاری به طور فزایندهای از بکدورهای مبتنی بر پایتون برای نفوذ به شبکهها استفاده میکنند. این بکدورها، تونلهای SOCKS5 را برقرار میکنند که حرکت جانبی و استقرار باج افزار را تسهیل کرده و از شناسایی آن جلوگیری میکنند. نمونهای از کد بکدور مبتنی بر پایتون به شرح زیر است:

import socket

import socks

# Establishing a SOCKS5 connection

socks.setdefaultproxy(socks.PROXY_TYPE_SOCKS5, '127.0.0.1', 9050)

socks.wrapmodule(socket)

# Creating a reverse proxy for communication

def create_reverse_proxy():

# Code to handle reverse proxy logic

pass

مهاجمان به هدف قرار دادن هایپروایزرهای VMware ESXi از طریق تونلهای SSH برای حفظ تداوم دسترسی و استقرار باج افزار میپردازند. این رویکرد از نقش حیاتی ESXi در زیرساختهای مجازی سازی شده سوء استفاده میکند و به مهاجمان اجازه میدهد تا بدون شناسایی شدن به سیستمها نفوذ کنند و در آنها باقی بمانند. نمونهای از دستور SSH tunneling به شرح زیر است:

ssh -L 8080:localhost:8080 user@esxi-host

چشم انداز باج افزارها در ژانویه 2025 با پیچیدگیهای بیشتری همراه بود و حملات هدفمند افزایش یافت. این تغییرات نشاندهنده تکامل سریع تهدیدات است که نیاز به تقویت تدابیر امنیتی در سازمانها را بیش از پیش ضروری میسازد.

با توجه به تکامل سریع تهدیدات، برای سازمانها ضروری است که اقدامات امنیت سایبری خود را تقویت کنند. این اقدامات شامل نظارت بر باجافزارهای مبتنی بر پایتون، ایمنسازی سیستمهای VMware ESXi و پیادهسازی کنترلهای دسترسی قوی میباشد.