کارشناسان امنیت سایبری نسبت به تغییر جدید در چشمانداز بدافزارهای اندروید هشدار دادهاند؛ جایی که اپلیکیشنهای دراپر (Dropper) که پیشتر برای توزیع تروجانهای بانکی مورد استفاده قرار میگرفتند، اکنون برای انتشار بدافزارهای سادهتر مثل سرقتکننده پیامک (SMS Stealer) و جاسوسافزار (Spyware) به کار گرفته میشوند.

طبق گزارش شرکت امنیت موبایل ThreatFabric، این کمپینهای مخرب از طریق اپلیکیشنهای جعلی با ظاهر برنامههای دولتی یا بانکی در هند و سایر نقاط آسیا پخش میشوند.

تغییرات ناشی از محدودیتهای امنیتی گوگل

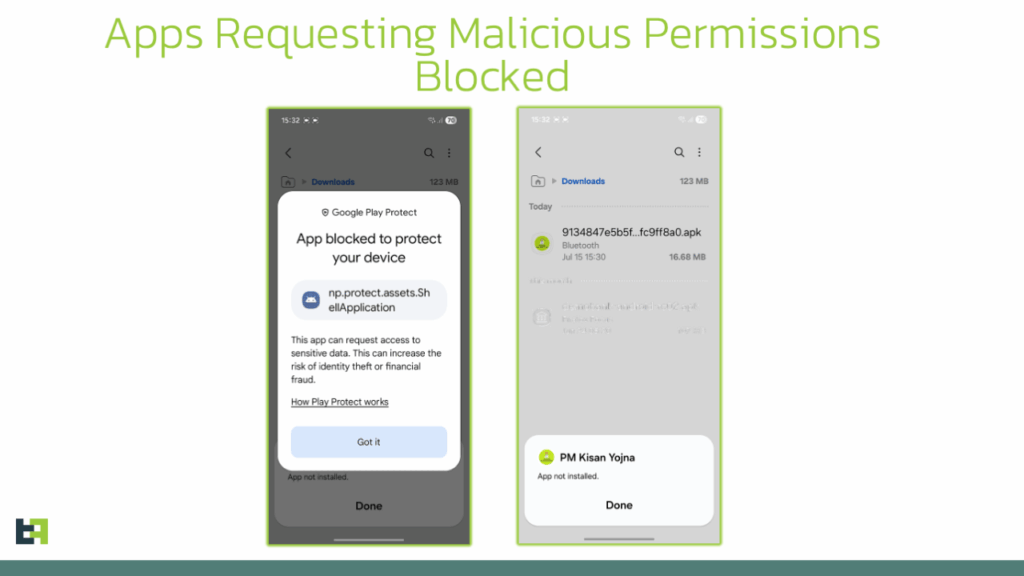

این تغییر به دلیل اقدامات امنیتی جدید گوگل در بازارهایی مانند سنگاپور، تایلند، برزیل و هند رخ داده است؛ جایی که نصب برنامههای مشکوک با دسترسیهای پرخطر مانند دسترسی به پیامکها و خدمات دسترسپذیری (Accessibility Services) بهصورت پیشگیرانه مسدود میشود.

ThreatFabric میگوید:

«دفاعهای Google Play Protect، بهویژه برنامه آزمایشی جدید گوگل، روزبهروز مؤثرتر شده و جلوی نصب بسیاری از اپهای خطرناک را پیش از اجرا میگیرد. به همین دلیل مهاجمان برای ادامه فعالیتهایشان به دنبال دور زدن این محدودیتها هستند.»

شیوه کار مهاجمان

مهاجمان برای عبور از سد امنیتی گوگل، اپلیکیشنهای دراپر را بدون درخواست مجوزهای پرریسک طراحی میکنند و تنها یک صفحه بهروزرسانی جعلی به کاربر نشان میدهند.

وقتی کاربر روی دکمه Update کلیک میکند، بدافزار اصلی از سرور خارجی دانلود شده و سپس دسترسیهای موردنیاز خود را درخواست میکند.

ThreatFabric هشدار میدهد:

«با اینکه Play Protect هشدارهایی به کاربر نشان میدهد، اما اگر کاربر این هشدارها را نادیده بگیرد، بدافزار همچنان نصب شده و از سد برنامه آزمایشی عبور میکند.»

بدافزار RewardDropMiner

یکی از این دراپرها RewardDropMiner است که علاوه بر جاسوسافزار، قابلیت اجرای ماینر ارز دیجیتال Monero را نیز داشته است؛ هرچند نسخههای جدید این قابلیت را حذف کردهاند.

لیست برخی از اپلیکیشنهای مخرب شناساییشده که کاربران هندی را هدف گرفتهاند:

PM YOJANA 2025 (com.fluvdp.hrzmkgi)

RTO Challan (com.epr.fnroyex)

SBI Online (com.qmwownic.eqmff)

Axis Card (com.tolqppj.yqmrlytfzrxa)

سایر نمونههای معروف: SecuriDropper، Zombinder، BrokewellDropper، HiddenCatDropper، TiramisuDropper.

واکنش گوگل

گوگل در بیانیهای به The Hacker News اعلام کرد که هیچ یک از این اپلیکیشنها در فروشگاه Google Play توزیع نشدهاند و لایههای امنیتی بیشتری به Play Protect اضافه شده است:

«حتی اگر اپلیکیشنی از طریق دراپر نصب شود، Google Play Protect آن را بهطور خودکار بررسی میکند. این بدافزارها قبل از انتشار این گزارش تحت پوشش سیستم امنیتی ما بودهاند و هیچ نسخهای از آنها در Google Play یافت نشده است.»

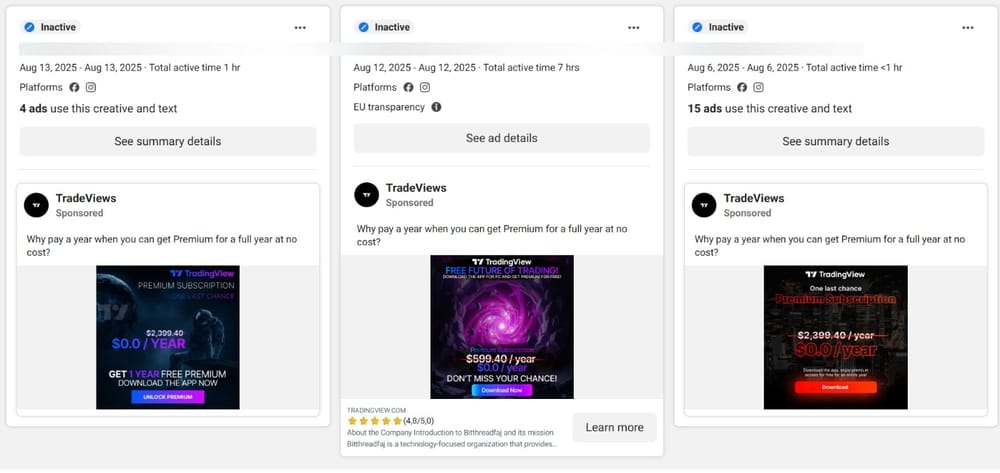

حملات تبلیغات مخرب (Malvertising) و تروجان Brokewell

در کنار این گزارش، آزمایشگاههای Bitdefender از کمپین جدیدی خبر دادند که از تبلیغات مخرب در فیسبوک برای پخش نسخه جعلی اپلیکیشن TradingView استفاده کرده تا نسخه پیشرفتهتری از تروجان بانکی Brokewell را روی اندروید نصب کند.

بیش از ۷۵ آگهی مخرب از ۳۱ تیر ۱۴۰۴ تاکنون در اتحادیه اروپا منتشر شده و دهها هزار کاربر را هدف قرار داده است. این کمپین تنها به اندروید محدود نشده و کاربران ویندوز را نیز با اپلیکیشنهای جعلی مالی و کریپتویی هدف گرفته است.

Bitdefender هشدار داد:

«مجرمان سایبری تاکتیکهای خود را بر اساس رفتار کاربران تغییر میدهند. با استفاده از اپهای جعلی مالی و کریپتویی، آنها به دنبال سوءاستفاده از اعتماد کاربران به ابزارهای معاملاتی هستند.»

جمعبندی

این تغییرات نشان میدهد مهاجمان سایبری دائماً در حال تطبیق تاکتیکها با اقدامات امنیتی جدید هستند. ترکیب دراپرها، تبلیغات مخرب و اپلیکیشنهای جعلی، چالشهای جدیدی برای کاربران اندروید و محققان امنیتی ایجاد کرده است.