گوگل یک بهروزرسانی اضطراری برای برطرف کردن یک آسیبپذیری با سطح بالا در مرورگر Chrome منتشر کرده است. این آسیبپذیری که بهطور فعال در حملات جاسوسی به روسیه و علیه سازمانهای روسی مورد سوءاستفاده قرار گرفته، با شناسه CVE-2025-2783 و امتیاز CVSS:8.3 ثبت شده است.

این مشکل بهعنوان “ارائه نادرست یک هندل در شرایط نامشخص در Mojo روی ویندوز“ توصیف شده است. Mojo مجموعهای از کتابخانههای زمان اجرا است که یک مکانیزم مستقل از پلتفرم را برای ارتباط بین پردازشی (IPC) فراهم میکند.

مطابق معمول، گوگل اطلاعات فنی بیشتری درباره جزئیات حملات، هویت مهاجمان و اهداف احتمالی فاش نکرده است؛ اما گوگل تأیید کرده است که CVE-2025-2783 بهطور فعال مورد سوءاستفاده قرار گرفته است. این اولین آسیبپذیری روز صفر در Chrome از ابتدای سال 2025 محسوب میشود. این آسیبپذیری در نسخه 134.0.6998.177/.178 کروم برای ویندوز برطرف شده است.

این نقص امنیتی توسط محققان کسپرسکی، بوریس لارین(@oct0xor) و ایگور کوزنتسوف(@2igosha)، در تاریخ ۲۰ مارس ۲۰۲۵ کشف و گزارش شده است. کسپرسکی این حملات را تحت عنوان عملیات “ForumTroll” رهگیری میکند و آن را یک حمله APT (تهدید مداوم پیشرفته) توصیف کرده است.

جزئیات آسیب پذیری مورد استفاده در حملات جاسوسی به روسیه و نحوه اکسپلویت

طبق یافتههای کسپرسکی، این حملات از طریق ایمیلهای فیشینگ انجام شده که حاوی لینکهایی به سایتهای مخرب بودند. به محض کلیک روی لینک، صفحهای در Google Chrome باز میشد و سیستم قربانی بدون نیاز به اقدام اضافی آلوده میشد.

محققان اعلام کردهاند که ماهیت این آسیبپذیری به یک خطای منطقی در تعامل بین کروم و ویندوز بازمیگردد که امکان دور زدن مکانیزم امنیتی سندباکس مرورگر را فراهم میکند.

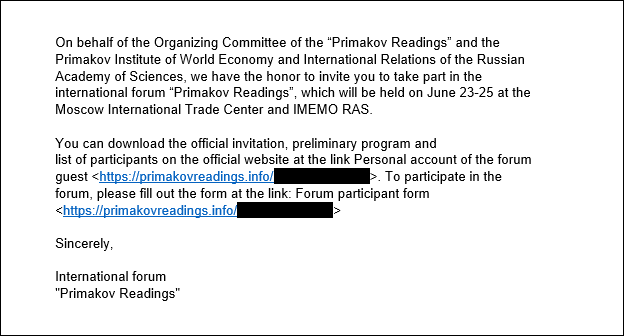

لینکهای آلوده ی کوتاهمدت و شخصیسازیشده برای اهداف خاص طراحی شده بودند و مهاجمان با جعل دعوتنامههای یک همایش علمی معتبر به نام “Primakov Readings”، قربانیان را فریب دادهاند. این ایمیلهای فیشینگ رسانهها، موسسات آموزشی و نهادهای دولتی در روسیه را هدف قرار دادهاند.

بررسیهای کسپرسکی نشان میدهد که CVE-2025-2783 بهتنهایی قادر به اجرای کد از راه دور نیست و یک آسیبپذیری دوم برای تکمیل حمله مورد سوءاستفاده قرار گرفته است. با این حال، این شرکت موفق به دستیابی به اکسپلویت دوم نشده است. خبر خوب این است که با پچ امنیتی منتشرشده برای این آسیبپذیری، زنجیره حمله بهطور کامل مسدود میشود و اجرای کد مخرب متوقف خواهد شد.

به گفته محققان تمام شواهد بررسیشده نشاندهنده سطح بالا و پیچیدگی این حملات است، که بهوضوح نشان میدهد این عملیات توسط یک گروه APT تحت حمایت دولتی انجام شده است.

توصیه امنیتی

با توجه به سوءاستفاده فعال از این آسیبپذیری، کاربران مرورگرهای مبتنی بر Chromium از جمله Microsoft Edge، Brave، Opera و Vivaldi نیز باید بهمحض انتشار بهروزرسانیهای امنیتی، آنها را اعمال کنند.