عوامل تهدید تحت حمایت دولت روسیه از آوریل ۲۰۲۲ تا نوامبر ۲۰۲۳، اهداف بلندپایه و ارزشمندی را توسط حملات بازپخش هش NTLM v2 در سراسر جهان مورد هدف قرار دادند. این حملات که به یک گروه هک تهاجمی به نام APT28 نسبت داده میشود، سازمانهایی را که با امور خارجه، انرژی، دفاع و حملونقل و همچنین سازمانهایی که با کار، رفاه اجتماعی، شوراها و امور مالی سروکار دارند، مورد هدف قرار داده است.

شرکت امنیت سایبری Trend Micro، این نفوذها را به عنوان روشی مقرون به صرفه برای خودکارسازی فرآیند بروت فورس (brute-force) به منظور ورود به شبکه اهداف خود ارزیابی کرده است و خاطرنشان کرد که مهاجم ممکن است در طول زمان، هزاران حساب ایمیل را هک کرده باشد.

APT28 همچنین توسط جامعه امنیت سایبری گستردهتر، تحت نامهای Blue Athena، BlueDelta، Fancy Bear، Fighting Ursa، Forest Blizzard (Strontium سابق)، FROZENLAKE، Iron Twilight، ITG05، Pawn Storm، Sednit، Sofacy22 و TA4 دنبال میشود.

این گروه که گمان میرود حداقل از سال ۲۰۰۹ فعال میباشد، توسط GRUسرویس اطلاعات نظامی روسیه اداره میشود و سابقهای در سازماندهی کمپینهای فیشینگ هدفمند با پیوستهای مخرب یا شاخصهای استراتژیک وب به منظور فعال سازی زنجیره نفوذ دارد.

APT28 در آوریل ۲۰۲۳، در حملاتی دخیل بود که از آسیب پذیریهای وصله شده در تجهیزات شبکه سیسکو به منظور شناسایی و استقرار بدافزار علیه اهداف منتخب استفاده کرده بود. APT28 در ماه دسامبر، به دلیل سوء استفاده از آسیب پذیری افزایش سطح دسترسی در Microsoft Outlook (CVE-2023-23397، امتیاز CVSS: 9.8) و یک باگ اجرای کد در WinRAR (CVE-2023-38831، امتیاز CVSS: 7.8) برای دسترسی به هش Net-NTLMv2 کاربر و استفاده از آن برای انجام یک حمله بازپخش NTLM به منظور دسترسی غیرمجاز به صندوقهای پستی متعلق به شرکتهای بخش دولتی و خصوصی مورد توجه قرار گرفت. طبق توصیه CERT-EU در مارس ۲۰۲۳، گفته میشود که یک اکسپلویت برای CVE-2023-23397 به منظور نفوذ به نهادهای اوکراینی در آوریل ۲۰۲۲ استفاده شده است.

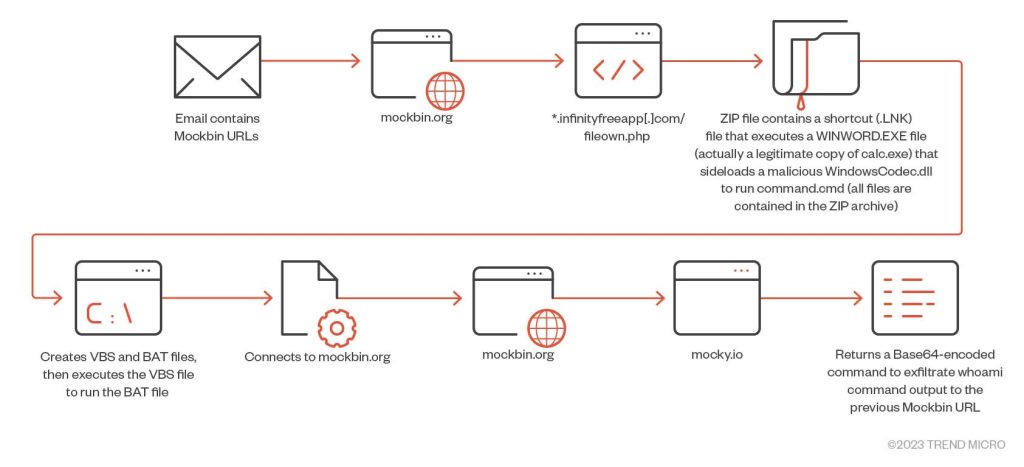

این گروه همچنین از فریبهای مرتبط با جنگ جاری اسرائیل و حماس برای تسهیل تحویل یک بکدور سفارشی به نام HeadLace، در کنار نهادهای دولتی اوکراینی و سازمانهای لهستانی با پیامهای فیشینگ طراحی شده به منظور استقرار ایمپلنتهای سفارشی و ربایندههای اطلاعات مانند OCEANMAP، MASEPIE و STEELHOOK استفاده میکند.

یکی از جنبههای مهم حملات عامل تهدید، تلاش مستمر برای بهبود playbook، تنظیم دقیق و اصلاح رویکردهای آن به منظور دور زدن مکانیزم شناسایی است. این شامل افزودن لایههای ناشناس مانند سرویسهای VPN، Tor، آدرسهای IP دیتاسنتر و روترهای EdgeOS تحت نفوذ برای انجام فعالیتهای اسکن و کاوش است. تاکتیک دیگر شامل ارسال پیامهای فیشینگ هدفمند از حسابهای ایمیل هک شده از طریق Tor یا VPN میباشد.

Pawn Storm (همچنین با نامهای APT28 و Forest Blizzard نیز شناخته میشود)، یک عامل تهدید پایدار پیشرفته (APT) است که در تاکتیکها، تکنیکها و رویهها (TTP)، تکرارهای بیوقفه و با ثبات را از خود نشان داده است. برخی از کمپینهای این گروه شامل استفاده مکرر از همان ترفندهای فنی است که گاهی صدها نفر را در یک سازمان به طور همزمان هدف قرار میدهند.

Pawn Storm همچنین از مسیریابهای EdgeOS برای ارسال ایمیلهای فیشینگ هدفمند، انجام فراخوانیهای CVE-2023-23397 در Outlook و ربودن گواهی اعتبار پروکسی در وبسایتهای فیشینگ استفاده میکند. بخشی از فعالیتهای پس از بهرهبرداری این گروه شامل اصلاح مجوزهای پوشه در صندوق پستی قربانی است که منجر به افزایش تداوم دسترسی میگردد. حرکت جانبی با استفاده از حسابهای ایمیل قربانی و ارسال پیامهای ایمیل مخرب اضافی از داخل سازمان قربانی امکان پذیر میباشد.

در حال حاضر مشخص نیست که آیا عامل تهدید، خود، این روترها را هک کرده است و یا از روترهایی استفاده میکند که قبلاً توسط یک مهاجم یا عامل تهددید ثالث مورد نفور واقع شدهاند. با این حال، تخمین زده میشود که تاکنون کمتر از ۱۰۰ روتر EdgeOS آلوده شده باشند.

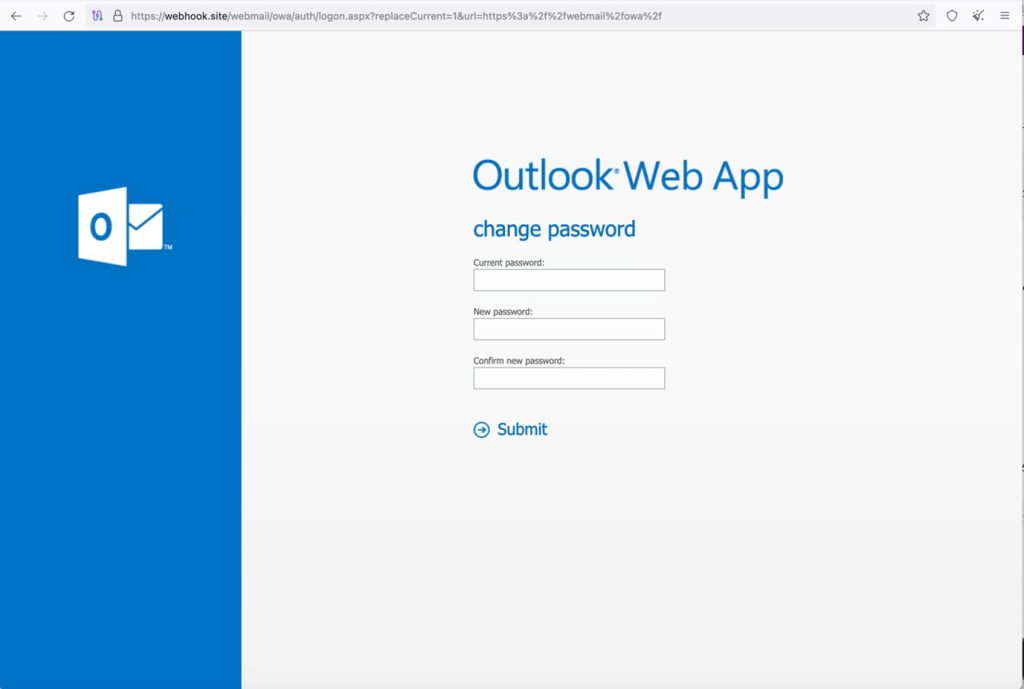

علاوه بر این، کمپینهای اخیر جمعآوری گواهی اعتبار علیه دولتهای اروپایی از صفحات لاگین جعلی الگوبرداری شده از Microsoft Outlook استفاده کردهاند که بر روی URLهای سایت webhook[.] میزبانی میشوند، الگویی که قبلاً به این گروه نسبت داده شده بود.

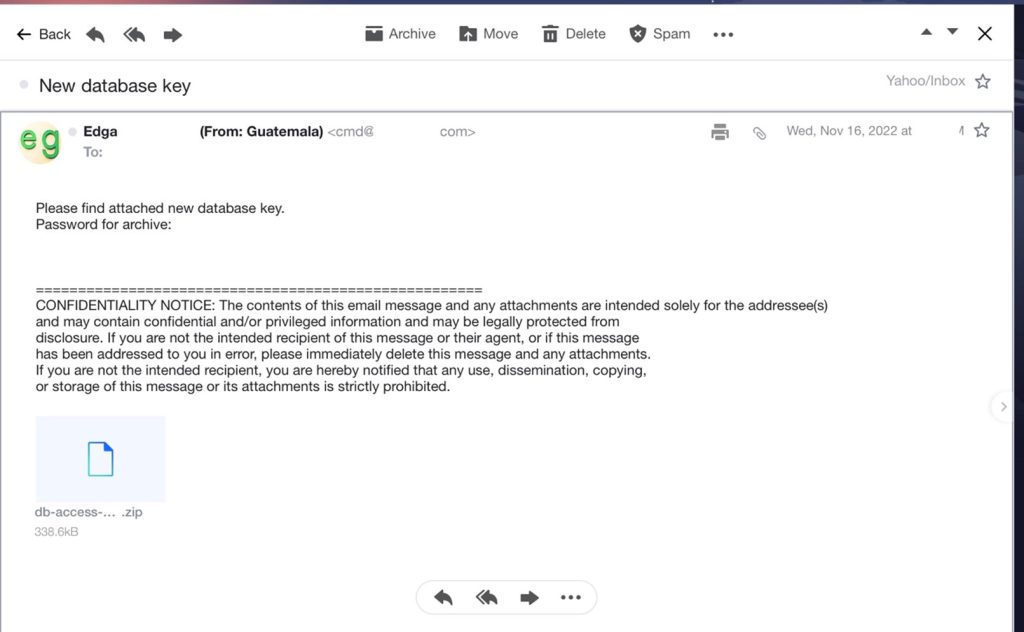

در نشانهای از اینکه گروه APT28، با چرخش و تغییر تاکتیکهای خود در صورت نیاز غریبه نیست، یک کمپین فیشینگ در اکتبر ۲۰۲۲، سفارتخانهها و سایر نهادهای برجسته را برای ارائه یک رباینده اطلاعات ساده از طریق ایمیلهایی که فایلهای مطابق با پسوندهای خاص را ضبط کرده و آنها را به یک سرویس اشتراک گذاری فایل رایگان به نام Keep.sh استخراج میکند، مشاهده گردید.

اگرچه Pawn Storm به مدت دو دهه فعال بوده است، اما همچنان تهاجمی بوده و عزم خود را برای نفوذ به شبکهها و ایمیلهای اهداف بلندپایه در سراسر جهان حفظ کرده است.