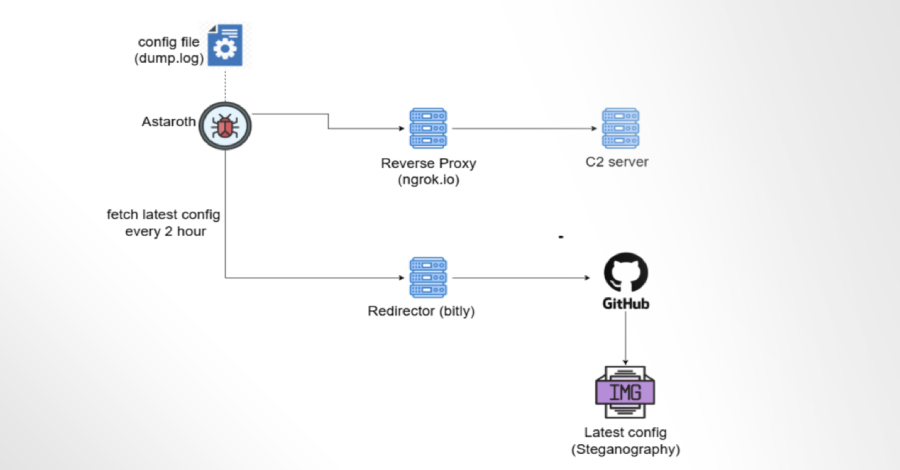

پژوهشگران امنیت سایبری هشدار دادهاند که یک کمپین جدید، بدافزار بانکی Astaroth را منتشر میکند و از GitHub بهعنوان زیرساخت (backbone) عملیات خود برای ماندگاری در برابر حذف زیرساختها استفاده میکند.

بهعبارت دیگر، مهاجمان بهجای تکیه تنها روی سرورهای سنتی Command-and-Control (C2) که قابل خاموششدناند، از مخازن (repositories) GitHub برای میزبانی پیکربندیهای بدافزار بهره میبرند — و هرگاه سرویسهای اصلی مسدود شوند، Astaroth از GitHub پیکربندیهای تازه را گرفته و به کارش ادامه میدهد.

این تحقیق توسط محققان McAfee Labs انجام شده و در گزارششان آمده که این فعالیت عمدتاً معطوف به برزیل است، هرچند Astaroth پیش از این هم در کشورهای مختلف آمریکای لاتین (مکزیک، اروگوئه، آرژانتین، پاراگوئه، شیلی، بولیوی، پرو، اکوادور، کلمبیا، ونزوئلا و پاناما) مشاهده شده است.

روند حمله — از ایمیل فیشینگ تا نصب بدافزار بانکی Astaroth

الگوی حمله مطابق با نسخههای قبلی بدافزارهای بانکی است و با یک ایمیل فیشینگ تم DocuSign آغاز میشود. این ایمیل شامل لینکی است که یک فایل فشردهشده حاوی یک Windows shortcut (.lnk) را دانلود میکند. با بازکردن این فایل LNK، مراحل زیر رخ میدهد:

فایل LNK شامل جاوااسکریپت obfuscated است که از یک سرور خارجی، JavaScript اضافی را fetch میکند.

جاوااسکریپت دانلودشده، چند فایل را از میان یکی از سرورهای هاردکد شده که بهطور تصادفی انتخاب میشوند، دریافت میکند.

یکی از این فایلها یک اسکریپت AutoIt است که توسط payload اجرا میشود.

اسکریپت AutoIt shellcode را اجرا میکند؛ آن shellcode سپس یک DLL مبتنی بر Delphi را بارگذاری و با استفاده از آن، بدافزار Astaroth را در فرایندی جدید به نام RegSvc.exe تزریق (inject) مینماید.

Astaroth چه کاری انجام میدهد؟

Astaroth که به زبان Delphi نوشته شده، یک بدافزار بانکی است که رفتارهای زیر را دارد:

رصد لحظهای پنجرهٔ فعال مرورگر تا تشخیص بازشدن صفحات بانکی یا صرافی رمزارز

وقتی مرورگر صفحهٔ بانکی را باز کند، کیلاگر (keylogging) را فعال میکند تا نامکاربری/رمزعبور و دادههای حساس را ضبط کند

اطلاعات سرقتشده را از طریق Ngrok (یک reverse proxy) به سرور مهاجم ارسال میکند

نمونهای از وبسایتهای هدف که McAfee آنها را گزارش کرده عبارتاند از:

caixa.gov[.]br

safra.com[.]br

itau.com[.]br

bancooriginal.com[.]br

santandernet.com[.]br

btgpactual[.]com

etherscan[.]io

binance[.]com

bitcointrade.com[.]br

metamask[.]io

foxbit.com[.]br

localbitcoins[.]com

مقاومت در برابر تحلیل و ماندگاری

Astaroth دارای مکانیسمهایی برای مقابله با تحلیل و جلوگیری از شناسایی است. این بدافزار در صورت شناسایی ابزارهای شبیهسازی یا تحلیل مانند QEMU Guest Agent, HookExplorer, IDA Pro, ImmunityDebugger, PE Tools, WinDbg, Wireshark و غیره، خود را خاموش میکند تا تحلیلگران نتوانند آن را بررسی کنند.

برای persistence، بدافزار یک فایل LNK در پوشهٔ Windows Startup قرار میدهد که اسکریپت AutoIt را اجرا میکند تا Astaroth پس از هر بوت مجدداً راهاندازی شود. علاوه بر این، عاملان تهدید بررسیهای جغرافیایی و محلیسازی (geofencing / locale checks) را اعمال میکنند — بهعنوان مثال، URL اولیه که توسط JavaScript خوانده میشود معمولاً محدود به برخی مناطق است و بدافزار همچنین اطمینان حاصل میکند که زبان سیستم قربانی روی English/US تنظیم نشده باشد (تا احتمال اجرای آن در محیطهای تحقیقاتی کاهش یابد).

ریسک عملیاتی و پیامدها

استفاده از GitHub و استگانوگرافی برای میزبانی پیکربندیها، حمله را پایدارتَر و هم سختتر برای حذف میکند؛ بهویژه که GitHub یک سرویس معتبر و پر استفاده است و بلوکهسازی گستردهٔ آن برای بسیاری از سازمانها عملی یا مطلوب نیست. این تاکتیک نشان میدهد که بازیگران تهدید چطور از زیرساختهای مشروع برای پنهانسازی و افزایش تابآوری عملیاتهای مخرب خود بهره میبرند.

توصیههای امنیتی (خلاصهٔ عملی)

مراقب ایمیلهای DocuSign و لینکهای پیوستشده باشید؛ از باز کردن فایلهای فشردهشده و LNK پیوستشده خودداری کنید.

فایلهای LNK را در محیط امن/سندباکس اجرا کنید؛ قبل از باز کردن، محتوای HTML/JS یا اسکریپتها را بررسی کنید.

EDR/Antivirus و راهکارهای تشخیص رفتاری را برای یافتن فعالیتهای غیرمعمول (مثل اجرای AutoIt، تزریق DLL به RegSvc.exe یا ارتباط با Ngrok) پیکربندی کنید.

کنترل دسترسی و حداقل امتیاز (least privilege) را برای کاربران و سرویسها اعمال کنید تا اجرای خودکار فایلها و اسکریپتها محدود شود.

نظارت بر ترافیک خروجی برای کشف ارتباطات مشکوک با Ngrok یا repoهای GitHub که محتوای تصویری حامل پیکربندیاند.

همکاری با پلتفرمها (مثل GitHub) برای حذف مخازن و محتواهای مخرب میتواند عملیات مهاجمان را کند یا موقتا متوقف کند.

جمعبندی

کمپین اخیر Astaroth نمونهای واضح از تکامل روشهای مهاجمان است: ترکیب فیشینگ سنتی، زنجیرهٔ بارگذاری چندمرحلهای (LNK → JavaScript → AutoIt → shellcode → Delphi DLL)، و سپس استفاده از سرویسهای مشروع (GitHub و Ngrok) برای تضمین پایداری و انتقال دادهها. دفاع مؤثر در برابر چنین تهدیدهایی نیازمند ترکیب آموزش کاربران، مانیتورینگ رفتاری پیشرفته، و همکاری با پلتفرمهای ابری و میزبان برای حذف زیرساختهای مخرب است.