شرکت ASUS برای رفع دو آسیبپذیری امنیتی در ابزار DriverHub، بهروزرسانیهایی رامنتشر کرد که میتوانستند به اجرای کد از راه دور (RCE) منجر شوند.

ابزار DriverHub برای شناسایی خودکار مدل مادربورد و ارائه درایورهای مورد نیاز طراحی شده و از طریق دامنه driverhub.asus[.]com با سرورهای ASUS ارتباط برقرار میکند.

آسیبپذیریهای شناساییشده عبارتند از:

- CVE-2025-3462 (امتیاز CVSS: ۸.۴): نقص در اعتبارسنجی منشأ (Origin) که به منابع غیرمجاز امکان تعامل با ویژگیهای نرمافزار از طریق درخواستهای HTTP دستکاریشده را میدهد.

- CVE-2025-3463 (امتیاز CVSS: ۹.۴): نقص در اعتبارسنجی گواهی SSL که به منابع غیرقابلاعتماد اجازه میدهد رفتار سیستم را با درخواستهای HTTP دستکاریشده تغییر دهند.

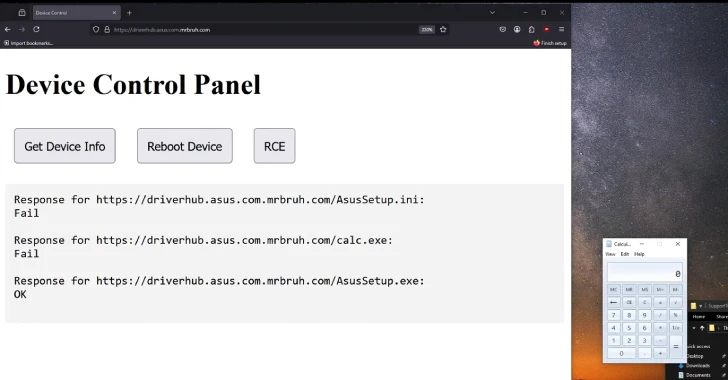

پژوهشگر امنیتی MrBruh، که این نقصها را کشف و گزارش کردهاست، اعلام کرد که این آسیبپذیریها میتوانستند در قالب حملهای با یک کلیک برای اجرای کد از راه دور مورد سوءاستفاده قرار گیرند.

زنجیره حمله

در این حمله، مهاجم کاربر را فریب میدهد تا از زیردامنهای جعلی مانند:

driverhub.asus.com. <رشته تصادفی>.com

بازدید کند. سپس، با استفاده از اندپوینت مربوط به UpdateApp در DriverHub، نسخهای معتبر از فایل AsusSetup.exe را اجرا کرده که فایل دلخواهی را از دامنه جعلی فراخوانی میکند. هنگام اجرای AsusSetup.exe، این فایل محتویات AsusSetup.ini را میخواند که شامل متادیتای درایور است.

اگر فایل AsusSetup.exe با فلگ -s (برای نصب بیصدا) اجرا شود، هر آنچه در گزینه SilentInstallRun مشخص شده باشد، اجرا میکند. در حالت عادی، مقدار این گزینه به یک اسکریپت cmd اشاره دارد که فرآیند نصب درایور را بهصورت خودکار و بدون رابط کاربری انجام میدهد؛ اما این مقدار بهراحتی میتواند به هر فایل دلخواه دیگری تغییر یابد و امکان اجرای کد دلخواه را فراهم کند.

الزامات حمله

برای اجرای این حمله، مهاجم باید:

- یک دامنه جعلی ایجاد کند.

- سه فایل را میزبانی کند:

- پیلود مخرب (مانند اسکریپت یا فایل اجرایی).

- نسخه دستکاریشده AsusSetup.ini که در بخش SilentInstallRun به پیلود مخرب اشاره دارد.

- فایل AsusSetup.exe.

سپس DriverHub این فایلها را پردازش کرده و پیلود مخرب مهاجم اجرا میشود.

واکنش ASUS

پس از افشای این آسیبپذیریها در ۸ آوریل ۲۰۲۵، ASUS آنها را در ۹ می ۲۰۲۵ پچ کرد. این شرکت اعلام کرد هیچ شواهدی از سوءاستفاده فعال در دنیای واقعی وجود ندارد. ASUS تأکید کرد که کاربران باید DriverHub را با اجرای برنامه و کلیک روی دکمه Update Now به آخرین نسخه بهروزرسانی کنند.