یک عامل تهدید از خدمات link-wrapping شرکتهای فناوری معتبر برای پنهان کردن لینکهای مخرب منتهی به صفحات فیشینگ Microsoft 365 که اطلاعات ورود را جمعآوری میکنند، سوءاستفاده کرده است. این مهاجم در کمپینهایی از ژوئن تا ژوئیه، از قابلیت امنیتی URL شرکت سایبری Proofpoint و شرکت ارتباطات ابری Intermedia سوءاستفاده کرده است.

برخی از خدمات امنیتی ایمیل دارای قابلیت لینکپیچی هستند که آدرسهای URL در پیام را به یک دامنه مورد اعتماد بازنویسی کرده و آنها را از طریق سرور اسکن طراحیشده برای مسدود کردن مقاصد مخرب هدایت میکند.

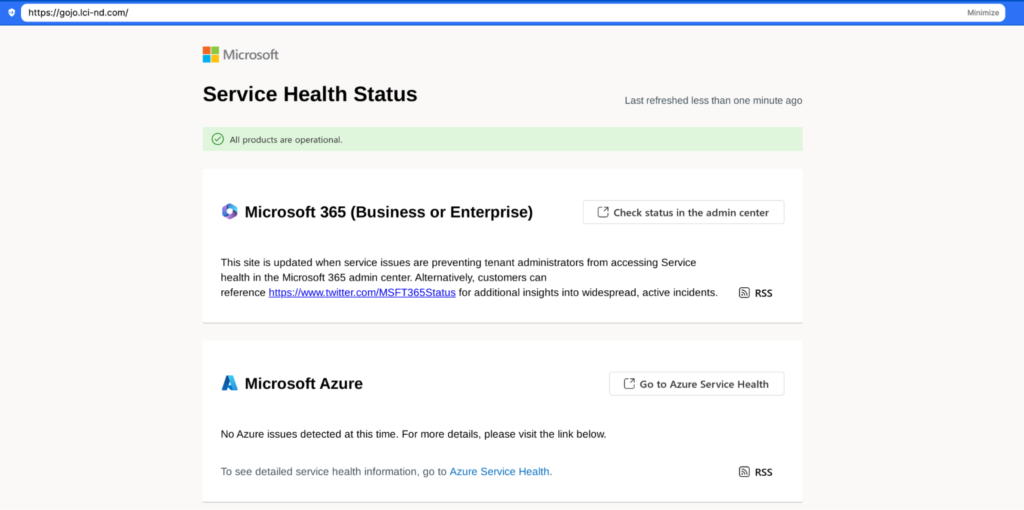

مشروعیت بخشیدن به URLهای فیشینگ برای حمله به Microsoft 365

تیم Cloudflare Email Security افشا کرد که مهاجم پس از به خطر انداختن حسابهای ایمیل محافظتشده توسط Proofpoint و Intermedia، URLهای مخرب را معتبر جلوه داده و احتمالا از دسترسی غیرمجاز خود برای توزیع لینکهای «معتبرشده» استفاده کرده است.

محققان اظهار داشتند که مهاجمان از لینکپیچی Proofpoint به روشهای مختلفی، از جمله اکسپلویت چندلایه با استفاده از کوتاهکنندههای URL از طریق حسابهای به خطر افتاده، سوءاستفاده کردند. تیم Cloudflare Email Security اعلام کرد که سوءاستفاده از لینکپیچی Intermedia نیز بر کسب دسترسی غیرمجاز به حسابهای ایمیل محافظتشده توسط لینکپیچی متمرکز بود.

عامل تهدید با کوتاه کردن لینک مخرب قبل از ارسال آن از یک حساب محافظتشده، که بهطور خودکار لینکپیچی میکرد، لایهای از ابهام اضافه کرد. محققان میگویند که مهاجم قربانیان را با اعلانهای جعلی برای پیام صوتی یا اسناد اشتراکی Microsoft Teams فریب داده است. در انتهای زنجیره حمله، یک صفحه فیشینگ Microsoft Office 365 قرار داشت که اطلاعات ورود را جمعآوری میکرد.

کمپین سوءاستفاده از سرویس Intermedia

در کمپینی که از سرویس Intermedia سوءاستفاده کرد، عامل تهدید ایمیلهایی ارسال کرد که وانمود میکردند اعلان پیام امن Zix برای مشاهده یک سند امن یا تقلید از اعلان Microsoft Teams برای اطلاع از پیام جدید هستند.

لینکی که ظاهرا به سند منتهی میشد، یک URL لینکپیچیشده توسط سرویس Intermedia بود که به یک صفحه جعلی از پلتفرم بازاریابی دیجیتال و ایمیل Constant Contact هدایت میشد و صفحه فیشینگ را میزبانی میکرد. کلیک روی دکمه پاسخ در اعلان جعلی Teams به یک صفحه فیشینگ Microsoft منتهی میشد که اطلاعات ورود را جمعآوری میکرد.

محققان Cloudflare اظهار داشتند که با پنهان کردن مقاصد مخرب با URLهای حفاظت ایمیل معتبر، عامل تهدید شانس موفقیت حمله را افزایش داد. باید توجه داشت که سوءاستفاده از خدمات معتبر برای ارائه پیلودهای مخرب چیز جدیدی نیست؛ اما اکسپلویت قابلیت امنیتی لینکپیچی یک توسعه اخیر در صحنه فیشینگ است.