در این مقاله، بررسی خواهیم کرد که چگونه گروههای باجافزار Black Basta و Cactus از بدافزار BackConnect برای حفظ دسترسی مداوم و سرقت دادههای حساس از سیستمهای آلوده استفاده کردهاند.

تیمهای شناسایی و پاسخ دهی مدیریت شده (Managed XDR) و تیم پاسخ به حوادث(Incident Response) متعلق به شرکت Trend Micro اخیراً چندین حادثه را تجزیه و تحلیل کردهاند که در آن مهاجمان از باجافزارهای Black Basta و Cactus استفاده کرده و از بدافزار BackConnect برای تقویت جایگاه خود در دستگاههای قربانیان بهره بردهاند.

بدافزار BackConnect چیست؟

BackConnect ابزاری است که مجرمان سایبری برای برقراری و حفظ کنترل مداوم بر سیستمهای آلوده از آن استفاده میکنند. پس از نفوذ، این بدافزار به مهاجمان امکان میدهد تا از راه دور دستورات خود را روی دستگاههای قربانی اجرا کنند. این قابلیت به آنها اجازه میدهد دادههای حساس، مانند اطلاعات ورود به سیستم، اطلاعات مالی و فایلهای شخصی را به سرقت ببرند.

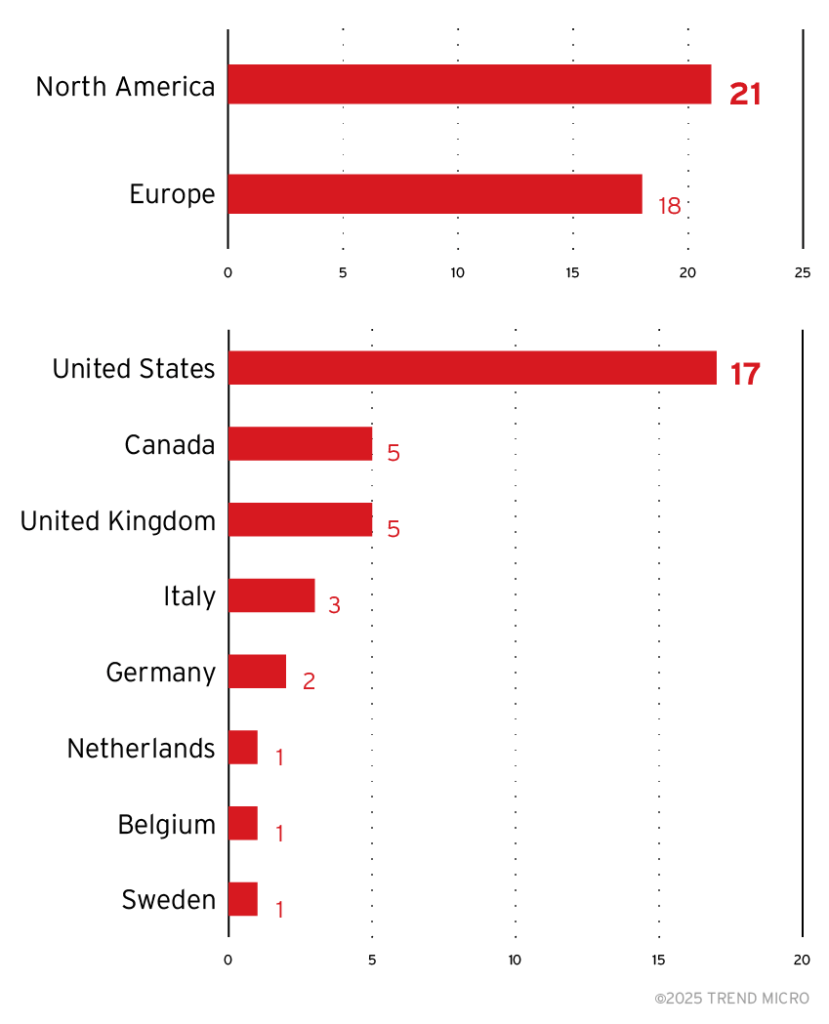

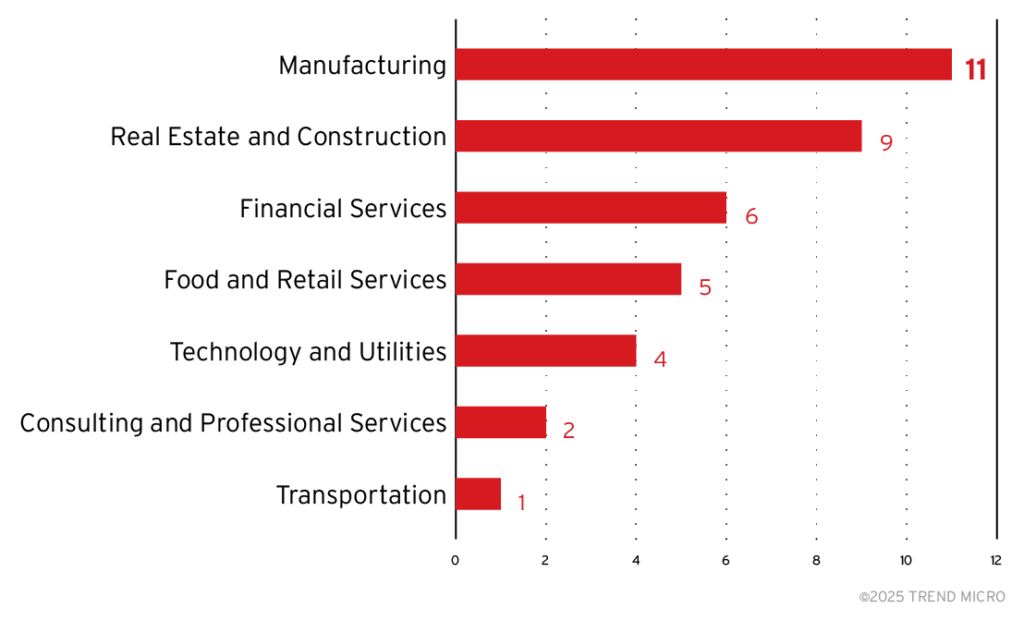

در سال ۲۰۲۳، گروه Black Basta صد و هفت میلیون دلار باج به صورت بیتکوین از قربانیان خود اخاذی کرده است. بر اساس دادههای Trend Micro، از اکتبر ۲۰۲۴ تاکنون، بیشتر حملات این گروه در آمریکای شمالی (۲۱ مورد) رخ داده است. اروپا با ۱۸ مورد در جایگاه دوم قرار دارد. ایالات متحده با ۱۷ سازمان آلودهشده بیشترین آسیب را دیده است، درحالیکه کانادا و بریتانیا هر کدام ۵ قربانی داشتهاند.

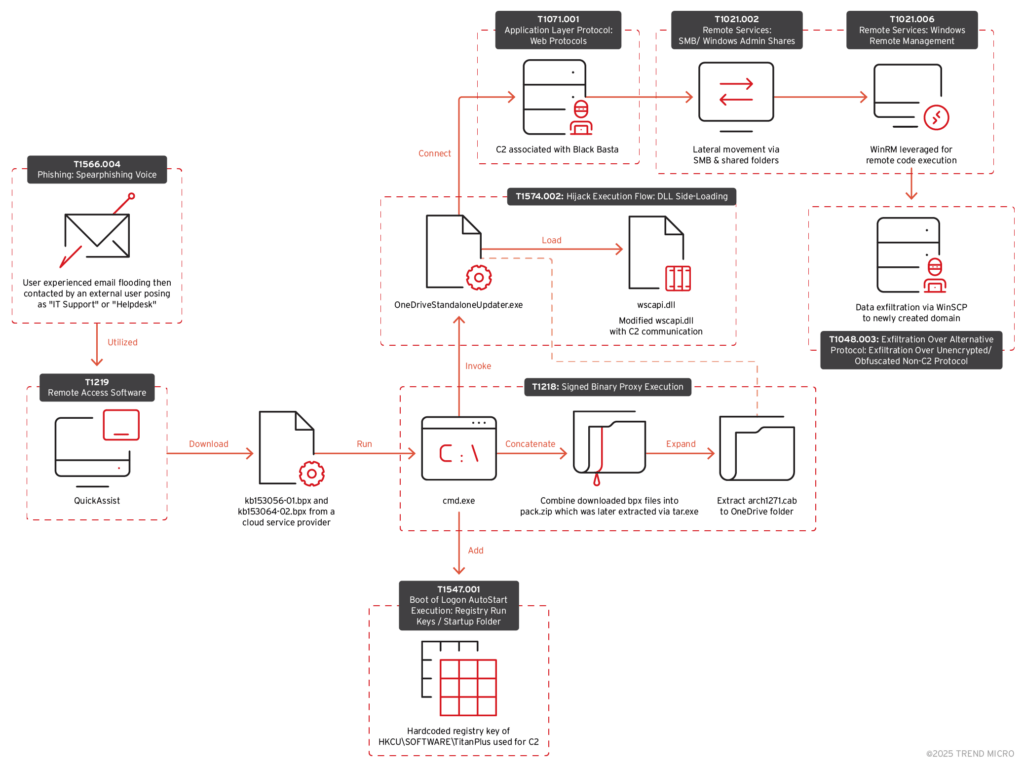

زنجیره حمله Black Basta

روشهای این حملات از نظر فنی نوآورانه نیستند، اما مهاجمان با ترکیب مهندسی اجتماعی و سوءاستفاده از ابزارهای قانونی و زیرساختهای ابری، فعالیتهای مخرب خود را در قالب فرآیندهای معمول سازمانی پنهان میکنند.

دسترسی اولیه

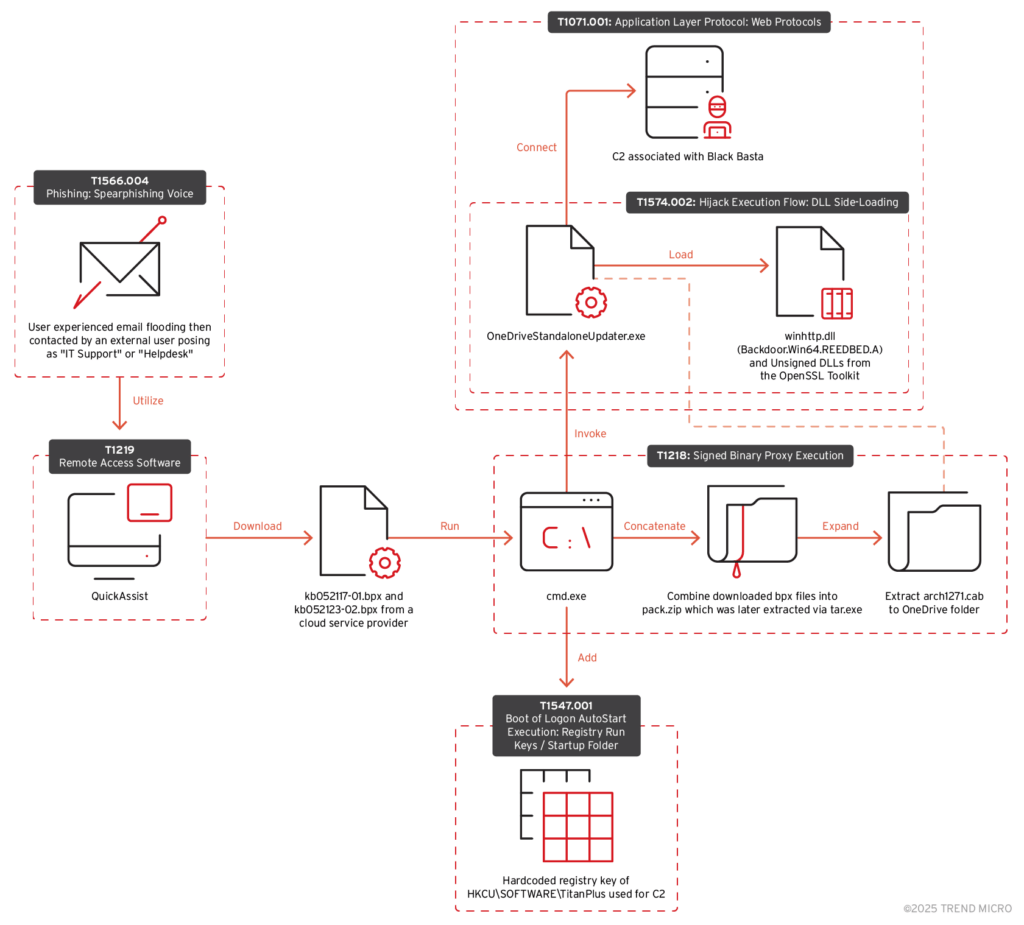

تیم مدیریت XDR شرکت Trend Micro موردی را بررسی کرده که در آن مهاجمان با استفاده از تاکتیکی مشابه بدافزار DarkGate، قربانی را هدف قرار دادهاند. در این روش:

- ابتدا ایمیلهای متعدد به قربانی ارسال شده است.

- سپس، مهاجم خود را بهعنوان پشتیبانی IT یا Helpdesk معرفی کرده و با قربانی تماس گرفته است.

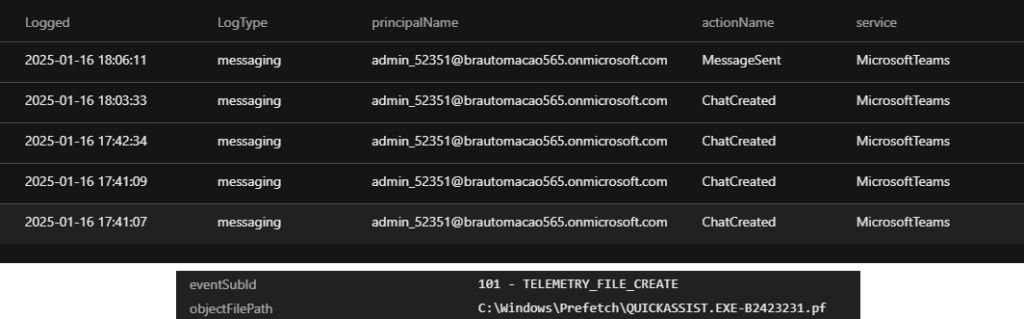

- در این نمونه، ایمیل ارسالشده از آدرس admin_52351@brautomacao565[.]onmicrosoft[.]com بوده است.

در حین تماس، مهاجم قربانی را متقاعد کرده که از طریق ابزار Quick Assist دسترسی ریموت را فراهم کند. این ابزار به کاربران اجازه میدهد صفحه نمایش را به اشتراک بگذارند و کنترل کامل دستگاه را برای اهداف عیبیابی در اختیار دیگران بگذارند.

طبق تحقیقات قبلی مایکروسافت، مهاجمان قبلاً از همین تاکتیک برای دور زدن احراز هویت و کسب دسترسی غیرمجاز استفاده کردهاند.

اجرای بدافزار

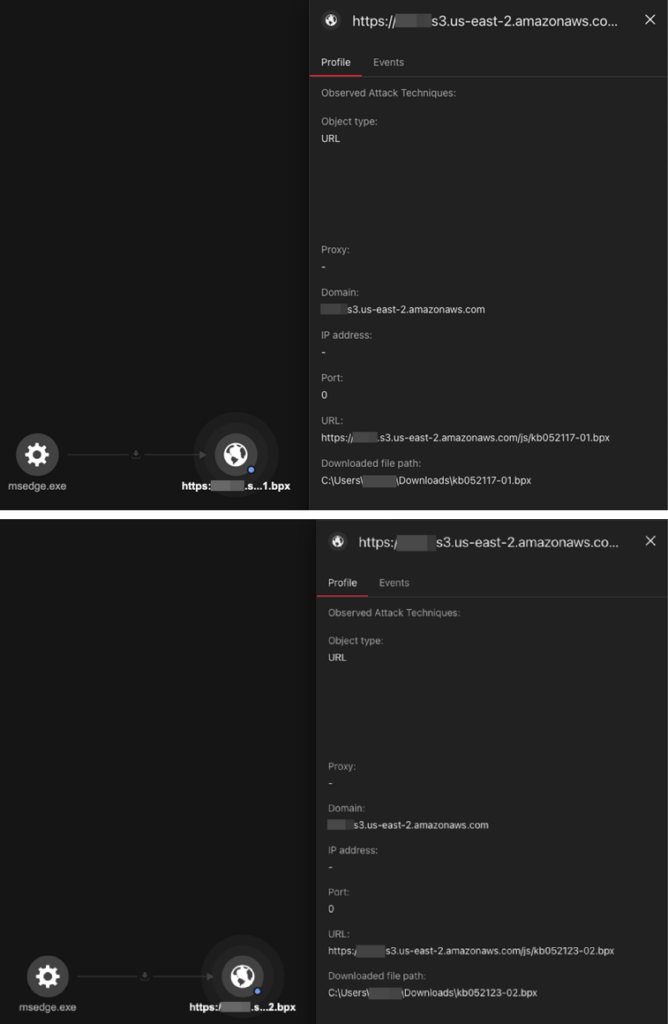

پس از به دست آوردن دسترسی اولیه، مهاجم دو فایل مخرب با پسوند .bpx را از یک سرویس ذخیرهسازی ابری تجاری دانلود کرده است. مهاجمان معمولاً از سرویسهای ابری تجاری برای توزیع بدافزار استفاده میکنند، زیرا این سرویسها برای استفاده آسانند، در دسترس و محبوب هستند و در برخی موارد دارای پیکربندی نادرست هستند که به سوءاستفاده آنها کمک میکند.

فایلهای دانلود شده:

C:\Users\<user>\Downloads\kb052117-01.bpx

C:\Users\<user>\Downloads\kb052123-02.bpx

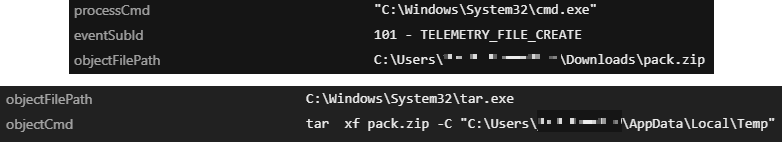

بر اساس دادههای گروه شناسایی تهدیدات Trend Micro، مهاجم این دو فایل را با یکدیگر ترکیب کرده و یک فایل فشرده با نام pack.zip ایجاد کرده است. مهاجم با استفاده از دستور “type kb052117-01.bpx kb052123-02.bpx > pack.zip” فایلهای .bpx را درون pack.zip ترکیب میکند.

محتویات pack.zip با ابزار Tar از حالت فشرده خارج شده و فایل های زیر در مسیرهای موقت ذخیره میشوند:

C:\Users\<user>\AppData\Local\Temp\arch1284.cab

C:\Users\<user>\AppData\Local\Temp\arch1271.cab

سپس، فایل arch1271.cab درون پوشه OneDrive با دستور زیر استخراج شده است:

expand "C:\Users\<user>\AppData\Local\Temp\arch1271.cab" -F:\* "C:\Users\<user>\AppData\Local\Microsoft\OneDrive"

فایلهای ایجاد شده در OneDrive:

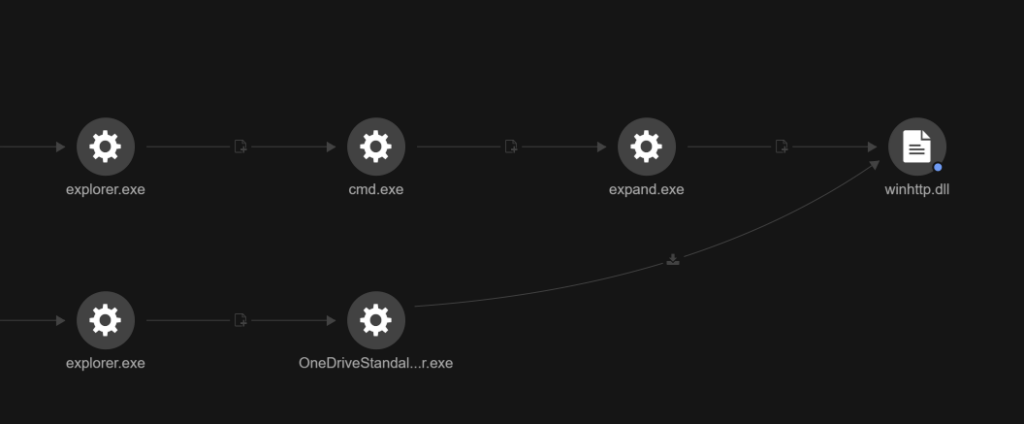

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\winhttp.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

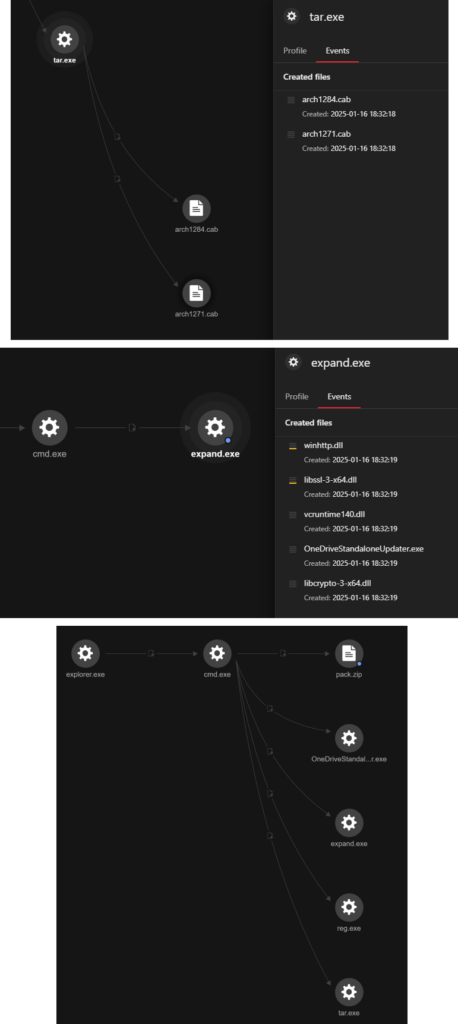

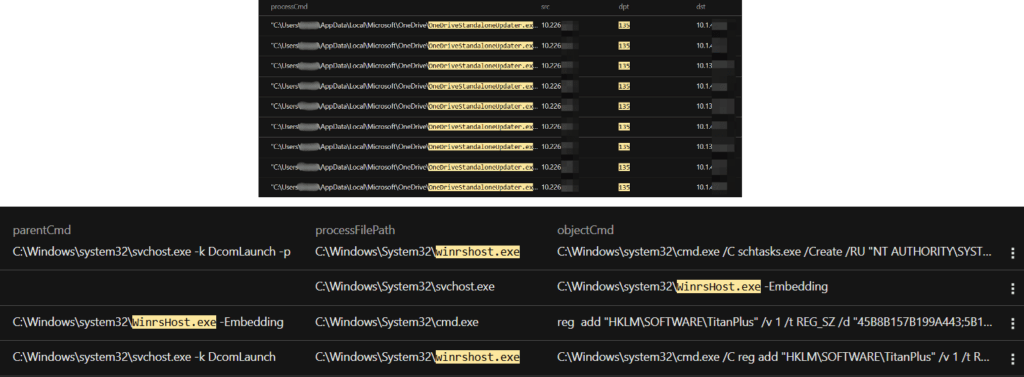

در ادامه، بدافزار از طریق دستور بهروزرسانی OneDrive با استفاده از cmd.exe اجرا میشود:

CLI command: "C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe" -Embedding.

تحقیقات نشان میدهد که winhttp.dll یک لودر مخرب است که توسط اجرای جانبی OneDriveStandaloneUpdater.exe بارگذاری میشود. این لودر، یک بکدور رمزگذاریشده را از داخل فایلی به نام settingsbackup.dat رمزگشایی کرده و اجرا میکند. این فایل در فایل فشرده pack.zip وجود دارد.

libcrypto-3-x64.dll (e45b73a5f9cdf335a17aa97a25644489794af8e1)

libssl-3-x64.dll (9c8dea7602a99aa15f89a46c2b5d070e3ead97f9)

Settingsbackup.dat (11ec09ceabc9d6bb19e2b852b4240dc7e0d8422e)

Vcruntime140.dll (00149b7a66723e3f0310f139489fe172f818ca8e)

Winhttp.dll (232fdfde3c0e180ad91ebeb863bfd8d58915dd39)

بعد از بهروزرسانی OneDrive، فایل های زیر تغییر کردند:

C:\Users\<user>\AppData\Local\Temp\.ses

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\PreSignInSettingsConfig.json

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\Update.xml

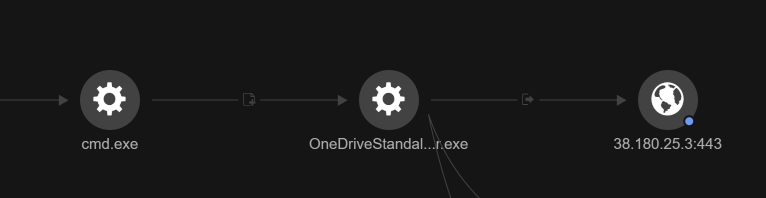

ارتباط با سرور فرمان و کنترل (C&C)

تیم شناسایی تهدیدات Trend Micro مشاهده کرده که OneDriveStandaloneUpdater.exe با یک آدرس IP خارجی ارتباط برقرار میکند که بهعنوان سرور فرمان و کنترل شناسایی شده است:

همچنین، مهاجم ورودی زیر را به رجیستری ویندوز اضافه کرده است تا آدرسهای IP مربوط به BackConnect را ذخیره کند:

reg add "HKCU\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "38.180.25.3A443;45.8.157.199A443;5.181.3.164A443" /f

آدرسهای سرور C2 مرتبط با Black Basta:

- 45.8.157[.]199

- 5.181.3[.]164

- 38.180.25[.]3

زنجیره حمله Cactus

تیم پاسخ به رخداد شرکت Trend Micro در بررسیهای خود نشانههایی از تکامل زنجیره حملات گفته شده را مشاهده کردهاند. در حالی که روشهای اولیه نفوذ مشابه کمپین قبلی بوده، اما این گروه تکنیکهای جدیدی را برای گسترش حمله و حفظ دسترسی اضافه کرده است.

نفوذ اولیه

در این کمپین، مهاجمان از روشهای شناختهشده زیر برای ورود به شبکه استفاده کردهاند:

- بمباران ایمیل های(Email Bombing) و مهندسی اجتماعی: ابتدا قربانی با حجم زیادی از ایمیلهای ناخواسته هدف قرار میگیرد. مهاجم از طریق جا زدن خود به اسم Microsoft Teams با ایمیلی مانند admin_734@gamicalstudio[.]onmicrosoft[.]com برای تماس با قربانی استفاده کرده است. مهاجم خود را پشتیبان IT معرفی کرده و قربانی را متقاعد کرده که دسترسی ریموت از طریق Quick Assist را فراهم کند.

- اجرای بدافزار و بارگذاری ابزارهای مخرب: پس از به دست آوردن دسترسی، مهاجم دو فایل .bpx را دانلود کرده و همانند حمله قبلی با یکدیگر ترکیب کرده است(pack.zip):

C:\Users\<user>\Downloads\kb153056-01.bpx

C:\Users\<user>\Downloads\kb153064-02.bpx

- پس از استخراج، فایلهای زیر را در OneDrive قربانی قرار دادهاند:

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\wscapi.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

- در این مرحله، مهاجمان مقدار “HKCU\SOFTWARE\TitanPlus” را به رجیستری اضافه کردهاند تا آدرسهای C2 مشابه با حمله قبلی را ذخیره کنند:

- زیرساخت C&C مشترک بین Black Basta و Cactus:

45[.]8[.]157[.]199

5[.]181[.]3[.]164

38[.]180[.]25[.]3

185[.]190[.]251[.]16

207[.]90[.]238[.]52

89[.]185[.]80[.]86

- گسترش دسترسی و گرفتن باج

مهاجمان پس از تثبیت جایگاه خود در شبکه، از تکنیکهای پیشرفتهای برای گسترش حمله و سرقت اطلاعات استفاده کردهاند:

- استفاده از پروتکلهای SMB و WinRM

- SMB برای دسترسی به پوشههای اشتراکی در شبکه سازمانی استفاده شده است.

- WinRM برای اجرای دستورات و اسکریپتها روی سیستمهای دیگر شبکه به کار گرفته شده است.

- نفوذ به سرورهای ESXi

مهاجمان موفق شدهاند سرورهای VMware ESXi را آلوده کنند. فایلی به نام socks.out روی این سرورها مستقر شده است که احتمالاً نسخهای از بدافزار پروکسی SystemBC است.

نحوه اجرای حمله روی سرورهای ESXi:

- فعالسازی دسترسی SSH بهعنوان کاربر root

- غیرفعال کردن تنظیمات امنیتی ExecInstalledOnly (که معمولاً از اجرای باینریهای غیراستاندارد جلوگیری میکند)

- خاموش کردن فایروال سرور برای اجرای فایل socks.out

- اجرای socks.out بدون هیچگونه ممانعت امنیتی

این روش به مهاجمان اجازه میدهد بدون شناسایی توسط سیستمهای امنیتی، ارتباط مخرب خود را حفظ کنند.

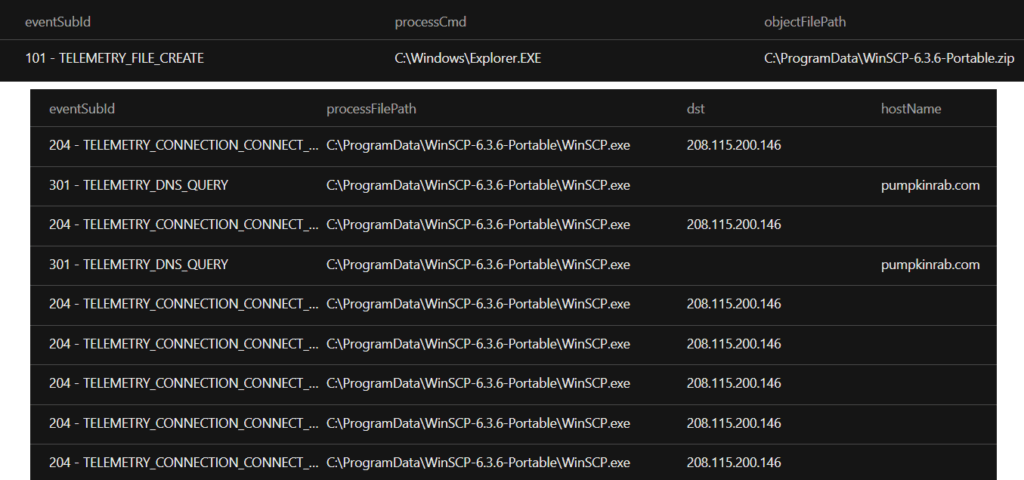

استفاده از WinSCP برای جابهجایی دادهها

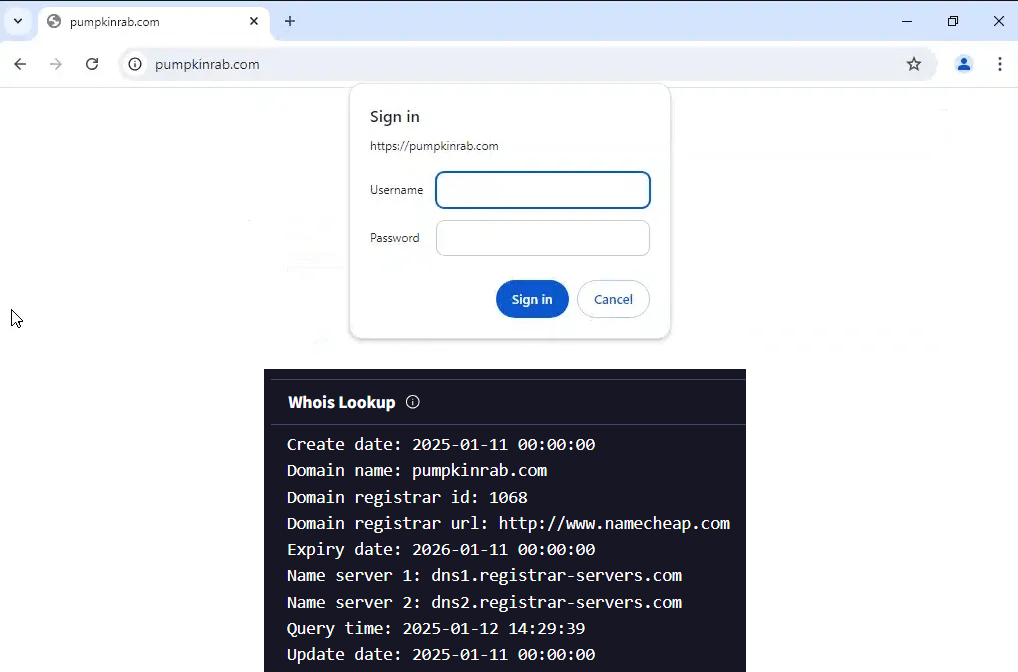

تحلیلها نشان داده که مهاجمان از WinSCP برای انتقال فایلهای مخرب استفاده کردهاند. لاگهای فایروال نشان دادهاند که WinSCP با یک دامنه مشکوک Pumpkinrab[.]com با آدرس 208[.]115[.]200[.]146 ارتباط برقرار کرده است.

مهاجمان ابزار WinSCP را در چندین میزبان آلوده مستقر کردند که نشان میدهد از این ابزار برای بهینهسازی عملیات خود در سراسر شبکه استفاده کردهاند.

تیم پاسخ به رخداد موفق شد تلاش مهاجمان برای رمزگذاری شبکه قربانی را خنثی کند. بااینحال، روند حمله بهوضوح نشان میدهد که مرحله بعدی حمله رمزگذاری دادهها بوده است.

در نهایت، یادداشت باجخواهی از طریق ایمیل ارسال شده و مهاجمان خود را بهعنوان گروه Cactus معرفی کرده اند.

نشت اطلاعات داخلی گروه Black Basta

در تاریخ ۱۱ فوریه ۲۰۲۵، در یک افشای اطلاعاتی گسترده، ارتباطات داخلی و ساختار سازمانی گروه باجافزار Black Basta را فاش شد. این دادهها بهدلیل اختلافات داخلی در گروه منتشر شدهاند و نشان میدهند که Black Basta در حمله به بانکهای روسی نیز دست داشته است.

نکات کلیدی افشا شده:

- تمپلیتهای فیشینگ و لیست ایمیلهای هدف

- آدرسهای ارز دیجیتال مورد استفاده در اخاذی

- اطلاعات ورود به سیستم قربانیان

- اطلاعاتی درباره اعضای باند Black Basta

دیدگاه مهاجمان درباره Trend Micro

در بررسی این دادههای فاششده، مشخص شد که اعضای گروه Black Basta از Trend Micro بهعنوان یک چالش امنیتی بزرگ یاد کردهاند.

یکی از اعضای گروه مهاجمان تأکید میکند که Trend Micro در بسیاری از سیستمها نصب شده است و باید راهی برای دور زدن آن پیدا کرد. همچنین، یکی دیگر از مهاجمان تأیید میکند که عبور از Trend Micro XDR بهویژه دشوار است. برخی از اعضای گروه دربارهی تست توانایی Trend Micro در شناسایی تهدیدات از طریق حملات بروتفورس بحث میکنند و بر این باورند که Trend Micro نباید در این روش مشکلساز باشد. در مکالمات آنها به سختی دور زدن Trend Micro و اینکه این موضوع باعث اختلال در عملیات آنها شده است، اشاره شده است.

در نهایت، همانطور که از تکنیک های مشابه دو گروه مشخص است، برخی از اعضای اصلی Black Basta گروه را ترک کرده و به گروه باجافزار Cactus پیوستهاند. با توجه به ارزیابی شرکت Trend، گروه Cactus به دلیل وجود اعضای با تجربه Black Basta در گروه خود، فعال باقی می ماند؛ اما با توجه به افشای اطلاعات داخلی و ترک برخی از اعضای کلیدی، آینده Black Basta نامشخص است. احتمال دارد که این گروه مانند گروه Conti دچار فروپاشی شود.

افزایش حملات مهندسی اجتماعی توسط Black Basta

از اکتبر ۲۰۲۴ تاکنون، کمپینهای مهندسی اجتماعی Black Basta رشد قابلتوجهی داشتهاند.

روشهای بهکار رفته در این حملات شامل موارد زیر است:

- ارسال ایمیل های متعدد

- فریب قربانیان از طریق تماس به جای Microsoft Teams

- نصب ابزارهای مدیریت از راه دور یا اجرای یک Shell مخرب

- دور زدن احراز هویت چندمرحلهای (MFA) با استفاده از کدهای QR

- نصب بدافزار هایی مانند DarkGate و پیلود های شخصی سازی شده برای سرقت داده های حساس مانند اطلاعات ورود به سیستم، پیکربندی های VPN

نتیجهگیری و توصیههای امنیتی

با توجه به افزایش پیچیدگی حملات باجافزار، سازمانها باید تدابیر امنیتی زیر را اجرا کنند:

- محدود کردن ابزارهای پشتیبانی از راه دور: استفادهی غیرمجاز از ابزارهای کنترل از راه دور را غیرفعال کنید. سیاستهای سختگیرانهای برای استفاده از این ابزارها اعمال کنید که نیازمند تأیید و مجوز باشد .استفاده از ابزارهای مانند Quick Assist باید فقط با تأیید مدیر سیستم انجام شود.

- آموزش کارکنان درباره مهندسی اجتماعی: کاربران را بهطور منظم در مورد حملات فیشینگ و روشهای جعلی پشتیبانی از راه دور آموزش دهید. تأکید کنید که باید تمامی درخواستهای غیرمنتظره را بررسی و تأیید کنند.

- اجرای بهترین اقدامات امنیتی برای Microsoft Teams: شرکتها باید Microsoft Teams را بهعنوان یک ابزار ارتباطی حساس در سطح سازمانی در نظر بگیرند که همسطح ایمیل در سازمان میبایست امن باشد و به آن نظارت کرد.

- استفاده از Trend Vision One برای امنیت پیشگیرانه: Trend Vision One با استفاده از هوش مصنوعی و شناسایی تهدیدات در سطح جهانی، تهدیدات را سریعتر شناسایی میکند.

شرکت Trend Micro، فهرستی از شاخصهای نفوذ (IoC) را منتشر کرده است تا به سازمانها در شناسایی تلاشهای احتمالی برای سوءاستفاده کمک کند. این شاخصها شامل هشهای SHA256 از فایلهای مخرب، آدرسهای IP سرور های C2 و مسیرهای فایل مرتبط با حملات میباشند.