یک کمپین هماهنگشده از حملات Brute-force ، با استفاده از صدها آدرس IP منحصربهفرد، رابطهای مدیریت Apache Tomcat که بهصورت آنلاین در دسترس هستند را هدف قرار داده است.

جزئیات حملات پنلهای مدیریتی Tomcat از طریق حملات Brute-force

Apache Tomcat یک سرور وب منبعباز محبوب است که بهطور گسترده توسط شرکتهای بزرگ و ارائهدهندگان خدمات نرمافزاری (SaaS) استفاده میشود. ابزار Tomcat Manager، یک رابط وبمحور برای مدیریت برنامههای وب مستقرشده، بهصورت پیشفرض همراه با سرور Tomcat ارائه میشود. این ابزار بهطور پیشفرض تنها از آدرس محلی (localhost یا 127.0.0.1) بدون اطلاعات کاربری از پیشپیکربندیشده و با دسترسی راهدور مسدود شده، قابلدسترسی است. با این حال، در صورت در دسترس قرار گرفتن آنلاین، این رابط وب میتواند هدف مهاجمان قرار گیرد.

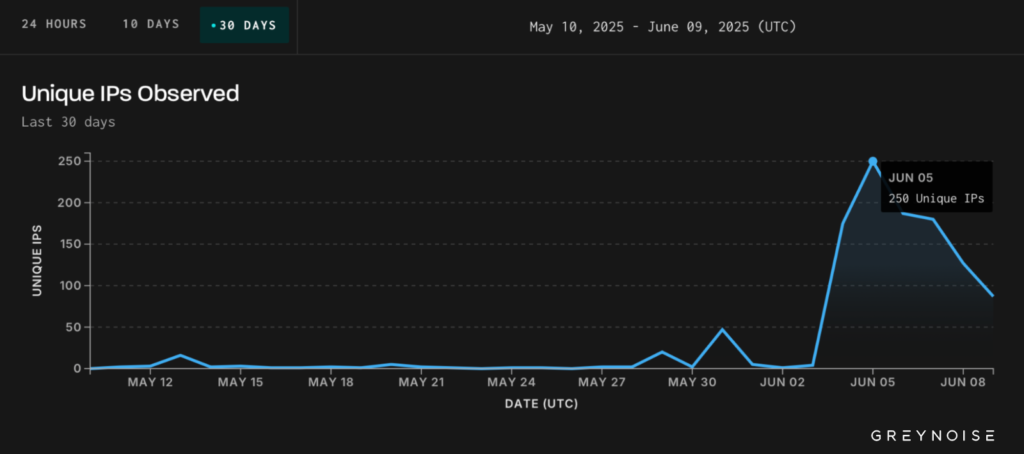

شرکت امنیت سایبری GreyNoise گزارش داده است که از ۵ ژوئن، دو کمپین هماهنگشده برای هدف قرار دادن رابطهای Tomcat Manager و دسترسی به خدمات Tomcat از طریق اینترنت شناسایی شدهاند. کمپین اول از نزدیک به ۳۰۰ آدرس IP منحصربهفرد، که اکثرا بهعنوان مخرب شناخته شدهاند، برای تلاش جهت ورود به رابطهای آنلاین استفاده کرده است. کمپین دوم نیز از ۲۵۰ آدرس IP مخرب برای حملات بروتفورس علیه برنامههای وب Tomcat Manager بهره برده است. در این حملات، مهاجمان از ابزارهای خودکار برای آزمایش هزاران یا حتی میلیونها ترکیب اطلاعات کاربری ممکن استفاده کردهاند.

GreyNoise اعلام کرده است که در مجموع حدود ۴۰۰ آدرس IP منحصربهفرد در این فعالیتها طی دوره افزایش فعالیت شناسایی شدهاند. بخش عمده این فعالیتها روی خدمات Tomcat متمرکز بوده و بخش قابلتوجهی از آنها از زیرساختهای میزبانیشده توسط DigitalOcean (با ASN 14061) سرچشمه گرفتهاند. اگرچه این رفتار به یک آسیبپذیری خاص مرتبط نیست، اما نشاندهنده علاقه مداوم به خدمات Tomcat در دسترس آنلاین است. فعالیتهای گسترده و فرصتطلبانه مانند این حملات، اغلب بهعنوان هشداری برای اکسپلویتهای آینده عمل میکنند.

توصیههای امنیتی

GreyNoise به سازمانهایی که رابطهای Tomcat Manager آنها بهصورت آنلاین در دسترس است، توصیه کرده است که احراز هویت قوی و محدودیتهای دسترسی را اعمال کنند. کاربران باید گزارشهای امنیتی را برای شناسایی هرگونه فعالیت ورود مشکوک بررسی کرده و آدرسهای IP مرتبط با تلاشهای نقض احتمالی را فورا مسدود کنند.

بهروزرسانیهای امنیتی Apache

اگرچه در این حملات از آسیبپذیری امنیتی خاصی سوءاستفاده نشده است، Apache در ماه مارس پچهایی امنیتی برای رفع یک آسیبپذیری اجرای کد از راه دور (RCE) در Apache Tomcat با شناسه CVE-2025-24813 منتشر کرد که در محیط واقعی برای تسلط بر سرورهای آسیبپذیر با یک درخواست ساده PUT مورد سوءاستفاده قرار گرفته بود. گزارش شده است که مهاجمان از نمونههای اثبات مفهوم (PoC) منتشرشده در GitHub، تنها ۳۰ ساعت پس از افشا و پچ این نقص، استفاده کردهاند.

در دسامبر، Apache همچنین یک نقص RCE دیگر با شناسه CVE-2024-56337 را برطرف کرد که میتوانست برای دور زدن پچ یک آسیبپذیری بحرانی RCE دیگر با شناسه CVE-2024-50379، که چند روز پیشتر رفع شده بود، مورد استفاده قرار گیرد.