بدافزار Bumblebee یک دانلودر بسیار پیچیده است که مجرمان سایبری از آن برای دسترسی به شبکههای شرکتی و تحویل پیلودهای دیگر مانند beaconهای Cobalt Strike و باج افزار استفاده میکنند. گروه تحلیل تهدیدات گوگل این بدافزار را برای اولین بار در مارس 2022 کشف کرد و بر اساس یک رشته User-Agent که استفاده میکرد آن را Bumblebee نامید.

دو خانواد لودر بدافزار Bumblebee و Latrodectus، بیش از چهار ماه پس از آن که توسط یک عملیات هماهنگ اجرای قانون به نام Endgame (عملیات پایان بازی) مختل شدند، اکنون به عنوان بخشی از حملات فیشینگ مجددا ظاهر شدهاند.

Bumblebee که گمان میرود توسط توسعه دهندگان TrickBot نوشته شده باشد، در سال 2022 به عنوان جایگزینی برای بکدور BazarLoader ظاهر شد تا هکرهای باج افزارها به شبکه قربانیان دسترسی داشته باشند.

Bumblebee معمولاً از طریق فیشینگ، تبلیغات مخرب، و SEO poisoning فرآیند نفوذ را آغاز میکند و توزیع میشود. از جمله پیلودهایی که معمولاً توسط Bumblebee ارائه میگردد، beaconهای Cobalt Strike، بدافزارهای رباینده اطلاعات و گونههای باجافزاری مختلف هستند.

ائتلافی از سوی کشورهای اروپایی در ماه می سال 2024 صادر شد که زیرساخت بیش از 100 سرور مرتبط با چندین نوع بدافزار مانند IcedID و به طور گسترده Latrodectus، SystemBC، PikaBot، SmokeLoader، Bumblebee و TrickBot را توقیف و آفلاین کرد.

شواهد حاکی از آن است که Latrodectus و Bumblebee “تهدیدهای متمایزی” هستند که پس از عملیات Endgame، تجدید حیات یافته و تقویت شدهاند.

زنجیره حمله بدافزار Bumblebee

جدیدترین زنجیره حمله Bumblebee با یک ایمیل فیشینگ آغاز میشود که قربانی را فریب میدهد تا یک فایل آرشیو ZIP مخرب را دانلود کند. فایل فشرده حاوی یک شورتکات LNK. به نام Report-41952.lnk است که PowerShell را برای دانلود فایل مخرب MSI. راه اندازی میکند.

استفاده از فایلهای LNK در حملات Bumblebee چه برای دانلود پیلودهای مرحله بعدی و چه برای اجرای مستقیم فایلها بسیار متداول است. فایل در این حالت به عنوان دانلودر استفاده میشود و وظیفه دانلود و اجرای پیلود مرحله بعدی زنجیره نفوذ را بر عهده دارد.

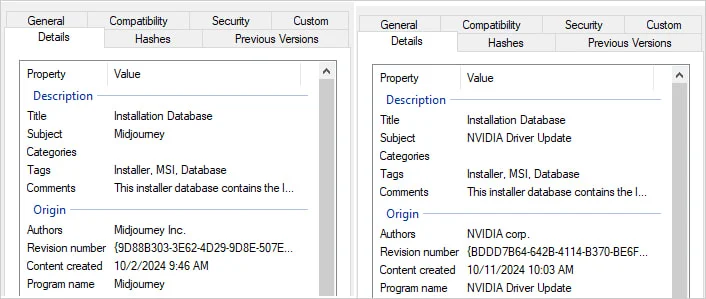

فایل LNK پس از باز شدن، یک فرمان Powershell را برای دانلود یک فایل MSI از یک سرور راه دور اجرا میکند، نام آن را به ” %AppData%\y.msi” تغییر میدهد و سپس با استفاده از ابزار msiexec.exe مایکروسافت آن را اجرا یا نصب میکند.

فایل MSI سپس توسط آپشن qn/ اجرا میشود که تضمین میکند که فرآیند بدون هیچ گونه تعاملی با کاربر اجرا میگردد.

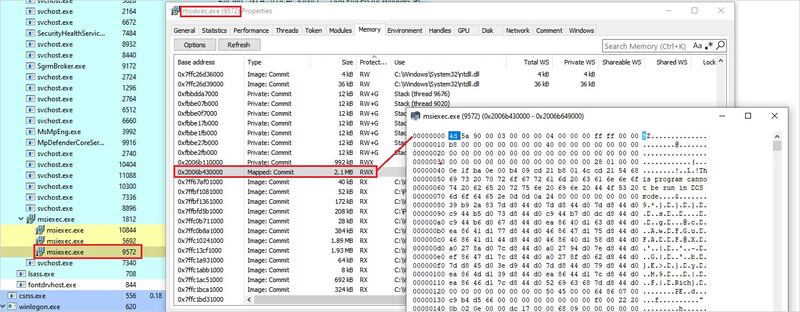

بدافزار برای جلوگیری از ایجاد فرآیندهای جدید، که پر سر و صدا هستند، از جدول SelfReg در ساختار MSI استفاده میکند، که به msiexec.exe دستور میدهد تا DLL را در فضای آدرس خود بارگذاری و تابع DllRegisterServer خود را فراخوانی کند.

هنگامی که DLL بارگیری و اجرا شد، فرآیند باز کردن بسته بندی بدافزار آغاز میشود که منجر به استقرار Bumblebee در حافظه میگردد.

در مورد فایلهای MSI، اغلب بدافزارها، از جمله نسخههای قبلی Bumblebee، از جدول CustomAction برای تعیین مراحلی که در طول نصب MSI باید اجرا شوند، استفاده میکنند. LOLBins مانند rundll32.exe و regsvr32.exe معمولاً برای بارگیری DLL مخرب از طریق فایلهای MSI و همچنین powershell.exe به منظور اجرای اسکریپتهای PowerShell استفاده میشوند.

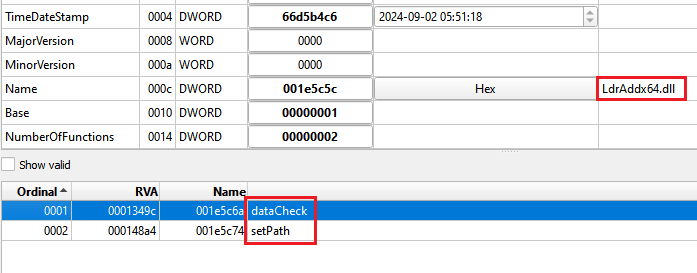

با تجزیه و تحلیل پیلود بسته بندی نشده، میتوان برخی از ویژگیهای شناخته شده Bumblebee، مانند نام DLL داخلی و توابع export شده آن را بررسی کرد.

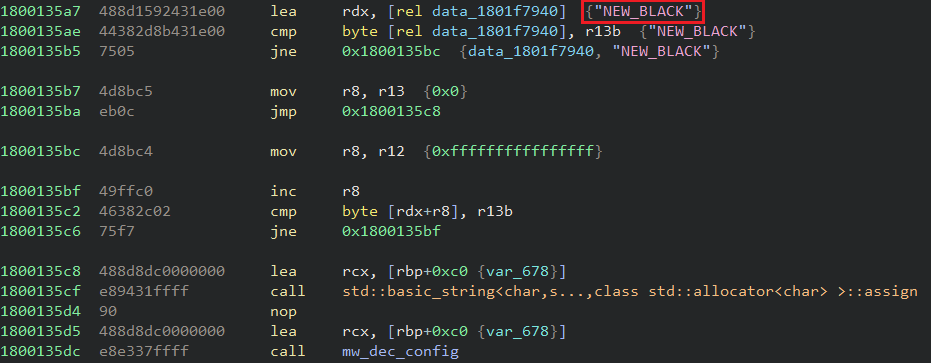

این بدافزار به منظور رمزگشایی فایل پیکربندی رمزگذاری شده از یک کلید هاردکد شده به عنوان کلید RC4 استفاده میکند. کلید مورد استفاده در نمونههای تحلیل شده، رشته “NEW_BLACK” میباشد. پورت رمزگشایی شده 443 و campaign ID یا شناسه کمپین “msi” و lnk001″ ” است.

Netskope هیچ اطلاعات بیشتری در خصوص پیلودهایی که Bumblebee مستقر کرده و یا مقیاس حملات ارائه نکرده است، اما این گزارش به عنوان هشداری درباره نشانههای اولیه تجدید حیات این لودر بدافزار است. لیست کامل شاخصهای نفوذ در این مخزن GitHub موجود میباشد.