شرکت سیسکو تأیید کرده است که یک تهدید کننده چینی به نام Salt Typhoon احتمالا با سوءاستفاده از یک نقص امنیتی شناخته شده (CVE-2018-0171) و بهدستآوردن اطلاعات لاگین قربانیان، به شبکههای مخابراتی بزرگ ایالات متحده نفوذ کرده است.

به گفتهی تیم سیسکو تالوس، این تهدید کننده توانسته است به مدت طولانی در محیطهای هدف باقی بماند و به تجهیزات چندین شرکت تامین کننده دسترسی پیدا کند؛ بهطوریکه در یک مورد، دسترسی آنها بدون شناسایی در شبکههای هدف بیش از سه سال ادامه داشته است. تیم تالوس، این تهدید کننده را بسیار ماهر و به خوبی از نظر مالی تامین شده، توصیف میکند.

مدت زمان و نحوهی اجرای این حملات نشاندهندهی هماهنگی دقیق، برنامهریزی طولانی مدت و صبر بالای این گروه است؛ ویژگیهای استانداردی که معمولا در تهدیدات پیشرفته و مستمر (APT) و گروه های تحت حمایت دولتها مشاهده میشود.

سیسکو اعلام کرده است که برخلاف گزارش اخیر Recorded Future، هیچ شواهدی مبنی بر سوءاستفاده از سایر آسیب پذیریهای امنیتی شناخته شده توسط این گروه هکری وجود ندارد. در گزارش Recorded future آمده است که Salt Typhoon از آسیب پذیریهایی همچون CVE-2023-20198 وCVE-2023-20273 در دستگاههای سیسکو استفاده کرده تا چندین شبکه را مورد هدف قرار بدهد.

یکی از جنبههای مهم این کمپین، استفاده از اطلاعات ورود به سیستم ربوده شده برای دسترسی اولیه است؛ اگرچه نحوهی سرقت این اطلاعات در این مرحله مشخص نیست. این تهدید کننده همچنین تلاش کرده است تا با استفاده از پیکربندیهای دستگاه شبکه و رمزگشایی اکانتهای لوکال با گذرواژههای ضعیف، به اطلاعات لاگین به سیستم دست یابد.

علاوه بر این، تیم تالوس مشاهده کرده است که این تهدید کننده، ترافیک SNMP، TACACS و RADIUS را به همراه کلیدهای مخفی مورد استفاده بین دستگاههای شبکه و سرورهای TACACS/RADIUS، ضبط کرده است. با توجه به گزارش این تیم، هدف از این ترافیک ضبط شده، بهاحتمال زیاد، شناسایی جزئیات بیشتر اطلاعات ورود به سیستم برای استفادههای بعدی است.

تکنیک قابلتوجه دیگر Salt Typhoon، استفاده از تکنیکهای Living-Off-the-Land (LOTL) در دستگاههای شبکه است که زیرساختهای مورد اعتماد را بهعنوان نقاط کلیدی برای انتقال از یک شبکه مخابراتی به شبکهی دیگر مورد سوءاستفاده قرار میدهد.

گمان میرود که این دستگاهها بهعنوان رلههای میانی برای رسیدن به هدف نهایی یا بهعنوان اولین مرحله برای عملیات استخراج داده استفاده میشوند؛ زیرا این روش به مهاجم امکان میدهد تا برای مدت طولانی بدون شناسایی شدن باقی بماند.

علاوه بر این، Salt Typhoon در حال تغییر پیکربندیهای شبکه برای ایجاد حسابهای لوکال، فعالسازی دسترسی Guest Shell و تسهیل دسترسی از راه دور از طریق SSH مشاهده شده است.

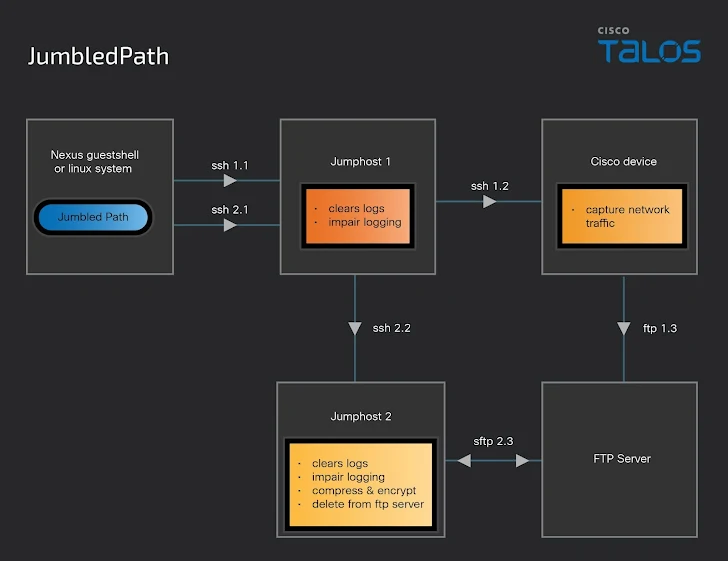

همچنین، این گروه از ابزاری سفارشی با نام JumbledPath استفاده میکند که به آنها امکان میدهد تا از طریق یک jump-host تعریف شده توسط مهاجم، کپچر کردن پکت را روی دستگاه سیسکو از راه دور اجرا کنند.

این ابزار باینری مبتنی بر زبان Go و با فرمت ELF قادر است لاگها را پاک کرده و ثبت لاگ را غیرفعال کند تا ردپای فعالیتهای مخرب را پنهان و تحلیلهای فارنزیک را دشوارتر کند. این اقدامات با گامهای دورهای برای حذف لاگهای مرتبط در صورت کارآمد بودن، از جمله .bash_history، auth.log، lastlog، wtmp و btmp تکمیل میشود.

سیسکو در ادامه اشاره کرده است که استفاده از این ابزار به پنهانسازی منبع اصلی و مقصد نهایی درخواست کمک میکند و به اپراتور آن این امکان را میدهد تا از طریق دستگاهها یا زیرساختهایی که ممکن است بهطور عمومی قابلدسترسی نباشند، حرکت کند.

این تهدید کننده بهطور مکرر آدرس اینترفیس loopback را روی یک سوئیچ آلوده تغییر داده و از آن اینترفیس بهعنوان منبع اتصالات SSH به دستگاههای دیگر در محیط هدف استفاده کرده است؛ این کار به آنها اجازه میدهد تا بهطور مؤثر لیستهای کنترل دسترسی (ACL) موجود در آن دستگاهها را دور بزنند.

شرکت سیسکو همچنین شناسایی کرده است که تعداد زیادی از دستگاههای سیسکو که سرویس Smart Install آنها در دسترس بوده، مورد هدف قرار گرفته و سپس با استفاده از نقص امنیتی CVE-2018-0171 از آن ها سوءاستفاده شده است. سیسکو تاکید کرده است که این فعالیت خاص با Salt Typhoon در ارتباط نیست و با هیچ عامل تهدید یا گروه هکری شناختهشدهای همپوشانی ندارد.