آسیبپذیری حیاتی در Citrix NetScaler، با شناسه CVE-2025-5777 و نام Citrix Bleed 2، تقریبا دو هفته پیش از انتشار عمومی کدهای اثبات مفهوم (PoC) مورد اکسپلویت قرار گرفته بود، با این حال Citrix اعلام کرده بود که شواهدی از حملات وجود ندارد.

جزئیات حمله Citrix Bleed 2

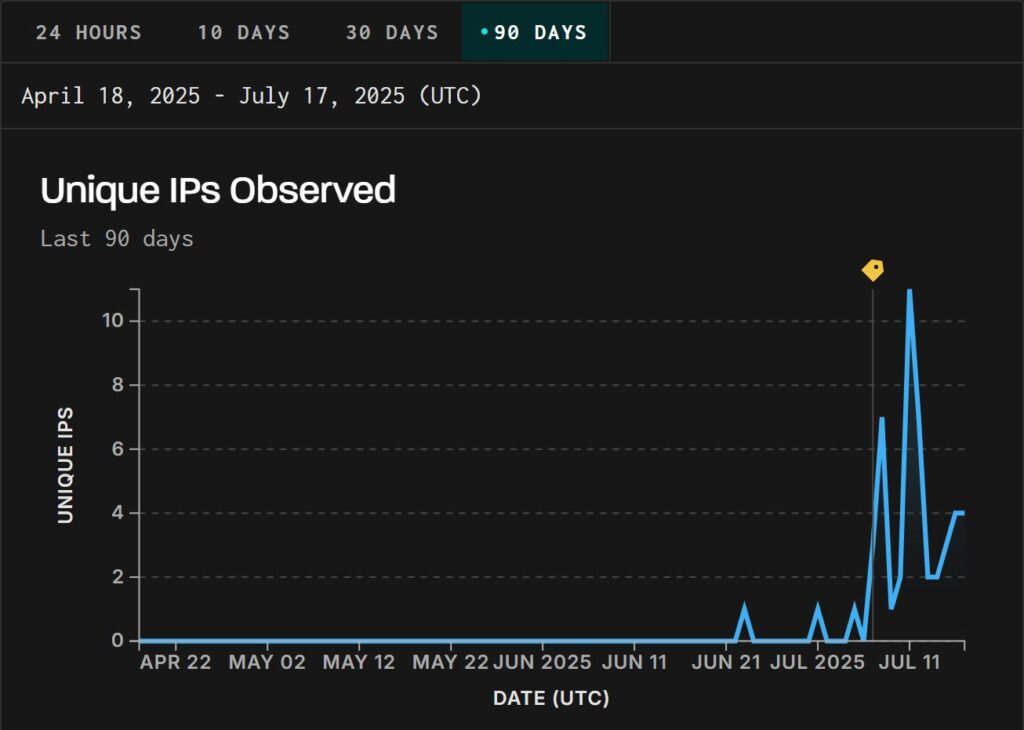

GreyNoise تأیید کرد که هانیپاتهایش در تاریخ ۲۳ ژوئن ۲۰۲۵ تلاشهای هدفمند سوءاستفاده از این آسیبپذیری را از آدرسهای IP واقع در چین شناسایی کردهاند. این شرکت توضیح داد که سوءاستفاده از CVE-2025-5777، یک آسیبپذیری سرریز حافظه (memory overread) در Citrix NetScaler، از ۲۳ ژوئن آغاز شده بود.

در تاریخ ۷ ژوئیه یک تگ برای پیگیری این فعالیت شد. از آنجا که GreyNoise بهصورت بازگشتی (retroactively) ترافیک پیش از ایجاد تگ را با تگهای جدید مرتبط میکند، هم اکنون تلاشهای اکسپلویت قبلی نیز در GreyNoise Visualizer قابل مشاهده هستند.

GreyNoise در ۹ ژوئیه به آژانس امنیت سایبری و زیرساختهای آمریکا (CISA) تأیید کرد که این نقص بهصورت فعال مورد اکسپلویت قرار گرفته است. در نتیجه، CISA این آسیبپذیری را به فهرست آسیبپذیریهای شناختهشده مورد اکسپلویت (KEV) اضافه کرد و به سازمانهای فدرال یک روز فرصت داد تا پچ را اعمال کنند.

GreyNoise کد اکسپلویت استفادهشده در حملات ژوئن را با BleepingComputer به اشتراک گذاشت و تأیید شد که این کد مربوط به Citrix Bleed 2 است، که نشان میدهد مهاجمان پیش از انتشار PoCها از این نقص سوءاستفاده کرده بودند.

با وجود نشانههای اولیه و هشدارهای مکرر کوین بومونت، محقق امنیتی، Citrix تا ۱۱ ژوئیه، پس از اضافه شدن این نقص به فهرست KEV در روز قبل، اکسپلویت فعال را در مشاوره امنیتی CVE-2025-5777 تأیید نکرد و تنها بهطور غیرمستقیم پست وبلاگ ۲۶ ژوئن خود را بهروزرسانی کرد. Citrix در ۱۵ ژوئیه پست وبلاگ دیگری منتشر کرد که نحوه بررسی لاگهای NetScaler برای یافتن نشانههای نفوذ را توضیح میداد.

با این حال، این شرکت به دلیل عدم شفافیت و عدم اشتراک شاخصهای آلودگی (IOCs) که محققان به BleepingComputer اعلام کردند قبلا با Citrix به اشتراک گذاشته شده بود، مورد انتقاد قرار گرفته است. Citrix همچنین به سؤالات BleepingComputer درباره دلیل عدم تأیید اکسپلویت در اطلاعیه اولیه CVE-2025-5777 پاسخی نداده است.

جزئیات آسیبپذیری Citrix Bleed 2

Citrix Bleed 2 یک آسیبپذیری با شدت ۹.۳ است که به دلیل اعتبارسنجی ناکافی ورودی ایجاد شده و به مهاجمان اجازه میدهد درخواستهای POST ناقص را به دستگاههای NetScaler در طول تلاشهای ورود ارسال کنند. این نقص با حذف علامت مساوی در پارامتر “login=” اکسپلویت میشود و باعث نشت ۱۲۷ بایت از حافظه دستگاه میشود. محققان Horizon3 و WatchTowr نشان دادند که درخواستهای مکرر میتوانند دادههای حساسی مانند توکنهای نشست معتبر را افشا کنند. این توکنها میتوانند برای ربودن نشستهای Citrix و دسترسی غیرمجاز به منابع داخلی استفاده شوند.

کوین بومونت اعلام کرد که درخواستهای مکرر POST به /doAuthentication.do در لاگهای NetScaler، بهویژه با هدر Content-Length: 5، نشانهای قوی از تلاش برای سوءاستفاده از این نقص است. سایر نشانهها شامل ورودیهای لاگ نشاندهنده خروج کاربران با نامهای کاربری غیرعادی، مانند کاراکتر #، یا محتوای حافظه که در فیلدهای نادرست چاپ شدهاند، است.

بومونت همچنین هشدار داد که راهنمای Citrix برای پاکسازی نشستهای به خطر افتاده ناکامل است. در حالی که Citrix توصیه میکند نشستهای ICA و PCoIP را با دستورات kill icaconnection -all و kill pcoipConnection -all خاتمه دهید، بومونت پیشنهاد کرد که انواع دیگر نشستها نیز باید خاتمه یابند:

kill pcoipConnection -all

kill icaconnection -all

kill rdpConnection -all

kill sshConnection -all

kill telnetConnection -all

kill connConnection -all

kill aaa session -all

مدیران باید پیش از خاتمه دادن نشستها، همه آنها را بررسی کنند تا ورودهای مشکوک، مانند تغییر آدرس IP غیرمنتظره یا کاربران غیرمجاز، شناسایی شوند. پست وبلاگ ۱۵ ژوئیه Citrix راهنمایی بیشتری برای شناسایی نشانههای اکسپلویت ارائه داد، از جمله ورودیهای لاگ با پیامهایی مانند:

- «Authentication is rejected for»

- «AAA Message»

- مقادیر بایت غیر ASCII (0x80–0xFF)

لاگهای نشست نیز میتوانند بهصورت دستی برای تغییرات غیرعادی آدرس IP مرتبط با یک نشست بررسی شوند. برای مثال، در لاگهای VPN، عدم تطابق بین client_ip و آدرس IP منبع ممکن است نشاندهنده ربودن نشست باشد.

وضعیت کنونی و توصیهها

بومونت اعلام کرد که از ژوئن ۲۰۲۵ سوءاستفاده از این نقص را ردیابی کرده و بیش از ۱۲۰ شرکت تاکنون به خطر افتادهاند. او اظهار داشت که دسترسیها از ۲۰ ژوئن آغاز شده و از ۲۱ ژوئن شدت گرفته است. به گفته او، فعالیتهای مشاهدهشده ممکن است به یک گروه مهاجم مرتبط باشد که با دقت قربانیان را انتخاب کرده و پیش از حمله، NetScaler را بررسی میکنند تا از واقعی بودن آن مطمئن شوند.

او همچنین هشدار داد که فایروال برنامه وب خود Citrix در حال حاضر سوءاستفاده از CVE-2025-5777 را شناسایی نمیکند. با این حال، Imperva گزارش داد که محصول آنها بیش از ۱۱.۵ میلیون تلاش برای سوءاستفاده از این نقص را شناسایی کرده است، که ۴۰٪ آنها بخش مالی را هدف قرار دادهاند.

Citrix پچهایی برای نسخههای NetScaler ADC و Gateway منتشر کرده و به شدت توصیه کرده که ارتقاء فوری انجام شود. هیچ راهکار جایگزینی جز اعمال پچ وجود ندارد و مشتریانی که از نسخههای پایان عمر (۱۲.۱ و ۱۳.۰) استفاده میکنند، باید به نسخههای پشتیبانیشده ارتقاء یابند.