یک آسیب پذیری در AnyDesk، نرمافزار معروف دسکتاپ از راه دور، شناسایی شده است که نگرانیهای امنیتی قابل توجهی را ایجاد کرده است. این آسیب پذیری (CVE-2024-12754، امتیاز CVSS: 5.5)، توسط ZDI-24-1711 دنبال میشود و به مهاجمان لوکال اجازه میدهد تا با سوء استفاده از نحوه پردازش تصاویر پسزمینه ویندوز در هنگام آغاز یک نشست در AnyDesk، به فایلهای حساس سیستمی دسترسی غیرمجاز پیدا کنند و در نهایت سطح دسترسی خود را به admin افزایش دهند.

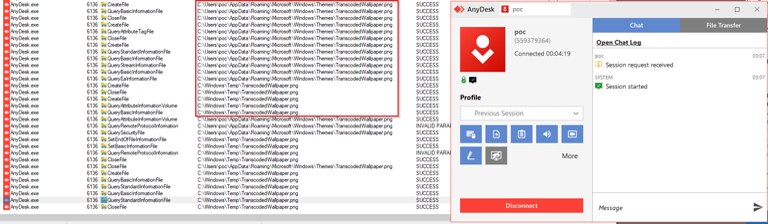

آسیب پذیری CVE-2024-12754 تحت CWE-59 طبقهبندی شده است که نشان دهنده پتانسیل آن برای ایجاد نفوذهای قابل توجه در حریم خصوصی میباشد. بهطور خاص، هنگامی که یک نشست جدید آغاز میشود، AnyDesk، تصویر پسزمینه فعلی دسکتاپ را در دایرکتوری C:\Windows\Temp کپی میکند.

این عملیات توسط سرویس AnyDesk که تحت NT AUTHORITY\SYSTEM اجرا میشود، صورت میپذیرد و به آن دسترسیهای سطح بالا میدهد.

یک کاربر با دسترسی پایین میتواند این فرآیند را دستکاری کرده و عملیاتی مانند خواندن یا کپی فایل دلخواه را اجرا کند. از آنجا که فایل منبع در C:\Windows\Temp کپی میشود، فایل نهایی به NT AUTHORITY\SYSTEM تعلق خواهد داشت.

جالب است بدانید که C:\Windows\Temp بهطور پیشفرض به کاربران با سطح دسترسی پایین اجازه خواندن نمیدهد اما نام فایل نهایی DACL را به ارث میبرد و تنها توسط گروه Administrators و NT AUTHORITY\SYSTEM قابل دسترس میباشد.

فایل کپیشده مالکیت و مجوزهای خود را از اکانت SYSTEM ارث بری میکند، به گونهای که بهطور پیشفرض برای کاربران با سطح دسترسی پایین قابل دسترسی نیست.

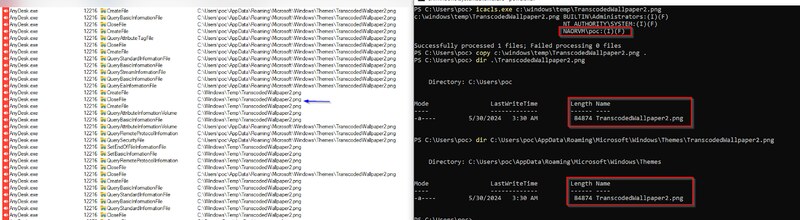

مهاجمان میتوانند از قبل یک فایل با همان نام را در C:\Windows\Temp ایجاد کنند. زمانی که آسیب پذیری فعال میشود، فایل، مالکیت اصلی خود را حفظ کرده اما با دادههای جدید از تصویر منبع بازنویسی میشود.

مهاجمان میتوانند با ایجاد یک Junction که به دایرکتوریهای حساس مانند \Device\HarddiskVolumeShadowCopy1\Windows\System32\CONFIG اشاره دارد، عملیات کپی فایل AnyDesk را بهطور دلخواه هدایت کرده و به فایلهای حیاتی مانند فایلهای سیستمی (SYSTEM)، امنیتی (SECURITY) و SAM دسترسی پیدا کنند.

مهاجم فایلهای هدف را در دایرکتوری C:\Windows\Temp ایجاد میکند. مهاجمان reparse pointها با استفاده از دایرکتوریهای OMNS (یا Windows Object Manager Namespace) مانند \RPC Control، تنظیم میکنند تا عملیات فایل را هدایت کنند.

با آغاز یک نشست AnyDesk که تصویر پسزمینه آن دستکاری شده باشد، مهاجمان سرویس را مجبور میکنند تا فایلهای حساس سیستمی را در مکانهای قابل دسترسی کپی کند. مهاجمان پس از بهدست آوردن فایلهایی مانند SAM (مدیر حسابهای امنیتی) و SYSTEM، میتوانند آنها را به گونهای مورد بررسی قراردهند تا گذرواژههای هش شده یا کلیدهای ماشین را استخراج کرده و سطح دسترسی Admin را بدست آورند.

اکسپلویت این آسیب پذیری نیاز به دسترسی لوکال و سطح پایین دارد، اما میتواند به نتایجی با تاثیر بالا مانند ربودن اطلاعات لاگین و نفوذ کامل به سیستم منجر شود.

به منظور پچ آسیب پذیری CVE-2024-12754، سازمانها و کاربران میبایست به نسخه 9.0.1 یا نسخههای بعدی بهروزرسانی کنند که شامل پچهای مربوط به این آسیب پذیری میشود.

همچنین، محدود کردن دسترسیها برای کاربران با دسترسی پایین، غیرفعال سازی قابلیتهای ایجاد Junction های غیرضروری و پیادهسازی ابزارهایی برای شناسایی عملیات فایل غیرعادی یا دستکاری Junction ها توصیه میشود.

کشف آسیب پذیری CVE-2024-12754 نشاندهنده پیچیدگی فزاینده تکنیکهای افزایش سطح دسترسی لوکال است که از ویژگیهای به ظاهر بیضرر مانند تصاویر پسزمینه دسکتاپ بهرهبرداری میکنند.

در حالی که AnyDesk پچهای لازم را منتشر کرده است، کاربران باید با اعمال بهروزرسانیها و اتخاذ شیوههای امنیتی قوی، مراقب باشند تا از تهدیدات مشابه در آینده جلوگیری کنند.

منابع

مقالات پیشنهادی:

گوگل، ۴۷ آسیب پذیری را در اندروید پچ کرد!

تعداد 768 آسیب پذیری CVE در سال 2024 اکسپلویت شدند!

نقص بحرانی در سرور Exchange تحت بهره برداری فعال قرار گرفت

آژانس امنیت سایبری ایالات متحده، چهار آسیب پذیری را به فهرست KEV خود افزود!

مایکروسافت، دو آسیب پذیری را در سرویس Azure AI Face و Microsoft Account پچ کرد