- شناسه CVE-2024-36832 :CVE

- CWE476 / CWE404 :CWE

- dlink.com/SAP10396 :Advisory

- منتشر شده: دسامبر 17, 2024

- به روز شده: دسامبر 17, 2024

- امتیاز: 7.5

- نوع حمله: Authentication Bypass

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Adobe

- محصول: Acrobat Reader

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

این آسیب پذیری مربوط به D-Link DAP-1513 نسخه 1.01 می باشد که در دسته آسیب پذیری های بالا دسته بندی می شود. به نظر می رسد که این مشکل بر روی عملکرد /bin/webs تاثیر خواهد گذاشت. دستکاری این فایل منجر به بازخوانیnull pointer می شود. حمله می تواند از راه دور راه اندازی شود.

توضیحات

یک آسیب پذیری عدم ارجاع null pointer در D-Link DAP-1513 نسخه 1.01وجود دارد که می تواند مستقیما یک سرور وب در یک دستگاه ریموت بدون احراز هویت از کار بیفتد و نتیجه آن حمله انکار سرویس خواهد بود.

آسیب پذیری در فایل باینری /bin/webs رخ می دهد. زمانی که /bin/webs درخواست HTTP که با دقت ساخته شده باشد را دریافت کند به دلیل ارجاع به یک null pointer از کار می افتد.

در زیر نتیجه stack trace این آسیب پذیری نشان داده شده است:

Program received signal SIGSEGV, Segmentation fault.

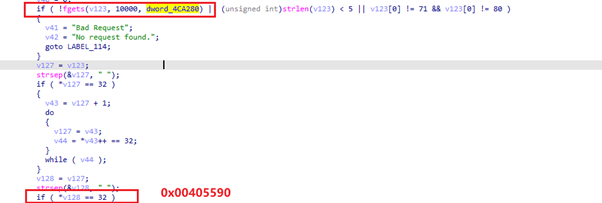

0x00405590 in ?? ()

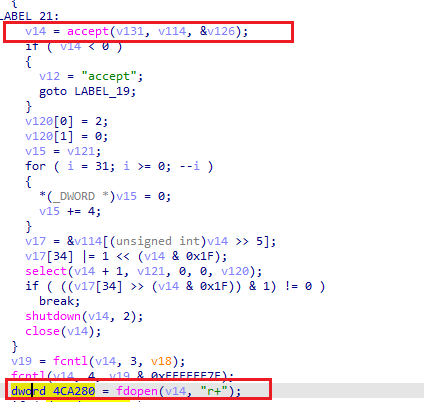

با بررسی این آسیب پذیری متوجه می شویم که زمانی که یک درخواست HTTP در تابع main دریافت می شود، فرمت درخواست چک نمی شود . در تابع main ، تابع accept داده های شبکه را دریافت می کند و file descriptor منطبق با آن در متغیر dword_4CA280 ذخیره می شود. برنامه مربوطه داده های شبکه را بر اساس مقدار موجود در file descriptor می خواند و همین امر منجر به خطای ارجاع به null pointer در 0x00405590 می شود.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

CVSS

| Score | Severity | Version | Vector String |

| 7.5 | HIGH | 3.0 | CVSS:3.0/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، محصولات زیر در معرض این آسیب پذیری قرار دارند:

- D-Link DAP 1513 v1.01

لیست محصولات بروز شده

کلیه نسخه های سخت افزاری D-Link DAP 1513 به پایان چرخه تولید و سرویس دهی خود رسیده اند. آسیب پذیری های متعددی در مورد این محصولات گزارش شده است.

منابع مربوط به این محصولات به پایان توسعه خود رسیده اند و دیگر پشتیبانی دریافت نمی کنند. شرکت D-Link توصیه کرده این محصولات را با محصولاتی که بروزرسانی های نرم افزاری دریافت می کنند جایگزین کنید.

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های بالا (High) دسته بندی می شود. توصیه شده است که به منظور رفع این تهدید، از محصولاتی که بروزرسانی های نرم افزاری دریافت می کنند استفاده کنید.

منابع

- https://www.cve.org/CVERecord?id=CVE-2024-36832

- https://www.cvedetails.com/cve/CVE-2024-36832/

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-36832&sortby=bydate

- https://vuldb.com/?id.288749

- https://docs.google.com/document/d/1qTpwAg7B5E4mqkBzijjuoOWWnf3OE1HXIKBv7OcS8Mc/edit?tab=t.0

- https://cwe.mitre.org/data/definitions/476.html

PoC1:

|

POSTLengdh: |

PoC2:

|

POST HTve_configuration.cgi@saT1 |

PoC3:

|

PAST Ptent-Lewgthc0 |