- شناسه CVE-2024-56914 :CVE

- CWE-120 :CWE

- yes :Advisory

- منتشر شده: ژانویه 22, 2025

- به روز شده: ژانویه 22, 2025

- امتیاز: 5.7

- نوع حمله: Authentication Bypass

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Adobe

- وضعیتPublished :CVE

- No :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

CVE-2024-56914، یک آسیب پذیری با شدت متوسط در D-Link DSL-3782 مدل 1.01 است. این آسیب پذیری بر روی فرآیند پردازش فایل /New_GUI/ParentalControl.asp اثر می گذارد. دستکاری این تابع منجر به حمله سرریز بافر (Buffer Overflow) می شود.

توضیحات

این آسیب پذیری در فریمور D-Link DIR-823X مدل 1.01 وجود دارد.

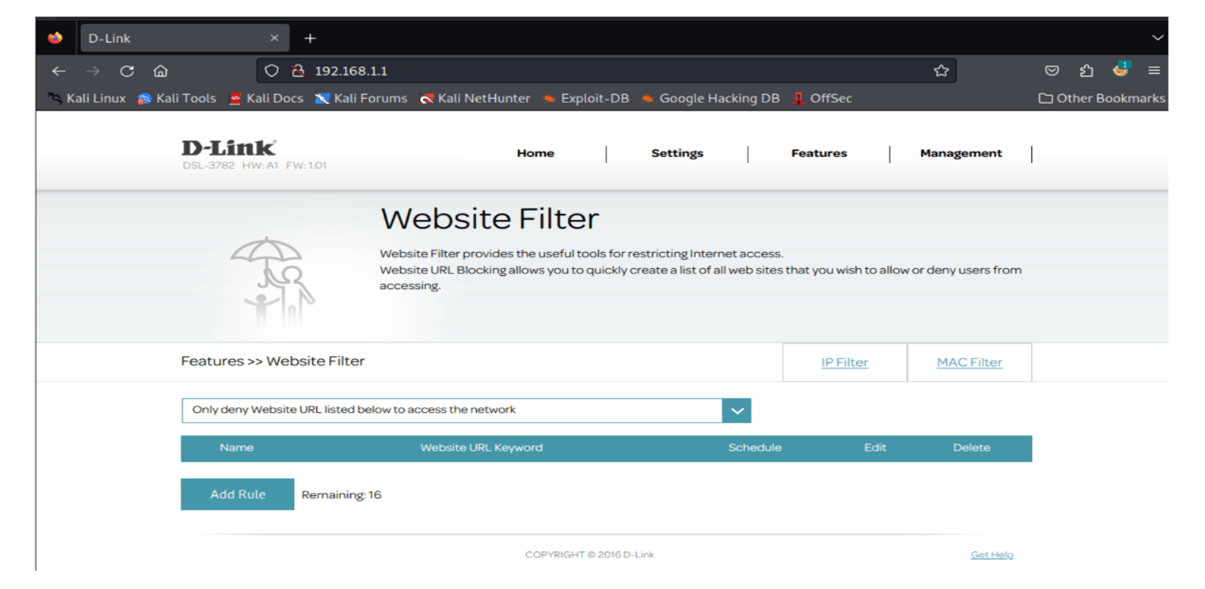

اگر نگاهی به اینترفیس وب روتر بیندازیم متوجه می شویم که این آسیب پذیری در بخش Feature Section زیربخش Website Filter قرار دارد.

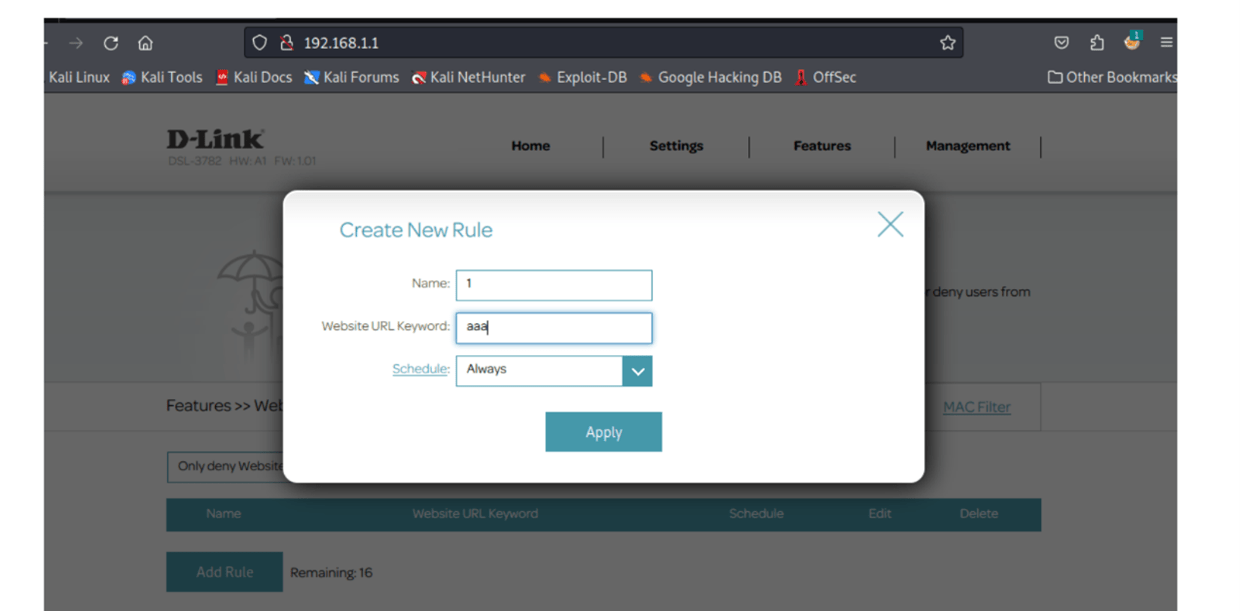

در گزینه “Only deny computers with IP address listed below to access the network” ، مقادیر درخواستی را پر کنید و از Burp Suite برای جلوگیری از ترافیک استفاده کنید.

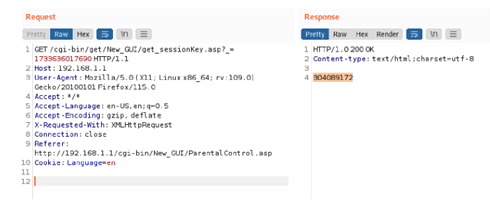

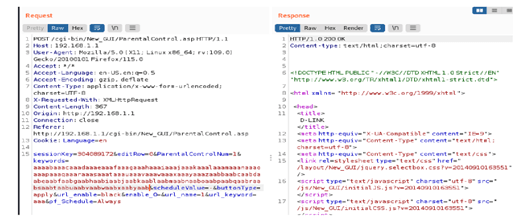

می توانید درخواست بسته را ببیند. ابتدا، کلید را به دست بیاورید ، سپس درخواست را ارسال کرده و فیلدهای مرتبط ( کلمات کلیدی) را پیش از ارسال اصلاح کنید.

ابتدا، کلید نشست را به دست بیاورید و آن را در فیلد مربوطه کپی کنید.

ارسال کنید.

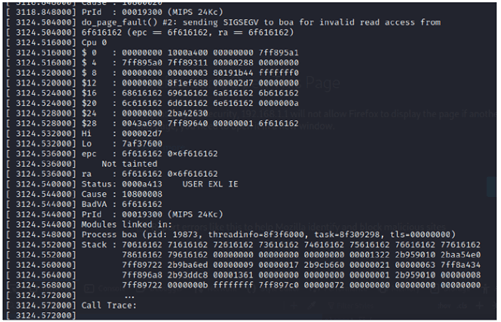

اکنون می بینید که روتر از کار افتاده است.

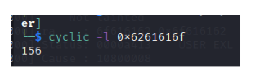

می توان نتیجه گرفت که آفست 156 است.

سو استفاده از این آسیب پذیری به مهاجم امکان اجرای دستورات دلخواه در محیط روتر را می دهد.

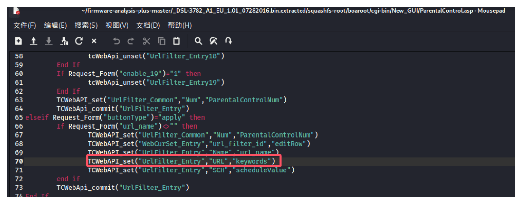

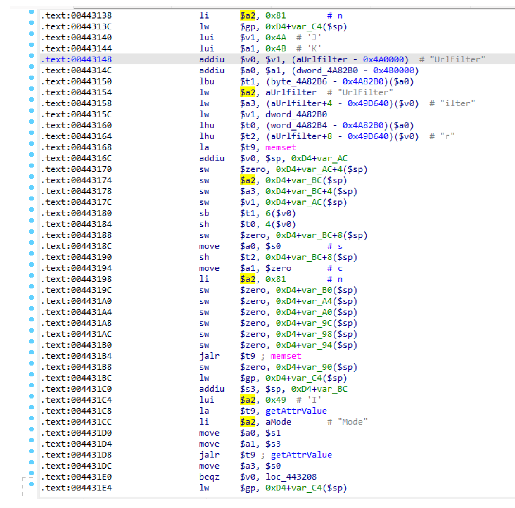

کد در cfg_manager

فایل ParentControl.asp را بر اساس اطلاعات مسیر قفل کنید.

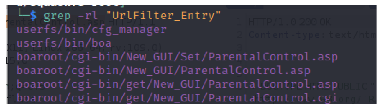

بر اساس UrIFilter_Entry می توان تعیین کرد که آیا کد در فایل cfg_manager قرار دارد یا خیر.

با استفاده از IDA فایل cfg_manager را آنالیز می کنیم. در این آنالیز مشخص می شود که تابع getAttrValue در UrIFilter فراخوانی می شود تا آن پارامتر را بازیابی کند.

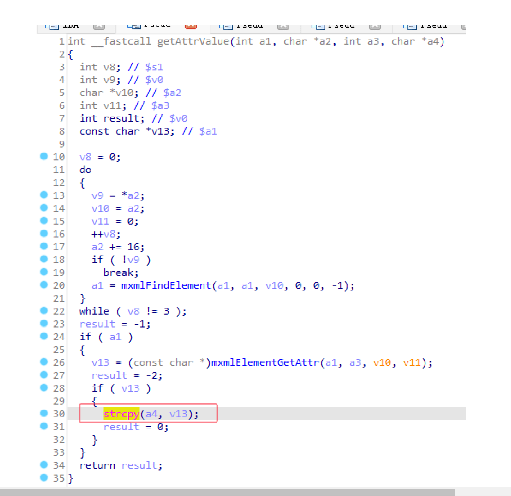

در تابع getAttrValue به وضوح دیده می شود که پارامتر بدون انجام هیچ گونه بررسی امنیتی به تابع strcpy ارسال می شود.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

CVSS

| Score | Severity | Version | Vector String | ||

| 5.7 | MEDIUM | 3.1 | CVSS:3.1/AV:A/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H | ||

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، این آسیب پذیری برروی نسخه های زیر تاثیر می گذارد:

- D-Link DSL-3782 v1.01

لیست محصولات بروز شده

برند D-Link هنوز پچ یا بروزرسانی جهت رفع این آسیب پذیری ارائه نداده است. به منظور جلوگیری از قرار گرفتن در معرض این آسیب پذیری توصیه می شود از نسخه های جدید تر فریمور استفاده کنید.

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های سطح متوسط دسته بندی می شود. توصیه می شود به منظور بروزرسانی فریمور فعلی به بخش بروزرسانی های نرم افزاری D-Link مراجعه کنید.

منابع

- https://www.cve.org/CVERecord?id=CVE-2024-56914

- https://www.cvedetails.com/cve/CVE-2024-56914/

- https://github.com/2664521593/mycve/blob/main/BOF_in_D-Link_DSL-3782_1.pdf

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-56914&sortby=bydate

- https://vuldb.com/?id.293098

- https://cwe.mitre.org/data/definitions/120.html