- شناسه CVE-2025-24368 :CVE

- CWE-89 :CWE

- yes :Advisory

- منتشر شده: ژانویه 27, 2025

- به روز شده: ژانویه 27, 2025

- امتیاز: 6.9

- نوع حمله: SQL Injection

- اثر گذاری: Remote code execution(RCE)

- حوزه: نرم افزارهای شبکه و امنیت

- برند: Cacti

- محصول: Cacti

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

CVE-2025-24368، یک آسیب پذیری با شدت متوسط در Cacti تا نسخه 1.2.29 است. آسیب پذیری بر روی تابع build_rule_item_filter در کتابخانه lib/api_automation.phpفایل automation_tree_rules.php اثر می گذارد. این آسیب پذیری می تواند به حمله SQL Injection منجر شود. حمله می تواند از راه دور راه اندازی شود. توصیه می شود کامپوننت آسیب پذیر را به نسخه های بالاتر ارتقا دهید.

توضیحات

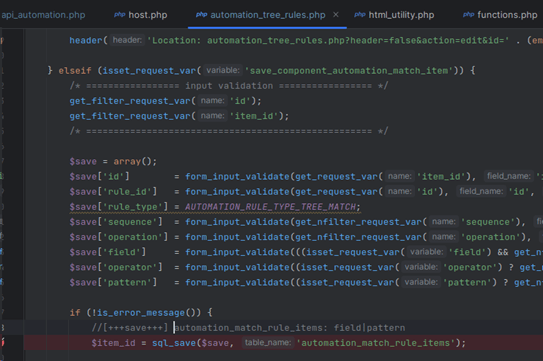

برخی داده های ذخیره شده در automation_tree_rules.php به درستی بررسی نشده و برای اتصال عبارات SQL در تابع build_rule_item_filter() از کتابخانه lib/api_automation.php استفاده می شود.

جزئیات

- ذخیره داده آلوده

نوشتن داده های آلوده می تواند از طریق تابع automation_tree_rules_form_save() در فایل automation_tree_rules.php انجام شود. این امر مستلزم دسترسی سطح ادمین به اتوماسیون است. فیلد field از جدول automation_tree_rule_items قابل کنترل است.

- خواندن و اتصال عبارات SQL

حمله با تابع form_action()در host.php آغاز شده و در نهایت به تابع build_matching_objects_filter() در کتابخانه lib/api.automation.php می رسد. دنباله فراخوانی به شکل زیر است.

- تابع build_matching_objects_filter() با خواندن پایگاه داده یک فیلتر برای عبارات SQL ساخته و پس از تطبیق با قواعد مرتبط، عبارت SQL توسط تابع build_rule_item_filter() ساخته می شود.

function build_matching_objects_filter($rule_id, $rule_type) {

// …

// Read automation_match_rule_items

$rule_items = db_fetch_assoc_prepared(‘SELECT *

FROM automation_match_rule_items

WHERE rule_id = ?

AND rule_type = ?

ORDER BY sequence’,

array($rule_id, $rule_type));

if (cacti_sizeof($rule_items)) {

// Build filter

$sql_filter = build_rule_item_filter($rule_items);

}

// …

return trim($sql_filter);

}

در تابع build_rule_item_filter()، فیلد field قانون read به return عبارت SQL متصل می شود.

در تابع get_matching_hosts() عبارات SQL متصل شده به شکل زیر اجرا می شوند.

با استفاده از تکنولوژی تزریق ثانویه SQL ، مهاجم می تواند محتوای پایگاه داده Cacti را تغییر داده و بر اساس محتوای تغییر یافته این امکان وجود دارد که به دسترسی های بیشتری نظیر خواندن فایل دلخواه و حتی اجرای کد از اره دور از طریق نوشتن در فایل دلخواه دستیابد.

CVSS

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

| Score | Severity | Version | Vector String | ||

| 6.9 | MEDIUM | 4.0 | CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:L/VI:L/VA:L/SC:N/SI:N/SA:N | ||

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، این آسیب پذیری نسخه های زیر در معرض این آسیب پذیری قرار دارند:

- Cacti < 1.2.29

لیست محصولات بروز شده

این آسیب پذیری از نسخه زیر به بعد اصلاح شده است :

- Cacti 2.29

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های متوسط دسته بندی می شود. توصیه شده نسبت به بروزرسانی نسخه فعلی به نسخه های بالاتر اصلاح شده افزارهای خود اقدام کنید تا در معرض این آسیب پذیری قرار نگیرند.