- شناسه CVE-2025-2783 :CVE

- NA :CWE

- yes :Advisory

- منتشر شده: مارس 26, 2025

- به روز شده: مارس 26, 2025

- امتیاز: 8.3

- نوع حمله: Unknown

- اثر گذاری: Unknown

- حوزه: مرورگرها

- برند: Google

- محصول: Chrome

- وضعیتPublished :CVE

- No :POC

- وضعیت آسیب پذیری: patch شده

چکیده

یک آسیبپذیری در بخش Mojo به دلیل ارائه Handle نادرست در شرایط نامشخص ،در نسخههای ویندوزی مرورگر گوگل کروم شناسایی شده است که به مهاجم از راه دور امکان خروج غیرمجاز از محیط ایزوله (sandbox) را می دهد. این آسیبپذیری امکان سوءاستفاده از طریق ارسال یک فایل مخرب را فراهم میکند و به شدت بالا (High) ارزیابی شده است.

توضیحات

آسیبپذیری CVE-2025-2783 ناشی از مدیریت نادرست Handleها در کامپوننت Mojo مرورگر گوگل کروم روی سیستمعامل ویندوز است. این آسیب پذیری امنیتی به مهاجم اجازه میدهد با ارسال یک فایل مخرب، محدودیتهای sandbox را دور زده و به سطح دسترسی بالاتری در سیستم دست یابد. آسیبپذیری در نسخههای پیش از 134.0.6998.177 وجود داشته و با بهروزرسانی به نسخههای جدیدتر پچ شده است. همچنین گوگل اعلام کرده که این آسیبپذیری دارای اکسپلویت فعال است.

CVSS

| Score | Severity | Version | Vector String |

| 8.3 | HIGH | 3.1 | CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

| Versions | Platforms | Product |

| affected from 134.0.6998.177 before 134.0.6998.177 | Windows | Chrome |

لیست محصولات بروز شده

| Versions | Platforms | Product |

| 134.0.6998.178 | Windows | Chrome |

نتیجه گیری

به کاربران گوگل کروم توصیه میشود هر چه سریعتر مرورگر خود را به آخرین نسخه بهروزرسانی کرده تا از سوءاستفاده احتمالی جلوگیری شود.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-2783

- https://www.cvedetails.com/cve/CVE-2025-2783/

- https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_25.html

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-2783

- https://vuldb.com/?id.301394

- https://nvd.nist.gov/vuln/detail/CVE-2025-2783

- https://www.cisa.gov/sites/default/files/feeds/known_exploited_vulnerabilities.json

گزارش فنی آسیب پذیری (Mojo IPC / Sandbox Escape) CVE-2025-2783

معرفی آسیبپذیری

شناسه آسیب پذیری: CVE-2025-2783

شدت: High

سیستمهای آسیبپذیر: Google Chrome (Windows)

نسخه های آسیب پذیر: نسخههای پیش از 134.0.6998.177 / 134.0.6998.178 و در مواردی دیگر مرورگرهای مبتنی بر Chromium که مسیرهای کد مشابه را دارند.

ماهیت مشکل: یک هندل نامعتبر در مسیرهای خاص Mojo IPC در Chrome روی ویندوز میتواند توسط فایل ساختهشدهی هدفدار مورد سوءاستفاده قرار گیرد تا مهاجم از محیط سندباکس فرار کرده و با ارتقای سطحِ یک فرایند renderer/child به کانتکستِ سطح بالاتر، اجرای کد دلخواه روی میزبان را تسهیل کند. این آسیبپذیری در طبیعت عملیاتی (exploited in the wild) ثبت شده است؛ بنابراین فوریت بالا و نیاز به بهروزرسانی فوری دارد.

محیط آزمایش (Prerequisites for PoC reproduction)

- سیستم هدف: ویندوز با نصب Google Chrome نسخهی آسیبپذیر

- تواناییِ تحویل یک فایل یا محتوای crafted به هدف مثلاً از طریق phishing، پیوست ایمیل، یا میزبانی فایل مخرب.

- جهت بازتولید: PoC دسترسی شبکه/تعامل کاربر با فایل مخرب که توسط renderer پردازش میشود.

گامهای اثبات مفهوم (PoC)

- آمادهسازی یک فایل .mojopipe یا payload حاوی ساختار انتقال هندل نامعتبر، به عنوان مثال:

{“message_type”: “HandleTransfer”, “handle_value”: “0x00000000deadbeef”, “escape_code”: “sandbox_breakout”}

نمونه فوق نمایانگر یک هندل ساختگی نامعتبر است که مسیر اشتباه هندل را نشان میدهد.

- تحویل فایل به قربانی و پردازش آن توسط مرورگر (مثلاً باز کردن فایل یا بارگذاری منبع مخرب).

- مشاهده رفتار غیرعادی در مسیر IPC که منجر به ارتقای هندل یا خروج از سندباکس میشود.

- در سناریوهای واقعی، این گام معمولاً با یک compromise اولیه در renderer ترکیب میشود تا اجرای کدِ میزبان (host/broker) حاصل گردد.

نتیجه مورد انتظار (Secure Expectation)

- همهی مقادیر هندل ورودی باید بهصورت دقیق اعتبارسنجی شوند؛ هندلهای malformed باید رد شوند.

- فایلهای ورودی از منابع نامطمئن هرگز نباید امکانِ ترفیعِ هندل به کانتکستِ میزبان را داشته باشند.

- پاسخگویی امن: اعمال پچ در مسیرهای IPC، لاگینگ، و سیاستهای پیشگیرانه برای جلوگیری از promotion هندل.

تحلیل فنی (Technical Analysis)

به علت کنترل ناقص و اعتبارسنجی نادرستِ هندلها در مسیرهای خاص Mojo IPC در پیادهسازی Chrome برای Windowsرندرر میتواند با ارسال ساختار هندلِ دستکاریشده به فرایندِ بالادست (broker/parent) خود دست یابد. به عبارت دیگر هندلِ کنترلشده توسط فرایند کمحقتر به محیطی با امتیاز بالاتر ارتقاء یابد.

- چرا خطرناک است: سندباکس بهعنوان خط دفاعی کلیدی عمل میکند؛ فرار از سندباکس امکانِ اجرای کد در بافت میزبان و در نتیجه lateral movement، استقرار بدافزارهای دائمی، و دسترسی به دادههای حساس را فراهم میآورد.

- ترکیب رایج در اکسپلویت :معمولاً با یک بهرهبرداری اولیه در renderer مثلاً RCE یا آسیبپذیری دیگری که کد را در renderer اجرا میکند) ترکیب میشود تا full host compromise حاصل شود.

پیامدها (Impact)

- نقض محرمانگی: فراهم شدن دسترسی به دادهها و منابع میزبان خارج از سندباکس.

- نقض یکپارچگی: اجرای کد دلخواه در فرایندهای سطح بالاتر؛ نصب persistence، backdoors یا پاکسازی آثاری.

- نقض دسترسپذیری: ایجاد ناپایداری در سیستم یا پاکسازی حسابها/سرویسها در سطح میزبان.

راهکارها و راهنمای وصله (Mitigation / Patch Guidance)

- بهروزرسانی فوری مرورگرها: مرورگرهای کروم مبتنی بر ویندوز را به نسخه مناسب بروزرسانی کنید.

- کنترلهای موقتی در صورت عدم امکان patch فوری

- محدودسازی دسترسی به میزبانی فایلهای نامطمئن و اسکن اجباری پیوستها در دروازهی ایمیل.

- مسدودسازی یا کارآییسازی پردازش خودکار انواع فایلهای مشکوک توسط مرورگرها (policy-based)

- نظارت و شناسایی

- مانیتورینگ EDR برای الگوهای غیرعادی در تعاملات renderer → broker، تکثیر هندلها، یا عملیات handle duplication

- دنبال کردن اندیکاتورهای تهدید (IOCs) از advisories و vendor feeds برای شناسایی زنجیرههای اکسپلویت شناختهشده.

- پاسخ به حادثه

- در صورت شناسایی: ایزولهسازی میزبان، جمعآوری memory/image و process dump مرورگر شامل renderer و broker، ذخیرهی نمونهی مخرب و ترافیک شبکه.

- بازنصب/ریایمیج سیستمهای مختلشده پس از تحلیل و اجرای patch

- سختافزار/پالیسی

- محدود کردن مجوزها برای فرایندهای مرورگر، استفاده از application allowlisting و اجرای سیاستهای سختتر برای پردازش افزونهها و پروسسورهای خارجی.

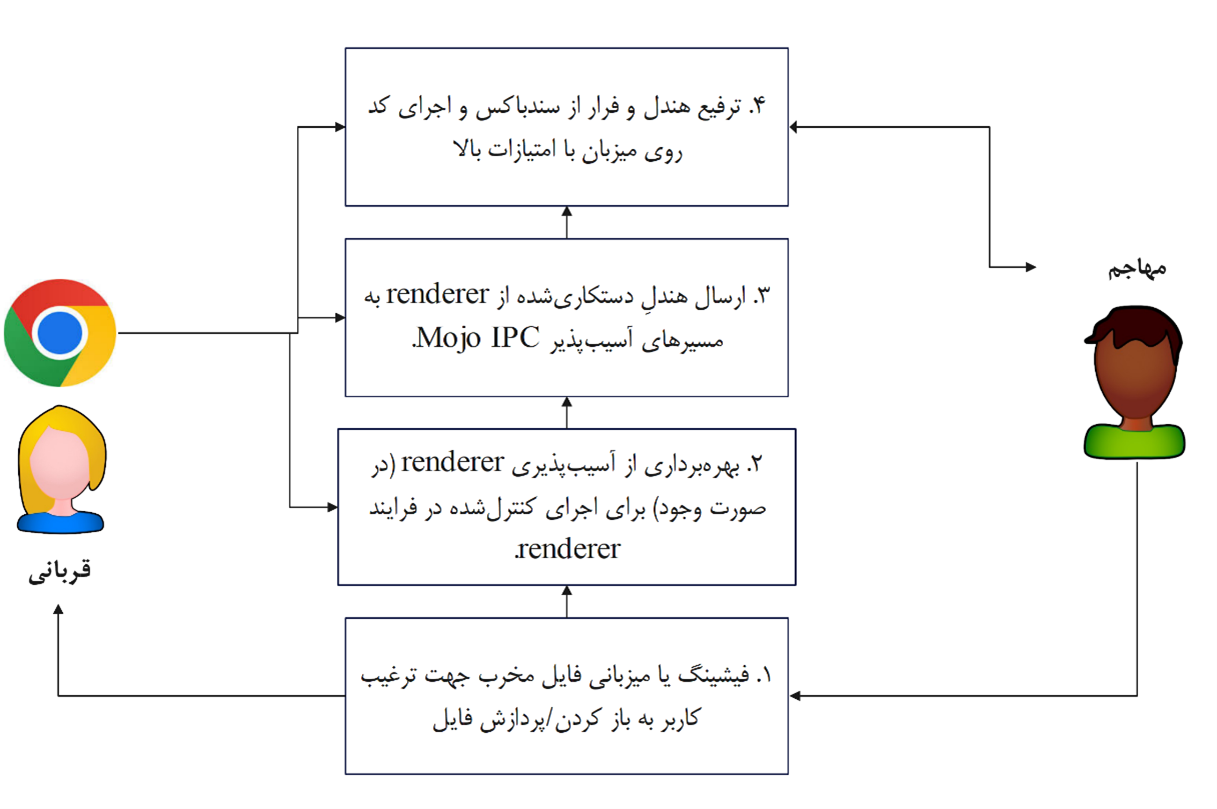

زنجیره حمله پیشنهادی (Proposed Attack Chain)

در تصویر زیر میتوان یک زنجیره حمله پیشنهادی را برای بهره گیری از این آسیب پذیری مشاهده کرد.

شکل 1: زنجیره حمله

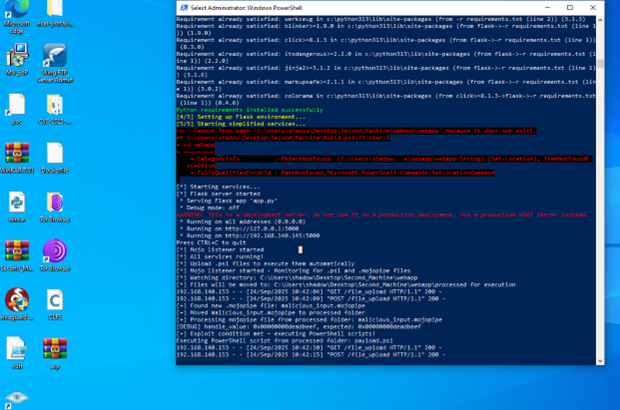

تکرار عملی POC در آزمایشگاه Vulnerbyte

پژوهشگران Vulnerbyte در آزمایشگاه تخصصی و در محیط ایزوله این آسیب پذیری را بررسی کرده و موفق به استفاده از آن در محیط آزمایشی شدند. تصویر زیر این موضوع را نشان می دهد.

شکل 2: اجرای POC در آزمایشگاه

تصویر یک محیط آزمایشگاه (Windows VM) را نشان میدهد که در آن یک کنسول PowerShell/Flask به عنوان PoC فعال است — لاگها نشان میدهند یک فایل مخرب با پسوند .mojopipe کشف و به پوشهی پردازش منتقل شده، مقدار هندل مشکوک 0x00000000deadbeef در لاگ ثبت شده و اسکریپت payload.ps1 اجرا گردیده؛ همچنین پیامهایی دربارهی راهاندازی سرویس Flask و گوشدهندهی «Mojo» و آدرسهای شبکه محلی دیده میشود؛ به عبارت دیگر این اسکرینشات یک تست بازتولید (PoC) را مستند میکند که فایل مخرب را پردازش و اجرای کد را نشان میدهد.

توصیههای عملی برای سازمان (Operational Recommendations)

- تکمیل patching در چرخهی اولویتبندی: گروههای امنیتی باید به شکلِ اَبَرْفوری high-priority وصله را درتمامی دستگاههای ویندوزی اعمال کنند.

- اعمال policyهای مرورگر سازمانی: جلوگیری از باز کردن خودکار فایلهای ناشناخته، غیرفعال کردن پلاگینهای غیرضروری، و تنظیمات group policy برای بهروزرسانی خودکار.

- مستندسازی و بازیابی: فرآیند IR آماده و تستشده برای جمعآوری شواهد و بازگردانی سریعِ سیستمها.

- آموزش کاربران: هشدار به کارمندان دربارهی پیوستها و لینکهای مشکوک و اجرای کمپینهای تست فیشینگ داخلی.

منابع (References)

- NVD — CVE-2025-2783 (Chrome Mojo sandbox escape): https://nvd.nist.gov/vuln/detail/CVE-2025-2783. (NVD)

- Kaspersky — Operation ForumTroll: APT attack via zero-day: https://www.kaspersky.com/blog/forum-troll-apt-with-zero-day-vulnerability/53215/. (com)

- TheHackerNews — Coverage of in-the-wild exploitation (CVE-2025-2783): https://thehackernews.com/2025/06/google-chrome-zero-day-cve-2025-2783.html. (The Hacker News)

- Mozilla Security Advisory — MFSA2025-19 (related IPC guidance / Firefox Windows): https://www.mozilla.org/en-US/security/advisories/mfsa2025-19/. (Mozilla)

- CISA — Known Exploited Vulnerabilities (KEV) catalog entry — CVE-2025-2783: https://www.cisa.gov/news-events/alerts/2025/03/27/cisa-adds-one-known-exploited-vulnerability-catalog. (CISA)

- Armis — High-Severity Chrome Mojo Sandbox Bypass (threat alert): https://www.armis.com/threat-alert/high-severity-chrome-mojo-sandbox-bypass/. (Armis)

اعلامیه حقوقی (Disclaimer)

این سند صرفاً جهت اهداف آموزشی، دفاعی و عملیاتی امنیتی تهیه شده است. هرگونه سوءاستفاده، تست یا بهرهبرداری از این آسیبپذیری بدون مجوز صریح قانونی ممنوع است. نویسنده/تأمینکننده مسئولیتی در قبال خسارات ناشی از استفادهی نادرست از اطلاعات ندارد.

CVE-2025-2783 – Mojo IPC handle error → Sandbox escape via malicious file

CVE ID: CVE-2025-2783

Severity: High

Affected Systems:

- Google Chrome on Windows versions prior to 134.0.6998.177 / 134.0.6998.178

- Potentially other Chromium-based builds on Windows that have the same Mojo IPC handle code paths (Edge, Brave, Opera — vendor-dependent)

Patched In: Chrome 134.0.6998.177 / 134.0.6998.178 (and corresponding vendor updates from Chromium-based browser vendors)

References:

- https://nvd.nist.gov/vuln/detail/CVE-2025-2783

- Kaspersky — analysis of APT exploitation and context (Operation ForumTroll).

https://www.kaspersky.com/blog/forum-troll-apt-with-zero-day/53215/ - TheHackerNews — coverage of in-the-wild exploitation.

https://thehackernews.com/2025/06/google-chrome-zero-day-cve-2025-2783.html - Mozilla Security Advisory — related IPC guidance for Firefox (Windows builds).

https://www.mozilla.org/en-US/security/advisories/mfsa2025-19/ - CISA — Known Exploited Vulnerabilities catalog entry / advisory.

https://www.cisa.gov/news-events/alerts/2025/03/27/cisa-adds-one-known-exploited-vulnerability-catalog - Armis — threat alert and recommended monitoring guidance.

https://www.armis.com/threat-alert/high-severity-chrome-mojo-sandbox-bypass/

Description

An incorrect handle supplied during certain Mojo IPC operations in Google Chrome on Windows can be abused when the browser processes a specially crafted (malicious) file. A remote attacker who can cause the target to open or otherwise process that file may escalate from a compromised renderer/child process to a higher-privilege host context (sandbox escape). This vulnerability has been observed exploited in the wild by threat actors (documented by multiple vendors and incident reports) and was assigned High severity by the Chromium project.

Prerequisites

- Attacker must deliver a specially crafted malicious file or content that will be processed by the target’s Chrome renderer.

- Ability to convince the target to open/process the file (e.g., via phishing, malicious attachment, or hosting a crafted resource).

- Typically chained with an initial renderer compromise to achieve arbitrary code execution in a host/broker context.

Proof of Concept (PoC)

A representative malicious payload example (file content) that abuses handle transfer semantics:

{"message_type": "HandleTransfer", "handle_value": "0x00000000deadbeef", "escape_code": "sandbox_breakout"}

(This JSON illustrates the malformed handle transfer used in a crafted .mojopipe file that triggers the sandbox escape path.)

Expected Result

- Mojo IPC handle values must be validated and sanitized; malformed or incorrect handles should be rejected.

- Processing untrusted files should never allow renderer-controlled handle values to be promoted to host/broker contexts.

- Exploitation should be mitigated by applying vendor fixes and validating handle semantics in IPC code paths.

Mitigation / Patch Guidance

- Patch immediately

- Update Chrome (Windows) to 134.0.6998.177 / 134.0.6998.178 or later via

chrome://settings/helpand relaunch. - Apply corresponding security updates from vendors of Chromium-based browsers (Edge, Brave, Opera, etc.).

- Update Chrome (Windows) to 134.0.6998.177 / 134.0.6998.178 or later via

- If immediate patching is not possible

- Block or restrict access to untrusted file hosting services and enforce strict mail-gateway attachment scanning and filtering.

- Configure network and email controls to reduce exposure to malicious attachments and hosted content.

- Harden endpoint policies to limit which file types the browser may process automatically.

- Detection & Monitoring

- Monitor EDR and endpoint telemetry for anomalous renderer → broker/parent handle activity, unexpected handle duplication, or suspicious child→parent process interactions originating from browser processes.

- Watch for indicators from vendor advisories and threat intelligence feeds describing exploit chains and post-exploit artifacts (e.g., new dropped backdoors, unusual outbound connections following browser activity).

- Incident Response

- If exploitation is suspected: isolate affected hosts, collect full memory images and process dumps (browser renderer and broker), preserve malicious samples and network captures.

- Re-image compromised systems after investigation and prioritize applying vendor fixes.

- Review and tighten host-based policies (application allowlists, restricted privileges for browser helper processes).

Disclaimer

This information is provided for defensive and educational security purposes only. Do not attempt to exploit systems without explicit authorization. The author assumes no responsibility for misuse or damage resulting from the application of this information.

بررسی آماری آسیب پذیری CVE-2025-2783 در کشور ایران

محصول آسیب پذیر: Google Chrome (Windows)

- میزان استفاده در ایران بر اساس سایت های آمار مرتبط با محصول

سهم مرورگر در ایران (همه دیوایسها): Chrome ≈ 79% (Aug 2025) بر اساس سایت StatCounter Global Stats

سهم Chrome روی دسکتاپ ایران: ≈ 72.7% بر اساس سایت (Aug 2025). StatCounter Global Stats

سهم Windows روی دسکتاپ ایران: ≈ 81.5% بر اساس سایت (Aug 2025). StatCounter Global Stats

برآورد «Chrome روی Windows (دسکتاپ)» در ایران: ~59.2% از ترافیک دسکتاپ (72.66% × 81.47%). (تخمین مبتنی بر StatCounter)

- میزان استفاده در ایران بر اساس موتورهای جستجو

| تعداد در زمان نگارش گزارش | دورک | موتور جستجو |

| 14200 | site:.ir intitle:”گوگل کروم” | |

| 983000 | site:.ir “Google Chrome” | |

| 500003 | site:.ir “Google Chrome” | Bing |

- وجود نمایندگی در ایران

نمایندگی رسمی در ایران: ندارد (در فهرست رسمی دفاتر Google نامی از ایران نیست).

- میزان استفاده بر اساس گزارشات تحقیقات بازار

StatCounter (جهانی): Chrome ~≈70% جهانی (میانگین 2025)، تأیید توسط تحلیلهای ثانویه رسانهای. (برای کانتکست جهانی) TechRadar

گزارشهای ماکرو (DataReportal – Digital 2025 Iran): بستر جمعیت کاربر آنلاین/موبایل ایران را میدهد (نه مرورگر دقیق)، اما تأیید میکند بازار دیجیتال ایران بزرگ است؛ این بستر با اعداد StatCounter سازگار است.