- شناسه CVE-2025-50154 :CVE

- CWE-200 :CWE

- yes :Advisory

- منتشر شده: آگوست 12, 2025

- به روز شده: آگوست 28, 2025

- امتیاز: 7.5

- نوع حمله: Unknown

- اثر گذاری: Spoofing

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Microsoft

- محصول: Windows

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

آسیبپذیری به دلیل افشای اطلاعات حساس به عوامل غیرمجاز در Windows File Explorer شناسایی شده است که امکان جعل هویت (spoofing) در شبکه را فراهم کرده و تهدید جدی برای محرمانگی داده ها محسوب می شود.

توضیحات

آسیبپذیری CVE-2025-50154 در Windows File Explorer ناشی از افشای اطلاعات حساس به عوامل غیرمجاز (مطابق با CWE-200) است که امکان جعل هویت (spoofing) در شبکه را فراهم میکند. این ضعف به مهاجمان اجازه میدهد تا با فریب کاربر برای باز کردن فولدری حاوی فایل LNK مخرب، هشهای NTLMv2-SSP را حتی بدون تعامل کاربر (zero-click) استخراج کنند. این آسیبپذیری ناشی از نحوه بارگذاری آیکون فایلهای میانبر (LNK) از مسیرهای شبکهای SMB در File Explorer است. هنگام تلاش برای بازیابی آیکون از سرور SMB، ویندوز بهطور خودکار هشهای NTLMv2 کاربر را ارسال میکند. SMB (Server Message Block) یک پروتکل شبکهای است که برای اشتراکگذاری فایلها، پرینترها و منابع دیگر بین سیستمهای ویندوزی (و سیستمعاملهای دیگر) استفاده میشود.

این آسیبپذیری نسخههای متعددی از ویندوز را تحت تأثیر قرار میدهد. اگرچه مایکروسافت این آسیب پذیری را با بهروزرسانی امنیتی در آگوست 2025 پچ کرده است، اما یک بایپس (Bypass) بهویژه در نسخه 10.0.19045 شناسایی شده که همچنان امکان افشای هشها را فراهم می کند.

یک کد اثبات مفهومی (PoC) عمومی برای این آسیبپذیری منتشر شده است که با استفاده از اسکریپت پاورشل، یک فایل میانبر LNK مخرب ایجاد میکند. این فایل، آیکون پیشفرض shell32.dll را تنظیم کرده و مسیر هدف آن به یک فایل باینری روی سرور SMB از راه دور اشاره دارد. هنگام اجرای فایل، explorer.exe بهطور خودکار فایل را دانلود کرده و منابع آیکون (RT_GROUP_ICON و RT_ICON) را استخراج میکند که در نتیجه، هشهای NTLMv2-SSP افشا میشوند.

مراحل آزمایش شامل راهاندازی سرور Responder برای ضبط هشها، اجرای سرور SMB با impacket-smbserver و ایجاد LNK با اسکریپت PoC است. تأثیر این آسیب پذیری نقض محرمانگی (افشای هشهای احراز هویت) است. مایکروسافت این آسیب پذیری را در بهروزرسانیهای امنیتی خود پچ کرده است. با این حال، Bypass شناسایی شده نشان میدهد که پچ اولیه کامل نبوده و کاربران باید بهروزرسانیهای جدید را اعمال کنند.

CVSS

| Score | Severity | Version | Vector String |

| 7.5 | HIGH | 3.1 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C |

لیست محصولات آسیب پذیر

| Versions | Platforms | Product |

| affected from 10.0.17763.0 before 10.0.17763.7678 | 32-bit Systems, x64-based Systems | Windows 10 Version 1809 |

| affected from 10.0.17763.0 before 10.0.17763.7678 | x64-based Systems | Windows Server 2019 |

| affected from 10.0.17763.0 before 10.0.17763.7678 | x64-based Systems | Windows Server 2019 (Server Core installation) |

| affected from 10.0.20348.0 before 10.0.20348.4052 | x64-based Systems | Windows Server 2022 |

| affected from 10.0.19044.0 before 10.0.19044.6216 | 32-bit Systems, ARM64-based Systems, x64-based Systems | Windows 10 Version 21H2 |

| affected from 10.0.22621.0 before 10.0.22621.5768 | ARM64-based Systems, x64-based Systems | Windows 11 version 22H2 |

| affected from 10.0.19045.0 before 10.0.19045.6216 | x64-based Systems, ARM64-based Systems, 32-bit Systems | Windows 10 Version 22H2 |

| affected from 10.0.26100.0 before 10.0.26100.4946 | x64-based Systems | Windows Server 2025 (Server Core installation) |

| affected from 10.0.22631.0 before 10.0.22631.5768 | ARM64-based Systems | Windows 11 version 22H3 |

| affected from 10.0.22631.0 before 10.0.22631.5768 | x64-based Systems | Windows 11 Version 23H2 |

| affected from 10.0.25398.0 before 10.0.25398.1791 | x64-based Systems | Windows Server 2022, 23H2 Edition (Server Core installation) |

| affected from 10.0.26100.0 before 10.0.26100.4946 | ARM64-based Systems, x64-based Systems | Windows 11 Version 24H2 |

| affected from 10.0.26100.0 before 10.0.26100.4946 | x64-based Systems | Windows Server 2025 |

| affected from 10.0.10240.0 before 10.0.10240.21100 | 32-bit Systems, x64-based Systems | Windows 10 Version 1507 |

| affected from 10.0.14393.0 before 10.0.14393.8330 | 32-bit Systems, x64-based Systems | Windows 10 Version 1607 |

| affected from 10.0.14393.0 before 10.0.14393.8330 | x64-based Systems | Windows Server 2016 |

| affected from 10.0.14393.0 before 10.0.14393.8330 | x64-based Systems | Windows Server 2016 (Server Core installation) |

| affected from 6.0.6003.0 before 6.0.6003.23471 | 32-bit Systems | Windows Server 2008 Service Pack 2 |

| affected from 6.0.6003.0 before 6.0.6003.23471 | 32-bit Systems, x64-based Systems | Windows Server 2008 Service Pack 2 (Server Core installation) |

| affected from 6.0.6003.0 before 6.0.6003.23471 | x64-based Systems | Windows Server 2008 Service Pack 2 |

| affected from 6.1.7601.0 before 6.1.7601.27872 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 |

| affected from 6.1.7601.0 before 6.1.7601.27872 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 (Server Core installation) |

| affected from 6.2.9200.0 before 6.2.9200.25622 | x64-based Systems | Windows Server 2012 |

| affected from 6.2.9200.0 before 6.2.9200.25622 | x64-based Systems | Windows Server 2012 (Server Core installation) |

| affected from 6.3.9600.0 before 6.3.9600.22725 | x64-based Systems | Windows Server 2012 R2 |

| affected from 6.3.9600.0 before 6.3.9600.22725 | x64-based Systems | Windows Server 2012 R2 (Server Core installation) |

لیست محصولات بروز شده

| Versions | Platforms | Product |

| 10.0.17763.7678 | 32-bit Systems, x64-based Systems | Windows 10 Version 1809 |

| 10.0.17763.7678 | x64-based Systems | Windows Server 2019 |

| 10.0.17763.7678 | x64-based Systems | Windows Server 2019 (Server Core installation) |

| 10.0.20348.4052 | x64-based Systems | Windows Server 2022 |

| 10.0.19044.6216 | 32-bit Systems, ARM64-based Systems, x64-based Systems | Windows 10 Version 21H2 |

| 10.0.22621.5768 | ARM64-based Systems, x64-based Systems | Windows 11 version 22H2 |

| 10.0.19045.6216 | x64-based Systems, ARM64-based Systems, 32-bit Systems | Windows 10 Version 22H2 |

| 10.0.26100.4946 | x64-based Systems | Windows Server 2025 (Server Core installation) |

| 10.0.22631.5768 | ARM64-based Systems | Windows 11 version 22H3 |

| 10.0.22631.5768 | x64-based Systems | Windows 11 Version 23H2 |

| 10.0.25398.1791 | x64-based Systems | Windows Server 2022, 23H2 Edition (Server Core installation) |

| 10.0.26100.4946 | ARM64-based Systems, x64-based Systems | Windows 11 Version 24H2 |

| 10.0.26100.4946 | x64-based Systems | Windows Server 2025 |

| 10.0.10240.21100 | 32-bit Systems, x64-based Systems | Windows 10 Version 1507 |

| 10.0.14393.8330 | 32-bit Systems, x64-based Systems | Windows 10 Version 1607 |

| 10.0.14393.8330 | x64-based Systems | Windows Server 2016 |

| 10.0.14393.8330 | x64-based Systems | Windows Server 2016 (Server Core installation) |

| 6.0.6003.23471 | 32-bit Systems | Windows Server 2008 Service Pack 2 |

| 6.0.6003.23471 | 32-bit Systems, x64-based Systems | Windows Server 2008 Service Pack 2 (Server Core installation) |

| 6.0.6003.23471 | x64-based Systems | Windows Server 2008 Service Pack 2 |

| 6.1.7601.27872 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 |

| 6.1.7601.27872 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 (Server Core installation) |

| 6.2.9200.25622 | x64-based Systems | Windows Server 2012 |

| 6.2.9200.25622 | x64-based Systems | Windows Server 2012 (Server Core installation) |

| 6.3.9600.22725 | x64-based Systems | Windows Server 2012 R2 |

| 6.3.9600.22725 | x64-based Systems | Windows Server 2012 R2 (Server Core installation) |

استفاده محصول در ایران

در این جدول، تعداد صفحات ایندکسشده در گوگل با دامنه .ir که برند یا کامپوننت آسیب پذیر Windows File Explorer را ذکر کرده اند، ثبت شده است. این داده صرفاً برای برآورد تقریبی حضور محصولات در وب ایران استفاده شده و نمایانگر میزان نصب دقیق یا استفاده واقعی آن ها نیست.

| Approx. Usage in .ir Domain via Google

(Total Pages) |

Product |

| 185,000 | Microsoft Windows |

| 9,290 | Windows OS |

| 1,050 | Windows File Explorer |

نتیجه گیری

با توجه به اینکه این آسیبپذیری تهدیدی جدی برای محرمانگی دادهها و امنیت احراز هویت سازمانها محسوب میشود و بهرهبرداری از آن میتواند دسترسی غیرمجاز به منابع حساس را ممکن سازد، راهکارهای مقابله و کاهش ریسک زیر توصیه می شود:

- بهروزرسانی فوری سیستمها: اعمال آخرین پچهای امنیتی مایکروسافت، به ویژه برای نسخههایی که این آسیبپذیری در آنها شناسایی شده است.

- مسدود کردن مسیرهای دسترسی SMB غیرضروری: کنترل و محدود کردن دسترسی به سرورهای SMB و حذف منابع فایل از مسیرهای ناامن میتواند احتمال افشای هشها را کاهش دهد.

- آموزش کاربران و آگاهیبخشی: آموزش کاربران برای جلوگیری از باز کردن فولدرها یا فایلهای مشکوک، بهویژه فایلهای LNK ناشناس، جهت کاهش ریسک مهندسی اجتماعی.

- استفاده از احراز هویت چندمرحلهای (MFA): MFA حتی در صورت افشای هش، میتواند از سوءاستفاده مهاجمان جلوگیری کند.

- نظارت و تحلیل شبکه: بررسی فعالیتهای غیرعادی در ترافیک شبکه و لاگهای ویندوز برای شناسایی تلاشهای غیرمجاز یا عملکردهای مشکوک.

- غیرفعالسازی بارگذاری خودکار آیکونها از مسیرهای شبکهای: اعمال تنظیمات گروهی (Group Policy) یا تغییر پیکربندی File Explorer برای جلوگیری از بارگذاری خودکار آیکونها از سرورهای خارجی.

اجرای همزمان این اقدامات، احتمال بهرهبرداری موفق از آسیبپذیری را به حداقل رسانده و امنیت محیطهای ویندوزی را در برابر افشای اطلاعات حساس و spoofing بهطور مؤثر تضمین میکند.

امکان استفاده در تاکتیک های Mitre Attack

- Initial Access (TA0001)

T1189 – Drive-by Compromise

مهاجم میتواند کاربر را فریب دهد تا فولدری با فایل LNK مخرب باز کند که منجر به ارسال خودکار درخواست SMB شود.

- Execution (TA0002)

T1204 – User Execution

اجرای فایل LNK در Explorer منجر به بارگذاری آیکون از مسیر SMB و افشای هش میشود.

- Credential Access (TA0006)

T1557 – Adversary-in-the-Middle

امکان استفاده از هشهای NTLMv2 در حمله relay وجود دارد.

T1003.006 – OS Credential Dumping: NTLM Hashes

افشای هشهای NTLMv2-SSP از طریق File Explorer

- Impact (TA0040)

T1588 – Obtain Capabilities: Credentials

مهاجم با افشای هشها میتواند از آنها برای حملات بعدی مثل SMB relay یا brute force استفاده کند.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-50154

- https://www.cvedetails.com/cve/CVE-2025-50154/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-50154

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-50154

- https://vuldb.com/?id.319605

- https://vuldb.com/?exploit_url.319605

- https://github.com/rubenformation/CVE-2025-50154

- https://github.com/zenzue/CVE-2025-50154

- https://nvd.nist.gov/vuln/detail/CVE-2025-50154

- https://cwe.mitre.org/data/definitions/200.html

اثبات آسیب پذیری Windows Explorer (CVE-2025-50154)

- معرفی آسیبپذیری

- نرمافزار آسیبپذیر: Microsoft Windows Explorer

- نسخههای آسیبپذیر:

- Windows 10

- Windows 11

- Windows Server 2008 تا 2025

- ماهیت مشکل:

این آسیبپذیری از نوع افشای اعتبارنامه (NTLM Hash Disclosure) است که در نتیجهی تلاش خودکار File Explorer برای بازیابی آیکون فایلهای میانبر (Shortcut) از منابع راهدور SMB Share Remote رخ میدهد. این رفتار بدون هیچگونه تعامل کاربر انجام میشود و میتواند منجر به افشای هش NTLMv2 کاربر و همچنین استقرار فایل مخرب روی سیستم قربانی شود.

- شدت آسیبپذیری: زیاد (CVSS: 7.5)

- محیط آزمایش

جهت بازتولید اثبات مفهومی (PoC)، موارد زیر توصیه میگردد:

- یک ماشین Windows آسیبپذیر (ترجیحاً در محیط آزمایشگاهی ایزوله)

- راهاندازی یک SMB Server برای میزبانی فایل اجرایی مخرب

- ساخت یک فایل Shortcut با پسوند .lnk که به فایل اجرایی SMB اشاره کند

- اجرای PoC

- گام 1: ساخت یک فایل Shortcut با تنظیم TargetPath به یک مسیر راهدور (مثلاً \\attacker-smb\payload.exe)

- گام 2 : قراردادن فایل LNK در یک دایرکتوری قابل مشاهده توسط کاربر (مثلاً دسکتاپ)

- گام 3 : با باز شدن Windows Explorer، سیستم بهصورت خودکار تلاش میکند تا آیکون فایل راهدور را واکشی کند

- گام 4: در این فرآیند، اطلاعات احراز هویت NTLMv2 به سرور SMB حملهکننده ارسال شده و فایل اجرایی نیز در سیستم قربانی ذخیره میشود

- نتیجه مورد انتظار

در حالت امن، سیستم نباید بدون تعامل کاربر به منابع راهدور متصل شود، خصوصاً زمانی که منبع از نوع SMB بوده و نیاز به احراز هویت دارد. این رفتار باید توسط سیستم مسدود شده یا هشدار داده شود. افشای هشهای NTLM و استقرار فایلهای اجرایی باید غیرممکن باشد.

- تحلیل فنی

آسیبپذیری CVE-2025-50154 ناشی از رفتار پیشفرض File Explorer در ویندوز است که هنگام مشاهده فایلهای میانبر با پسوند lnk، بهطور خودکار تلاش میکند آیکون فایل مقصد را بارگذاری کند، حتی اگر مسیر فایل مقصد به یک منبع راهدور (Remote SMB share) اشاره داشته باشد. مهاجم میتواند با ایجاد یک فایل میانبر مخرب که ویژگی TargetPath یا IconLocation آن به یک مسیر SMB تحت کنترل مهاجم اشاره دارد (مثلاً \\attacker-server\malicious.exe)، باعث شود سیستم قربانی بدون هیچگونه تعامل کاربر بهصورت خودکار به سرور SMB مهاجم متصل شود. در این اتصال، ویندوز با استفاده از مکانیزم NTLM authentication تلاش میکند احراز هویت انجام دهد، که در نتیجه آن، هش NTLMv2 کاربر قربانی برای سرور مهاجم ارسال میشود. این هش میتواند توسط مهاجم ذخیره شده و برای حملاتی نظیر Pass-the-Hash یا Brute-force cracking استفاده شود. بدتر از آن، فایل اجرایی اشارهشده در مسیر SMB ممکن است بهصورت خودکار توسط سیستم قربانی دانلود (Stage) شود، که زمینه را برای اجرای بعدی فایل، انجام حرکت جانبی در شبکه (Lateral Movement)، افزایش سطح دسترسی (Privilege Escalation) یا حتی رمزگذاری فایلها و اجرای باجافزار فراهم میکند. نکته نگرانکننده این آسیبپذیری آن است که کل زنجیره حمله میتواند بدون هیچ کلیک یا اقدام خاصی از طرف کاربر انجام شود. تنها با باز کردن پوشهای که فایل میانبر در آن قرار دارد. نکته مهم اینکه این آسیبپذیری حتی پس از وصله قبلی CVE-2025-24054 همچنان پابرجاست و آسیبپذیری فعلی در واقع دور زدن وصله قبلی محسوب میشود.

- رفع مشکل

- نصب آخرین بهروزرسانیهای امنیتی ماه آگوست ۲۰۲۵ از Microsoft که به طور کامل مشکل را برطرف میکند

- اجرای اسکریپت کاهشدهنده ریسک (Mitigation Script) شامل:

- جلوگیری از ارسال ترافیک NTLM

- غیرفعالسازی سرویس WebClient

- مسدودسازی ترافیک خروجی SMB پورتهای 445 و 139 TCP

- زنجیره حمله پیشنهادی

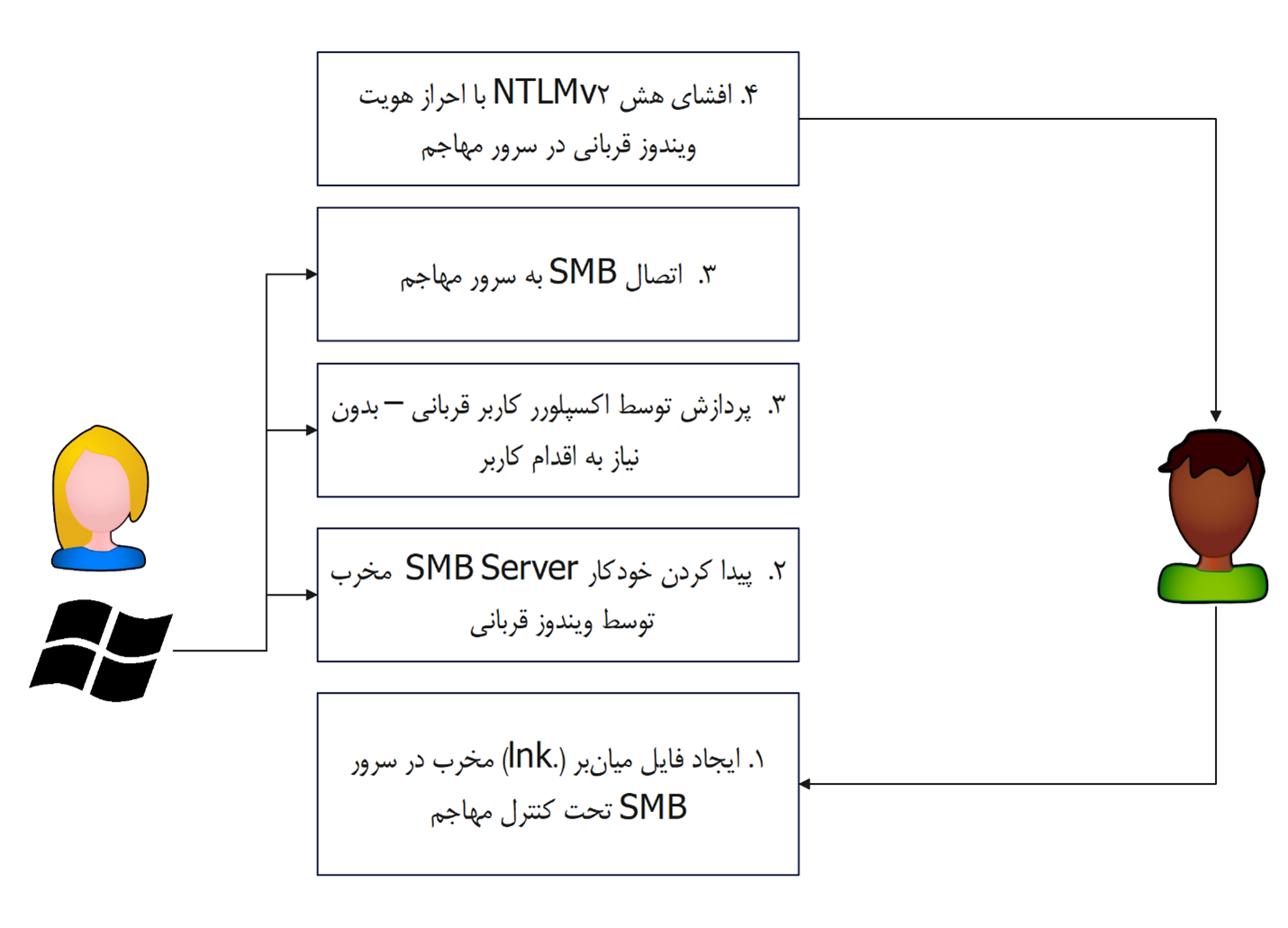

در تصویر زیر یک زنجیره حمله مرتبط با آسیبپذیری نمایش داده میشود:

- منابع

CVE-2025-50154 – Zero-Click NTLM Hash Exposure via Windows File Explorer

CVE ID: CVE-2025-50154

Severity: High (CVSS 7.5)

Affected Systems:

- Multiple Windows versions including Windows 10, 11, and Server editions (2008 through 2025)

- Systems with Windows File Explorer, including those partially patched for CVE-2025-24054

Tested On: Not specified

References:

- https://github.com/rubenformation/CVE-2025-50154

- https://nvd.nist.gov/vuln/detail/CVE-2025-50154

- https://cymulate.com/blog/zero-click-ntlm-leak/

- https://ampcus.com/blog/cve-2025-50154-incomplete-patch-exploit

Description

A vulnerability in Windows File Explorer causes the system to automatically fetch remote binaries when resolving icons for local shortcuts, even without user interaction. If these binaries reside on SMB shares, Explorer connects to the SMB server and sends NTLMv2 authentication requests, leaking user credentials to the attacker. Additionally, the remote executable may be silently downloaded onto the victim’s system, enabling later execution, lateral movement, privilege escalation, or ransomware deployment.

Prerequisites

- Access to a vulnerable Windows system running File Explorer

- A crafted shortcut (.lnk) with the

TargetPathpointing to an executable hosted on a remote SMB share - Network accessibility of the attacker’s SMB server from the victim machine

Proof of Concept (PoC)

- Create a shortcut (.lnk) file where the

TargetPathpoints to an executable on an attacker-controlled SMB share. - Place the shortcut where the victim will view it (e.g., desktop or folder).

- When Explorer renders the shortcut icon, it automatically connects to the SMB share, triggering an NTLMv2 authentication request.

- The attacker captures the NTLMv2 hash and silently downloads the remote executable to the victim system.

- The attacker can later execute the staged binary to perform lateral movement, privilege escalation, or ransomware attacks.

Expected Result

- The victim system should not send NTLMv2 hashes or download executables without explicit user action.

- Shortcut icons should be resolved without establishing SMB connections to remote shares.

Mitigation

- Apply Microsoft’s security updates released in the August 2025 Patch Tuesday immediately.

- Temporarily implement mitigation scripts to block outgoing NTLM traffic and disable the WebClient (WebDAV) service.

- Block outbound SMB traffic on TCP ports 445 and 139 using firewall rules.

- Disable or restrict NTLM authentication and prefer Kerberos where possible.

- Monitor File Explorer activity for unusual SMB connections or suspicious shortcut files referencing remote targets.

Disclaimer

This PoC and information are provided solely for educational and research purposes. Do not execute on production systems without explicit permission. The author assumes no responsibility for misuse or unintended consequences resulting from the use of this information.