- شناسه CVE-2025-6218 :CVE

- CWE-22 :CWE

- yes :Advisory

- منتشر شده: ژوئن 21, 2025

- به روز شده: ژوئن 21, 2025

- امتیاز: 7.8

- نوع حمله: Directory traversal

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: نرم افزارهای کاربردی

- برند: RARLAB

- محصول: WinRAR

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

یک آسیبپذیری در نرمافزار WinRAR شناسایی شده است که مهاجم از راه دور میتواند از آن برای اجرای کد دلخواه در سیستم قربانی استفاده کند. بهرهبرداری از این آسیبپذیری نیاز به تعامل کاربر دارد، به این صورت که کاربر باید فایل یا صفحه مخربی را باز کند.

توضیحات

یک آسیبپذیری در نسخه 64 بیتی نرمافزار WinRAR (نسخه 7.11) شناسایی شده است که به دلیل ضعف در مدیریت مسیر فایلها در آرشیوها به وجود آمده است (CWE-22: Path Traversal). این آسیب پذیری به مهاجم اجازه میدهد فایلهایی را بهگونهای در آرشیو قرار دهد که هنگام استخراج، در مسیرهای حساسی مثل پوشه Startup ویندوز ذخیره شوند. نتیجه این کار میتواند اجرای خودکار کد مخرب در هنگام راهاندازی بعدی سیستم باشد.

برای سوءاستفاده از این آسیبپذیری، کاربر باید بهصورت دستی با فایل مخرب تعامل داشته باشد؛ مثلاً آن را باز کند یا از طریق یک صفحه آلوده آن را دریافت کند. این آسیب پذیری فقط نسخههای ویندوزی WinRAR را تحت تأثیر قرار میدهد. نسخههای Unix و Android تحت تأثیر نیستند.

CVSS

| Score | Severity | Version | Vector String |

| 7.8 | HIGH | 3.0 | CVSS:3.0/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

| Versions | Platforms | Product |

| affected at 7.11 (64-bit) | Windows | WinRAR |

لیست محصولات بروز شده

| Versions | Platforms | Product |

| 7.12 | Windows | WinRAR |

نتیجه گیری

به کاربران توصیه می شود نرم افزار WinRAR را به نسخه 7.12 به روزرسانی کرده و از باز کردن فایلهای آرشیو ناشناس خودداری کنند.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-6218

- https://www.cvedetails.com/cve/CVE-2025-6218/

- https://www.zerodayinitiative.com/advisories/ZDI-25-409/

- https://www.win-rar.com/singlenewsview.html?&tx_ttnews%5Btt_news%5D=276&cHash=388885bd3908a40726f535c026f94eb6

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-6218

- https://vuldb.com/?id.313372

- https://nvd.nist.gov/vuln/detail/CVE-2025-6218

- https://cwe.mitre.org/data/definitions/22.html

- https://github.com/ignis-sec/CVE-2025-6218?utm_source=chatgpt.com

- https://github.com/skimask1690/CVE-2025-6218-POC

گزارش فنی – اثبات آسیبپذیری WinRAR (CVE-2025-6218)

- معرفی آسیبپذیری

- نرمافزار آسیبپذیر: WinRAR

- نسخههای آسیبپذیر: تا نسخه 7.11

- نسخه تستشده: WinRAR 7.01

- ماهیت مشکل: امکان ایجاد فایلهای آرشیو مخرب (.zip) که در زمان استخراج میتوانند کد مخرب دلخواه را اجرا کنند.

- پیامد: مهاجم میتواند فایل مخرب را بهگونهای در مسیر Startup ویندوز قرار دهد که در هر بار راهاندازی سیستم بهصورت خودکار اجرا شود.

- محیط آزمایش

برای بازتولید PoC شرایط زیر لازم است:

- سیستم عامل: Windows هر نسخه

- نرمافزار: WinRAR نسخه 7.01 (یا هر نسخه ≤ 7.11)

- زبان برنامهنویسی: Python 3

- محیط اجرا: آزمایشگاهی (هرگز روی سیستم اصلی اجرا نشود)

- اجرای PoC

گام 1: نصب نسخه آسیبپذیر WinRAR (در این تست، WinRAR نسخه 7.01 نصب شده است)

گام 2: کلون کردن مخزن PoC

git clone https://github.com/mulwareX/CVE-2025-6218-POC.git

cd CVE-2025-6218-POC

گام 3: تولید فایل آرشیو مخربpython3 zip_payload_generator.py –payload payload.bat –normal decoy.pdf –output backdoor.zip

گام 4: نمونه فایل payload برای تست (نمایشی)

payload.bat

@echo off

mshta "javascript:alert('This is a security flaw');close();"

گام 5: تولید مجدد فایل با payload

python3 zip_payload_generator.py --payload payload.bat --normal decoy.pdf --output backdoor.zip

گام 6: بررسی نتیجه

- استخراج فایل backdoor.zip باعث میشود payload.bat به مسیر Startup کپی شود.

- پس از ریاستارت، فایل مخرب بهصورت خودکار اجرا میشود.

- تحلیل فنی PoC

- اسکریپت PoC یک فایل .zip با ساختار دستکاریشده تولید میکند.

- WinRAR در هنگام استخراج، بدون بررسی اعتبار مسیر فایل، آن را در پوشه Startup قرار میدهد.

- این موضوع منجر به اجرای خودکار کد مهاجم در بوت بعدی سیستم میشود.

- مشکل اصلی، عدم اعتبارسنجی مسیر فایل در فرآیند Extract است.

- توضیح فنی فایل zip_payload_generator.py

اسکریپت zip_payload_generator.py در واقع یک اثبات مفهومی (PoC) برای آسیبپذیری WinRAR – CVE-2025-6218 است که بر پایه ضعف در اعتبارسنجی مسیر فایلها هنگام استخراج آرشیو کار میکند. این اسکریپت با ساخت مسیرهای دستکاریشده شامل ..\..\.. ( که به آن Path Traversal گفته میشود) فایل مخرب یا همان payload را نه در مسیر فعلی استخراج، بلکه در دایرکتوری حساس ویندوز مثل Startup قرار میدهد. در نتیجه، وقتی کاربر قربانی فایل ZIP آلوده را استخراج میکند، فایل مخرب بهطور خودکار در Startup کپی میشود و با هر بار راهاندازی سیستم اجرا خواهد شد؛ یعنی مهاجم میتواند بدون دخالت بیشتر، پایداری (Persistence) روی سیستم قربانی به دست آورد.

نحوه کار اسکریپت به این شکل است که ابتدا فایل payload انتخابشده توسط کاربر مثلاً یک batch fileرا میخواند و سپس با استفاده از متد writestr از کتابخانه استاندارد zipfile در پایتون، آن را درون یک ZIP جدید ذخیره میکند. تفاوت در اینجاست که برای نام فایل داخل ZIP، به جای یک مسیر عادی، یک مسیر دستکاریشده با ..\..\.. تعریف میشود تا در هنگام استخراج، فایل به شاخهای غیر از مقصد پیشفرض منتقل شود. در کنار آن، امکان افزودن یک فایل عادی مثلاً یک PDFنیز وجود دارد تا فایل ZIP کمتر مشکوک به نظر برسد. خروجی نهایی یک فایل ZIP آلوده است که در ظاهر حاوی محتوای عادی است، اما در واقع درون خود مسیرهای مخفیشدهای دارد که WinRAR به اشتباه آنها را در شاخه Startup استخراج میکند.

بهطور خلاصه، این اسکریپت با سوءاستفاده از ضعف اعتبارسنجی مسیرها در WinRAR، نشان میدهد که چگونه میتوان تنها با یک فایل ZIP به ظاهر ساده، کد مخرب را روی سیستم قربانی اجرا و حتی ماندگاری حمله را تضمین کرد.

- رفع مشکل

- بروزرسانی WinRAR به نسخه 7.12 یا بالاتر

- عدم باز کردن یا Extract کردن فایلهای ناشناس و غیرمعتبر

- استفاده از راهکارهای امنیتی (EPP/EDR) برای شناسایی آرشیوهای مخرب

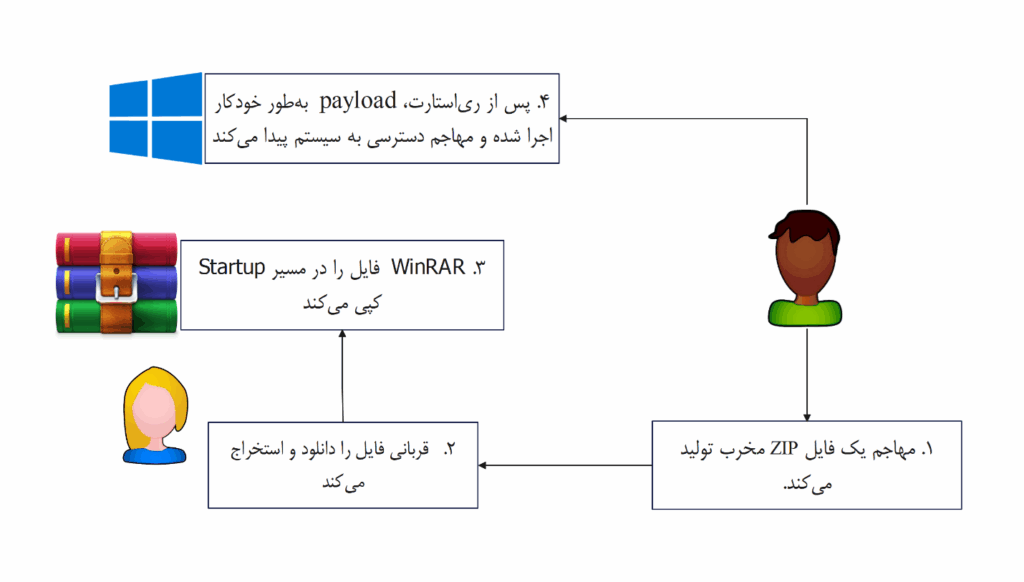

- زنجیره حمله

شکل زیر زنجیره حمله مربوط به سوءاستفاده از این آسیب پذیری را نشان می دهد

- نتیجهگیری

این PoC نشان داد که:

- مهاجم تنها با ساخت یک فایل ZIP ویژه میتواند به اجرای خودکار کد در ویندوز دست پیدا کند.

- آسیبپذیری سطح بالا محسوب میشود چون به آسانی قابل سوءاستفاده است.

- تنها پیشنیاز، اجرای فرآیند استخراج فایل مخرب توسط کاربر قربانی است

وصله امنیتی فوری و محدودسازی اجرای فایلهای ناشناس در WinRAR ضروری است.

CVE-2025-6218 – WinRAR Vulnerability

- CVE ID: CVE-2025-6218

- Severity: High (Arbitrary Code Execution via Malicious Archive)

- Affected Systems: WinRAR versions up to 7.11

- Tested On: WinRAR 7.01

- References:

📌 Description

A vulnerability in WinRAR up to version 7.11 allows attackers to craft malicious archives that can execute arbitrary code when extracted.

The PoC demonstrates generating a malicious .zip file that places files into the Windows Startup directory, leading to persistence and potential system compromise.

⚙️ Prerequisites

- Vulnerable WinRAR (≤ 7.11)

- Python 3 installed

- Lab/test environment (⚠️ do not run on production systems)

🚀 Proof of Concept (PoC)

- Install vulnerable WinRAR

- Tested with:

WinRAR 7.01

- Tested with:

- Clone the PoC repository

git clone https://github.com/mulwareX/CVE-2025-6218-POC.git cd CVE-2025-6218-POC - Execute the command to generate malicious archive

python3 zip_payload_generator.py --payload payload.bat --normal decoy.pdf --output backdoor.zip⚠️ Note: the original repository does not include a payload file. Use your own payload.

- Example payload (for testing only)

payload.bat:@echo off mshta "javascript:alert('This is a security flaw');close();" - Re-run the generator with the payload

python3 zip_payload_generator.py --payload payload.bat --normal decoy.pdf --output backdoor.zip - Resulting Backdoor

- After execution,

backdoor.zipis created. - Extracting this file places a malicious payload inside the Windows Startup directory, which runs on reboot.

- After execution,

📊 Expected Result

- Creation of

backdoor.zip - Extraction leads to file injection into

Startupfolder - Payload executes automatically on system startup

⚠️ Only test this in a controlled lab environment.

✅ Mitigation

- Update WinRAR to version 7.12 or later

- Avoid extracting files from untrusted archives

- Use endpoint protection tools to detect malicious compressed archives

⚠️ Disclaimer

This repository and PoC are provided for educational and research purposes only.

Do NOT use this code against systems without explicit authorization. The author is not responsible for any misuse or damages caused.