- شناسه CVE-2025-8088 :CVE

- CWE-35 :CWE

- yes :Advisory

- منتشر شده: آگوست 8, 2025

- به روز شده: آگوست 8, 2025

- امتیاز: 8.4

- نوع حمله: Path Traversal

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: دوربین های امنیتی

- برند: win.rar GmbH

- محصول: WinRAR

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

آسیبپذیری پیمایش مسیر (Path Traversal) در نسخه ویندوز WinRAR به مهاجمان اجازه میدهد با ایجاد آرشیوهای RAR مخرب حاوی جریان های داده جایگزین (ADS)، فایلهای مخرب را خارج از مسیر استخراج مشخصشده (مانند Startup ویندوز) بنویسند و کد دلخواه (ACE) اجرا کنند.

توضیحات

آسیبپذیری CVE-2025-8088 در WinRAR (نرمافزار محبوب فشردهسازی فایلها) روی نسخههای ویندوز تا 7.12 و کامپوننت های مرتبط مانند UnRAR.dll و نسخه های پرتابل UnRAR شناسایی شده است.

این آسیب پذیری ناشی از پیمایش مسیر (Path Traversal) مطابق با CWE-35 است. بهعبارت دیگر، آرشیو RAR مخرب میتواند مسیر استخراج اعلامشده را دور بزند و فایلهای مخرب را خارج از پوشه هدف در دایرکتوریهای حساس بنویسد. مهاجم ممکن است چنین آرشیویی را طوری بسازد که فایلهای مخرب (مثلاً اسکریپت یا DLL) پس از استخراج در مکانهای موردنظر قرار گیرند و قابلیت ماندگاری (persistence) یا اجرای کد فراهم شود.

بهرهبرداری از این ضعف قابل به سادگی خودکارسازی است؛ مهاجم با ساخت آرشیو دستکاریشده و فریب کاربر برای استخراج (مثلاً از طریق فیشینگ ایمیلی) میتواند فایلها را در مسیرهای دلخواه بنویسد و کد دلخواه اجرا کند. هرچند WinRAR ممکن است پیامهای خطا نمایش دهد اما مهاجمان میتوانند با ترفندهایی این هشدارها را خنثی یا پنهان کنند.

کدهای اثبات مفهومی (PoC) برای این آسیبپذیری، شامل ایجاد آرشیوهای دستکاریشده است که مسیر استخراج را دور میزنند. بهرهبرداری موفق از آن به مهاجم امکان اجرای کد دلخواه روی سیستم قربانی، تغییر فایلها یا دسترسی به دادههای حساس را میدهد. اکسپلویت فعال برای این آسیبپذیری گزارش شده و CISA این ضعف را در فهرست KEV ثبت کرده است.

پیامدهای این آسیبپذیری شامل نقض محرمانگی با افشای اطلاعات، یکپارچگی با تغییرات غیرمجاز (مانند ایجاد ماندگاری بدافزار) و در دسترسپذیری با امکان خرابی سیستم از طریق اجرای کد دلخواه است. این آسیب پذیری صرفاً نسخه های ویندوزی WinRAR و کامپوننت های مرتبط را تحت تاثیر قرار می دهد و نسخه های لینوکس، یونیکس و اندروید تحت تاثیر نیستند. توسعه دهندگان win.rar GmbH در نسخه 7.13 پچ امنیتی را منتشر کرده و هشدار داده اند که سیستمهای بدون پچ در معرض حملات فیشینگ قرار دارند.

CVSS

| Score | Severity | Version | Vector String |

| 8.4 | HIGH | 4.0 | CVSS:4.0/AV:L/AC:L/AT:N/PR:N/UI:A/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N |

لیست محصولات آسیب پذیر

| Versions | Platforms | Product |

| affected from 0 through 7.12 | Windows | WinRAR |

لیست محصولات بروز شده

| Versions | Platforms | Product |

| 7.13 | Windows | WinRAR |

استفاده محصول در ایران

در این جدول، تعداد صفحات ایندکسشده در گوگل با دامنه .ir که WinRAR را ذکر کرده اند، ثبت شده است. این داده صرفاً برای برآورد تقریبی حضور محصولات در وب ایران استفاده شده و نمایانگر میزان نصب دقیق و استفاده واقعی نیست.

| Approx. Usage in .ir Domain via Google

(Total Pages) |

Search Query (Dork) | Product |

| 986,000 | site:.ir “WinRAR” | WinRAR |

نتیجه گیری

این آسیبپذیری با شدت بالا در WinRAR ویندوز، از طریق پیمایش مسیر در ADS امکان اجرای کد دلخواه و ایجاد ماندگاری بدافزار (persistence malware) را فراهم میکند. با توجه به انتشار پچ رسمی، اجرای اقدامات زیر برای جلوگیری از بهرهبرداری و کاهش ریسک ضروری است:

- بهروزرسانی فوری: تمام نصبهای WinRAR را از طریق وبسایت رسمی win-rar.com به نسخه 7.13 یا بالاتر بهروزرسانی کنید.

- حذف یا غیرفعالسازی موقت: در صورت امکان WinRAR را حذف نصب کنید یا فایلهای آسیبپذیر مانند dll و dtv_rar.dll (در نرمافزارهای وابسته مانند dtSearch) را موقتاً حذف یا قرنطینه کنید تا از استخراج آرشیوهای مشکوک جلوگیری شود.

- راهکارهای کاهش ریسک (Mitigations): از اسکریپتهای پاورشل کاهش ریسک استفاده کنید، SRP (Software Restriction Policies) را فعال کرده و قوانین مسیر (path rules) برای مکان های نصب WinRAR تعریف کنید و از IFEO (Image File Execution Options) برای جلوگیری از اجرای exe / rar.exe / unrar.exe استفاده نمایید.

- محدودسازی دسترسی: اصل حداقل دسترسی (Least Privilege) را برای کاربران اعمال کنید، احراز هویت دو مرحلهای (2FA) را فعال کرده و دسترسی به فایلهای اجرایی را با AppLocker یا Windows Defender Application Control محدود کنید. در سازمان ها از GPO (Group Policy) برای مسدودسازی استفاده نمایید.

- نظارت بر لاگها: لاگهای مربوط به استخراج و فایلسیستم را با ابزارهایی مثل Event Viewer یا Splunk بررسی کنید و از سیستمهای SIEM برای تشخیص تلاشهای مشکوک (مثلاً path traversal در استخراج آرشیو) استفاده نمایید.

- ایزولهسازی محیط: استخراج آرشیوهای ناشناس را در محیطهای ایزوله مثل ماشینهای مجازی یا سندباکس و با Hyper‑V انجام دهید تا اثر حمله محدود بماند.

- اسکن و تست امنیتی: از Microsoft Defender یا Nessus برای اسکن آسیبپذیریها استفاده کنید و تستهای نفوذ را برای سناریوهای پیمایش مسیر اجرا کنید.

- آموزش: کاربران و مدیران را در مورد ریسکهای بازکردن آرشیوهای RAR از منابع ناشناخته، اهمیت بهروزرسانیهای امنیتی و تشخیص ایمیلهای فیشینگ با پیوست های مخرب آموزش دهید.

اجرای این اقدامات، ریسک اجرای کد دلخواه و نفوذ از طریق آرشیوهای RAR را بهطور چشمگیری کاهش میدهد و از دستگاهها و شبکههای ویندوزی در برابر تهدیدات مرتبط با WinRAR محافظت میکند.

امکان استفاده در تاکتیک های Mitra Attack

Initial Access (TA0001)

حمله از طریق فایل آرشیو RAR مخرب انجام میشود که قربانی را فریب میدهد تا آن را استخراج کند؛ مهاجم با توزیع آرشیو در ایمیل فیشینگ یا فایل دانلود شده از منابع ناشناس میتواند فایلهای مخرب را وارد محیط قربانی کند.

Execution (TA0002)

با بهرهبرداری از پیمایش مسیر (Path Traversal) و Alternate Data Streams، آرشیو میتواند فایلها را در مسیرهای حساس مثلاً Startup یا پوشههای سرویس بنویسد و منجر به اجرای کد دلخواه شود

Persistence (TA0003)

استخراج فایل مخرب در مسیرهای استارتاپ یا ثبت سرویس میتواند ماندگاری فراهم کند

Privilege Escalation (TA0004)

نوشتن فایلها در مکانهای حساس یا جایگزینی DLL ها ممکن است به ارتقاء امتیاز محلی منجر شود

Defense Evasion (TA0005)

مهاجم میتواند با نامگذاری فریبنده یا استفاده از ADS لاگها و اثباتها را مخفی کند

Credential Access (TA0006)

در صورت نوشتن فایلهای مخرب در مسیرهای پیکربندی یا خواندن فایلهای تنظیمات، توکنها یا کلیدها ممکن است افشا شوند

Discovery (TA0007)

پس از ورود اولیه، مهاجم میتواند ساختار فایلها و سرویسهای محلی را کشف کند تا بردارهای ثانویه را طراحی نماید

Lateral Movement (TA0008)

میزبان آلوده میتواند بهعنوان نقطه پرتاب برای نفوذ به شبکه داخلی یا توزیع بدافزار به سایر سیستمها استفاده شود

Collection (TA0009)

مهاجم ممکن است فایلهای حساس، پیکربندیها، لاگها یا دادههای کاربر را محلی جمعآوری کند که برای تحلیل بیشتر مورد استفاده قرار گیرد

Exfiltration (TA0010)

پس از جمعآوری، مهاجم میتواند دادهها را از طریق کانالهای شبکه یا رسانه خارجی خارج کند

Impact (TA0040)

پیامدها شامل اجرای کد دلخواه و کنترل کامل سیستم، نقض محرمانگی دادهها، تغییر یا حذف فایلها و اختلال در عملیات (Availability) است که میتواند به نفوذ گسترده در محیط سازمانی منجر شود

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-8088

- https://www.cvedetails.com/cve/CVE-2025-8088/

- https://www.win-rar.com/singlenewsview.html?&L=0&tx_ttnews%5Btt_news%5D=283&cHash=a64b4a8f662d3639dec8d65f47bc93c5

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-8088

- https://vuldb.com/?id.319247

- https://www.vicarius.io/vsociety/posts/cve-2025-8088-detect-winrar-zero-day

- https://www.vicarius.io/vsociety/posts/cve-2025-8088-mitigate-winrar-zero-day-using-srp-and-ifeo

- https://support.dtsearch.com/faq/dts0245.htm

- https://arstechnica.com/security/2025/08/high-severity-winrar-0-day-exploited-for-weeks-by-2-groups/

- https://www.cisa.gov/known-exploited-vulnerabilities-catalog?field_cve=CVE-2025-8088

- https://nvd.nist.gov/vuln/detail/CVE-2025-8088

- https://cwe.mitre.org/data/definitions/35.html

گزارش اثبات آسیبپذیری CVE-2025-8088

اطلاعات کلی

- محصول آسیبپذیر: WinRAR (Windows) و اجزای UnRAR در بستهبندیهایی که از منطق استخراج آسیبپذیر استفاده میکنند.

- عنوان: Path Traversal / ADS Abuse leading to Silent Persistence & Arbitrary Execution

- شناسه: CVE-2025-8088

- وضعیت مشاوره : Advisory / Patch available

- نمره CVSS تقریبی : 8.4 (High)

- نسخه پچ شده: WinRAR 7.13

- وضعیت بهرهبرداری: مورد بهرهبرداری در طبیعت (targeted spear‑phishing campaigns) گزارش شده است — بازیگران تهدید از آرشیوهای RAR مخرب برای نشاندن payloadها در مسیرهای autorun/startup استفاده کردهاند.

محصول/نسخههای آسیبپذیر

- WinRAR for Windows نسخههای کوچکتر یا برابر با 7.12

- هر نرمافزار یا بستهای که از UnRAR.dll آسیبپذیر با منطق استخراجِ مشابه استفاده کند.

خلاصه فنی / ریشه مشکل

منطق استخراج WinRAR در نسخههای آسیبپذیر بهدرستی مسیرهای داخل آرشیو را canonicalize و sanitize نمیکند. ترکیبِ تکنیکهای Path Traversal مثل ..\ و انواع انکودینگهای نام فایل و سوءاستفاده از Alternate Data Streams (ADS) در NTFS باعث میشد فایلهایی از آرشیو به خارج از دایرکتوری هدف استخراج شوند — مثلاً در Startup، C:\ProgramData یا AppData\Roaming نوشته شوند. در این حالت مهاجم میتواند بدون هشدارِ کاربر فایلهای اجرایی یا شورتکاتهای خود را در مسیرهای autorun قرار دهد و پس از تعامل کاربر یا ریبوت، دستیابی به persistence و اجرای کد حاصل شود.

پیشنیازهای بهرهبرداری (Prerequisites)

- قربانی باید آرشیو مخرب را دانلود و استخراج کند یا سرویس/فرآیند خودکار آرشیو را استخراج کند (مثلاً mail gateway یا automation که آرشیوها را unpack میکند)

- هدف باید از نسخه آسیبپذیر WinRAR یا UnRAR استفاده کند

- هیچ دسترسی شبکهای خاصی مورد نیاز نیست — بردار اصلی تحویل فایل (ایمیل، دانلود، فایل شیرینگ) است.

رفتارِ مورد انتظار در حالت امن (Expected Secure Behavior)

- ابزار استخراج باید نامهای فایل را canonicalize کند، مسیر هدف نهایی را بررسی نماید و هر موردی را که به خارج از دایرکتوری مقصد ختم میشود reject کند.

- استخراجگر نباید اجازه نوشتن در ADS یا مسیرهای سیستمی /autorun را بدون explicit opt‑in ادمین دهد.

- عملیات استخراج کاربر باید همواره اعلان معنادار داشته باشد و محل استخراج پیشفرض در مسیرهای امن نه دایرکتوریهای حساس یا autorun انجام شود.

راهکارها و کاهش ریسک (Mitigation / Patch Guidance)

فوری (Immediate)

- پچ فوری: همه endpoints و سرورهایی که WinRAR یا UnRAR آسیبپذیر دارند را به WinRAR 7.13+ بروزرسانی کنید. این کار نقطه قطعِ اصلی است — اولویت شماره یک.

- مسدودسازی تحویل مشکوک: درگاههای ایمیل و وبگیتوی را پیکربندی کنید تا فایلهای آرشیو RAR از منابع غیرقابل اعتماد را quarantine یا به sandbox برای detonation ارسال کنند.

- ایزوله extraction: تا زمان پچ شدن، استخراج هر آرشیو دریافتی را فقط در VMهای disposable یا sandboxes ایزوله انجام دهید — هرگز روی workstation کاربر نهایی استخراج نکنید.

کوتاهمدت / میانمدت (Medium)

- محدودکردن اجرای باینری از مسیرهای استخراج عمومی: با AppLocker / WDAC مانع اجرای باینریها از Downloads, Temp یا User folders شوید؛ اجازه اجرا را تنها برای مسیرهای کنترلشده بدهید.

- نظارت و هشدار روی مسیرهای autorun: لاگگذاری و هشدار برای ایجاد فایلهای جدید در Startup folders، ProgramData و AppData\Roaming شامل .lnk, .exe, .dll بگذارید.

- سختسازی mail gateway: فعالسازی unpacking/sandboxing برای پیوستها، block کردن آرشیوهای password‑protected یا suspicious و افزایش scrutiny برای ارسالکنندگان ناشناس.

طولانیمدت (Long-term)

- توزیع و نصب متمرکز نرمافزار: ممانعت از نصب محلی و اجرای extraction توسط کاربر نهایی؛ استفاده از نرمافزارهای مدیریت پکیج سازمانی (SCCM/Intune) و سیاستهای نرمافزاری متمرکز.

- سیاست توسعه امن برای بستهبندیکنندگان: سازندگان و توسعهدهندگان باید UnRAR تعمیرشده را گرفته، منطق path canonicalization را در تمام محصولات embed شده اعمال کنند و ADS handling را غیرفعال یا محدود نمایند.

- تکامِل Threat Intelligence / IOC sharing: تبادل نمونهها و IOCها با CERT، vendor و شرکای صنعتی برای شناسایی زودهنگام campaigns

تشخیص و مانیتورینگ (Detection & Monitoring)

- Rule concept A: شناسایی فرآیند استخراج WinRAR.exe یا فرایندهای سرویس که UnRAR.dll را فراخوانی میکنند. در کنار ایجاد فایل جدید در autorun/startup در بازه زمانی کوتاه و ایجاد فایل .lnk یا .exe در %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup ظرف 60 ثانیه پس از استخراج.

- Rule concept B: هشدار هنگام ایجاد هر فایل اجرایی با منشأ parent process غیرسیستمی WinRAR مانند explorer در مسیرهای ProgramData/Startup

- Rule concept C: شناسایی آرشیوهایی با نامگذاری متادیتای غیرمعمول یا حاوی ورودیهای path traversal و قرنطینه خودکار.

- جمعآوری hashes فایلهای جدید، مقایسه با feeds تهدید، و بررسی رفتار child process (spawned from created .lnk/.exe)

واکنش به حادثه (Incident Response)

- ایزولهسازی: سیستمهای مشکوک را از شبکه جدا کنید.

- حفظ نمونهها: فایل آرشیو اصلی، header ایمیل، و نمونههای فایلهای ایجادشده را حفظ و هشها را ثبت کنید.

- گردآوری شواهد: لاگهای EDR/AV، event logs، timestampهای فایل، MFT، رجیستری (Run keys)، scheduled tasks و حافظه volatile را جمعآوری کنید.

- پاکسازی و بازسازی: حذف persistence artifacts؛ در صورت شواهد اجرای کد یا تداوم نفوذ reimage میتواند مثبت باشد

- بازنشانیcredential : در صورت شواهد دسترسی احتمالی به اعتبارنامهها، رمزها/توکنها را بازنشانی کنید.

- اشتراکگذاری: نمونهها و IOCها را با vendor/CERT به اشتراک بگذارید تا دفاع جامعه بهروزرسانی شود.

جریان حمله (Attack Flow) —

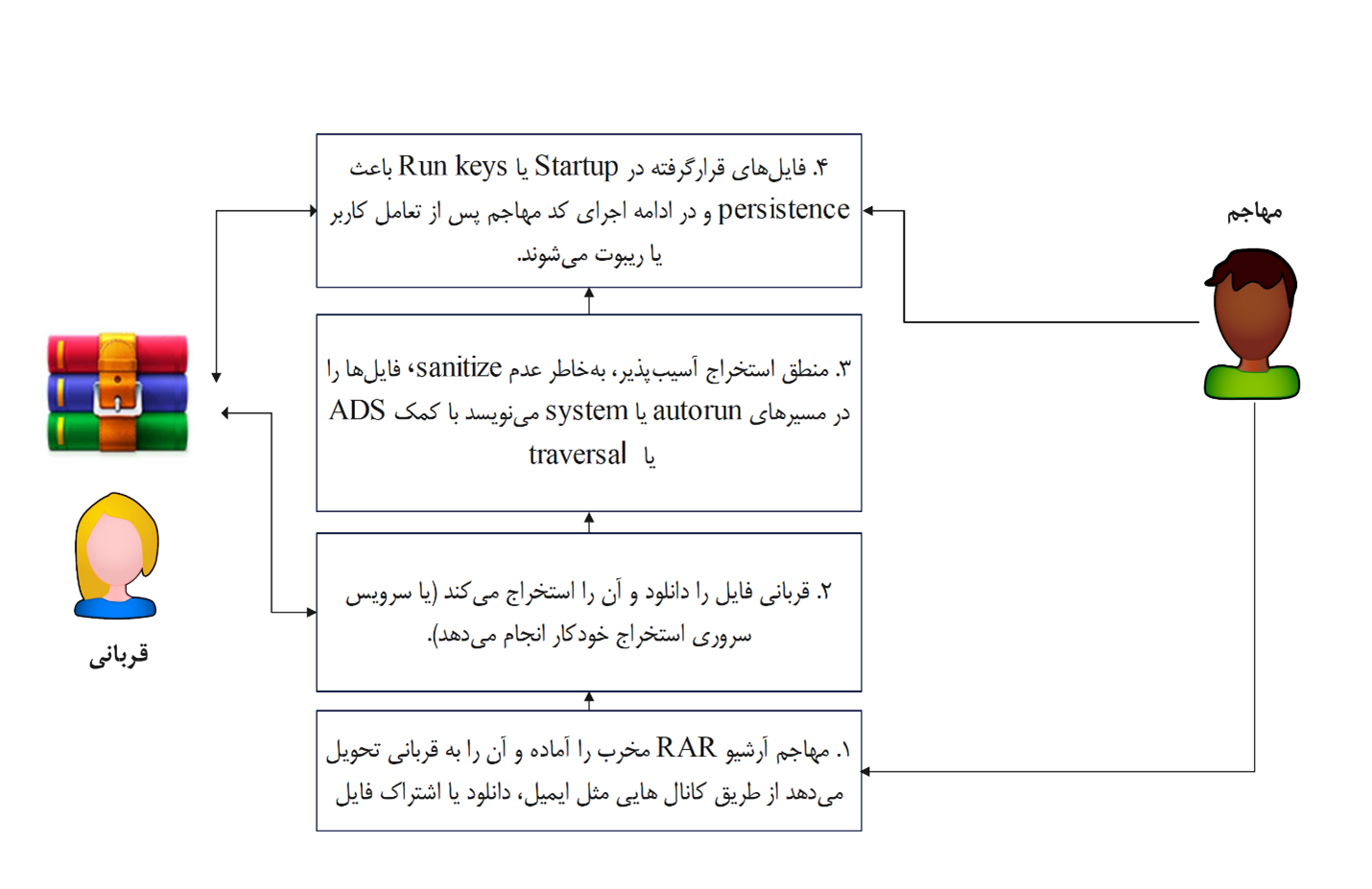

شکل 1 نمودار جریان حمله مربوط به سوءاستفاده از این آسیب پذیری را نشان می دهد

شکل 1: نمودار جریان حمله

اثبات مفهوم (PoC) — هشدار امنیتی

تیم فنی Vulnerbyte اقدام به بررسی این آسیب پذیری و امکان اجرای POC آن در یک محیط ایزوله کرده است. نتیجه این اجرا را میتوان در شکل شماره 2 دید.

شکل 2: اجرای موفق POC

این PoC با استفاده از ابزار rar.exe و دستکاری مستقیم باینری فایل، یک آرشیو مخرب ایجاد میکند. مکانیسم حمله به این صورت است که ابتدا محتویات Payload مثل payload.bat بهعنوان یک جریان داده جایگزین (ADS) به یک فایل طعمه عادی متصل شده و سپس با استفاده از rar.exe، این ADS بهعنوان یک ورودی مخفی در آرشیو گنجانده میشود. در مرحله حیاتی، اسکریپت هدر داخلی آرشیو را پچ میکند و نام ADS موقت را با یک مسیر پیمایش مسیر (Path Traversal) مخرب جایگزین میکند. این مسیر با استفاده از تعداد زیادی سگمنت ..\\ (مثلاً ۱۶ بار) از دایرکتوری استخراج فرار کرده و به یک مسیر مطلق هدف (مانند C:\Users\shadow\Documents\payload.bat) اشاره میکند.

تصویر، تأییدی بر موفقیت این فرآیند است. خط فرمان، اتصال موفقیتآمیز ADS، پچ شدن هدرهای RAR و مسیر نهایی رها شدن Payload را تأیید میکند. در نهایت، پنجره اعلان امنیتی “HTML Application” نشان میدهد که Payload پس از استخراج توسط WinRAR آسیبپذیر، با موفقیت در مسیر هدف رها شده و سیستم تلاش کرده تا آن را اجرا کند (که احتمالاً منجر به اجرای کد دلخواه میشود). این فرآیند دقیقاً نشان میدهد که چگونه یک مهاجم میتواند از WinRAR نسخههای برای استقرار بدون اجازه و خودکار بدافزار در سیستم قربانی استفاده کند.

منابع (References)

- https://nvd.nist.gov/vuln/detail/CVE-2025-8088

- https://www.win-rar.com/singlenewsview.html?L=0&cHash=a64b4a8f662d3639dec8d65f47bc93c5&tx_ttnews%5Btt_news%5D=283

- https://www.welivesecurity.com/en/eset-research/update-winrar-tools-now-romcom-and-others-exploiting-zero-day-vulnerability/

- https://www.cisa.gov/news-events/alerts/2025/08/12/cisa-adds-three-known-exploited-vulnerabilities-catalog

CVE-2025-8088 – Path Traversal (Directory Traversal / ADS Abuse) Exploited in the Wild

CVE ID: CVE-2025-8088

Severity: High (reported CVSS ≈ 8.4)

Affected Systems:

- WinRAR for Windows — versions prior to 7.13 (WinRAR 7.12 and earlier).

- Applications or bundles that include vulnerable UnRAR.dll/UnRAR components compiled with affected extraction logic.

Patched In: WinRAR 7.13 (security fix addressing path traversal and ADS-handling in extraction logic).

References:

- NVD — CVE-2025-8088

- RARLAB — WinRAR Product Security Update (Aug 2025)

- ESET Research — analysis of in-the-wild exploitation (RomCom, targeted campaigns)

- CISA — Known Exploited Vulnerabilities (KEV) listing for CVE-2025-8088

Description

A path traversal vulnerability in WinRAR’s Windows extraction logic allows specially crafted RAR archives to cause files to be written outside the intended extraction directory. The issue can be abused via Alternate Data Streams (ADS) and filename encodings to place payloads into sensitive locations (e.g., Startup folders, ProgramData, AppData Roaming). When malicious executables or shortcut files land in autorun/startup locations, attackers can achieve silent persistence and eventual arbitrary code execution after user interaction or reboot.

Prerequisites

- Victim extracts the malicious RAR archive (user interaction) or an automated extraction engine unpacks it.

- Target system runs WinRAR/UnRAR component with vulnerable extraction logic (≤ 7.12).

- Attacker can deliver the archive (email attachment, web download, file share).

Proof of Concept (PoC) — analysis only (SAFE, non-actionable)

High-level behavior observed in public analyses: crafted archive entries normalize to paths outside the extraction root and use ADS encodings to deposit payload content into autorun/startup locations. Do not execute PoC artifacts on production systems. Analyze samples only in isolated, disposable VMs with no network and with snapshots.

Expected Result

Extraction libraries must canonicalize and sanitize archive entries and reject attempts that resolve outside the target extraction root or abuse ADS. Extraction should never write to privileged or autorun locations without explicit, authenticated operator intent.

Mitigation / Patch Guidance

- Patch immediately — upgrade to WinRAR 7.13+ on all endpoints and any servers or services that extract user-supplied archives.

- Block / quarantine suspicious attachments (RAR, ZIP, 7z) at mail and web gateways; enable sandbox detonation for archive inspection.

- Extract archives only on isolated analysis hosts or disposable VMs if patching is delayed.

- Restrict execution from common extraction locations (Downloads, Temp) using AppLocker/WDAC or policy controls.

- Monitor for persistence artifacts (new

.lnk, executables, services, scheduled tasks) in Startup, ProgramData, and AppData Roaming; enforce least-privilege for users. - For developers bundling UnRAR.dll: rebuild with patched UnRAR and perform canonical path validation; disable or tightly control ADS handling.

Detection & Monitoring

- Detect extraction processes (WinRAR / services using UnRAR.dll) followed by creation of files in autorun locations (

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup,C:\ProgramData, scheduled tasks, services). - Alert on creation of

.lnkfiles or unsigned executables in Startup/ProgramData authored by non-system parent processes. - Monitor mail gateway and sandbox logs for RAR archives exhibiting suspicious filename encodings or ADS usage.

- Correlate EDR telemetry for chains where an extraction tool spawns child processes that touch autorun locations.

Incident Response

If exploitation is suspected: isolate affected hosts; preserve original archive, mail headers and EDR traces; collect created files and registry autorun entries; perform volatile memory capture if code execution is plausible; remove malicious artifacts and rotate any exposed credentials; reimage if full remediation cannot be guaranteed; share samples/IOCs with vendor/CERT.

Disclaimer

For defensive cybersecurity and patch-management use only. Reproducing exploit code or running PoC against systems you do not own is prohibited. If controlled reproduction for research is required, coordinate with vendor/CERT and use isolated, disposable lab environments.