کلاهبرداریهای رمزارزی با مدل «Drainer-as-a-Service» به یک تهدید سازمانیافته تبدیل شدهاند. در این مدل، توسعهدهندگان اسکریپتهای مخرب، قراردادهای هوشمند و زیرساختهایی را برای سرقت داراییهای رمزارزی فراهم میکنند. مهاجمان با راهاندازی وبسایتهای فیشینگ و استفاده از این اسکریپتها، بهراحتی کاربران را هدف قرار میدهند.

یکی از بدنامترین نمونههای این رویکرد، Inferno Drainer است که بهدلیل گستردگی و پیشرفت فنی حملاتش شناخته میشود.

در نوامبر ۲۰۲۳، سازندگان Inferno Drainer بهطور رسمی اعلام کردند که این سرویس را تعطیل کردهاند. با این حال، بهزودی مشخص شد که این اقدام صرفا یک تاکتیک فریبدهنده بوده است. شواهدی از ادامه فعالیت این سرویس، از اوایل سال ۲۰۲۴ بهدست آمد. بر اساس برآوردها، تنها در شش ماه گذشته، بیش از 30,000 کاربر قربانی کلاهبرداریهای Inferno Drainer شدهاند و خسارات وارده بیش از ۹ میلیون دلار بوده است.

ویژگیهای فنی Inferno Drainer

Inferno Drainer با روشهای زیر دفاعهای امنیتی را دور میزند:

- زیرساخت مخفی: آدرسهای سرور فرمان و کنترل (C2) رمزگذاری شده و در بلاکچین ذخیره میشوند. از مارس ۲۰۲۵، ارتباط با سرورهای C2 به پراکسیهای مشتریان منتقل شده که ردیابی را دشوار میکند.

- قراردادهای هوشمند یکبارمصرف: استفاده از آدرسهای بلاکچینی متغیر برای دور زدن ابزارهای ضدفیشینگ کیفپولها.

- چرخش دامنهها: مشتریان Inferno از دامنههای موقت (مثل hxxps://roles-collab[.]com) و سرورهای میانی برای پنهانسازی استفاده میکنند.

در این گزارش، به بررسی یک کمپین فیشینگ فعال میپردازیم که کاربران Discord در جوامع مرتبط با رمزارز و بلاکچین را هدف قرار داده است.

حمله فیشینگ Discord

در ژانویه ۲۰۲۵، تیم تحقیقاتی Check Point متوجه شد که اعضای یک گروه برجسته رمزارزی هدف یک حمله فیشینگ پیشرفته از طریق پلتفرم Discord قرار گرفتهاند. مهاجمان با ترکیب تکنیکهای مهندسی اجتماعی و ویژگیهای خاص پلتفرم Discord، این حمله را پیادهسازی کردهاند. کاربرانی که تلاش داشتند از طریق وبسایت رسمی یکی از پروژههای Web3 وارد سرور پشتیبانی Discord شوند، بهجای آن به یک وبسایت فیشینگ هدایت میشدند که خود را جای سرویس محبوب Collab.Land جا زده و حاوی اسکریپت دراینر رمزارز بود.

هیچگونه هشدار امنیتی درباره مخرببودن وبسایت یا قراردادهای هوشمندی که کاربر با آنها تعامل میکرد دریافت نشد. در ابتدا، گمان بر این بود که وبسایت پروژه Web3 هک شده است؛ اما واقعیت بسیار پیچیدهتر از این بود. خوشبختانه، مسئولان آن سرویس Web3 بهسرعت مشکل را برطرف کردند و به نظر میرسد در این حادثه خاص، خسارات زیادی وارد نشده است. با این وجود، این رخداد کمک کرد تا روشهای مهاجمان بهتر درک شده و این کمپین فیشینگ مستقیما به Inferno Drainer نسبت داده شود.

ربات جعلی Collab.Land

Collab.Land یک ربات پراستفاده در جوامع Discord و Telegram است که مدیریت دسترسی مبتنیبر توکن را تسهیل میکند. با تأیید داراییهای رمزارزی یا NFT کاربران، این ربات دسترسی آنها را به کانالها یا گروههای خاص فراهم میکند. کاربران کیفپول خود را متصل کرده و پیامی را برای اثبات مالکیت داراییهای موردنیاز امضا میکنند تا عضویتشان بهصورت امن مدیریت شود.

بهطور معمول، هنگام ورود به یک سرور Discord که از Collab.Land استفاده میکند، کاربران در ابتدا به بیشتر کانالها دسترسی ندارند. آنها باید با ربات Collab.Land تعامل کنند، که لینکی به وبسایت رسمی آن (connect.collab.land) ارائه میدهد تا کاربر کیفپول خود را متصل کرده و مالکیت داراییها را تأیید کند. در صورت موفقیت در تأیید، کاربر به کانالهای قفلشده دسترسی پیدا میکند.

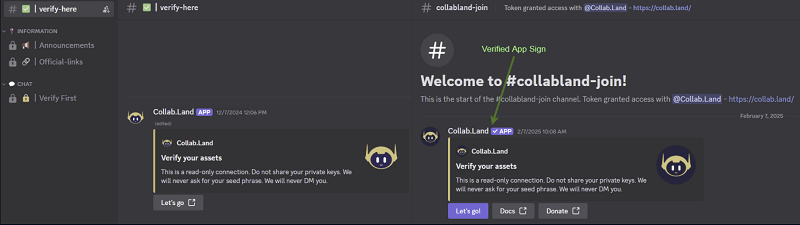

در حملهای که مورد بررسی checkpoint قرار گرفت، تعامل اولیه دقیقا همان الگو را دنبال میکرد. کاربران در حال مرور وبسایت رسمی یکی از سرویسهای Web3 بودند که روی لینک دعوت برای ورود به سرور Discord کلیک کردند. پس از ورود، تنها به یک کانال بهنام “verify-here” دسترسی داشتند که پیامی از طرف ربات Collab.Land (بهظاهر) داشت و آنها را به تأیید داراییهای رمزارزیشان دعوت میکرد. تمام این سناریو بهقدری واقعگرایانه طراحی شده بود که حتی میتوانست کاربران باتجربه را نیز فریب دهد.

اگرچه تفاوتهای ظریفی میان نسخه جعلی و اصلی ربات وجود داشت، انتظار داریم که مهاجمان بهمرور تقلید خود را کاملتر و دقیقتر کنند. در حال حاضر، مهمترین نشانه تفاوت، عدم وجود نشان “اپلیکیشن تأییدشده” روی ربات جعلی است؛ نشانی که در ربات رسمی بهطور برجسته قابل مشاهده است.

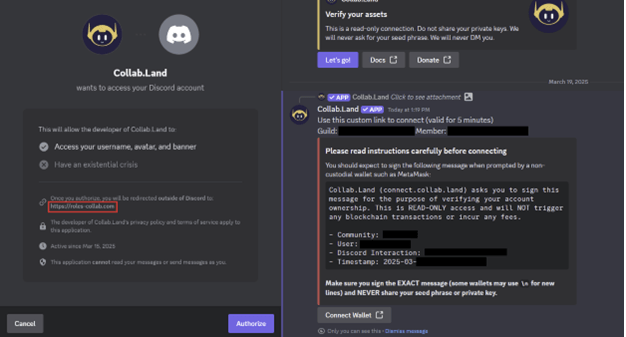

تفاوت مهم دیگر، اتفاقی است که پس از کلیک روی دکمه “Let’s go” میافتد. ربات اصلی دستورالعملهای روشنی ارائه میدهد و توضیح میدهد که کاربر صرفا باید پیامی را با کیفپول خود امضا کند تا مالکیت حساب بلاکچینیاش تأیید شود. بهطور صریح تأکید میشود که این اقدام هیچ تراکنش بلاکچینیای ایجاد نمیکند و نیازی به پرداخت هزینه گس (Gas) نیست.

اما در ربات جعلی، بلافاصله پیامی نمایش داده میشود که اعلام میکند این ربات به نام کاربری، آواتار و بنر Discord کاربر دسترسی خواهد داشت. سپس کاربر به وبسایت مخرب هدایت میشود که در آدرس hxxps://roles-collab[.]com میزبانی شده است (پیشتر نیز مهاجمان از دامنه دیگری مانند org.redirect-302[.]com استفاده کرده بودند).

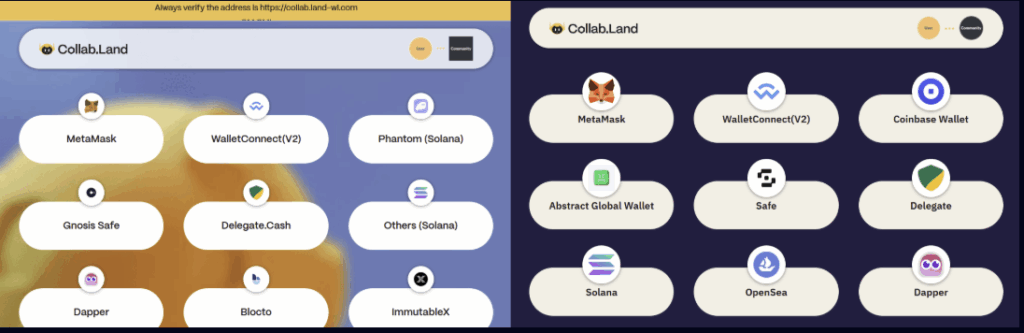

در گام بعد، قربانی بالقوه به یک وبسایت فیشینگ هدایت میشود که بهصورت دقیق رابط کاربری سرویس واقعی Collab.Land را شبیهسازی کرده است. این سایت نام کاربری، آواتار و آیکون انجمن مربوطه را، که از Discord دریافت میشود، درست مانند نسخه اصلی نمایش میدهد. بهجز تفاوتهای رنگ و جزئیات کوچک مانند اندازه آیکونهای کیفپول و برچسبها، مهمترین تفاوت این است که در بالای صفحه فیشینگ، بنری قرار دارد که از کاربران میخواهد “همیشه مطمئن شوید آدرس همان [آدرس وبسایت فیشینگ] است.

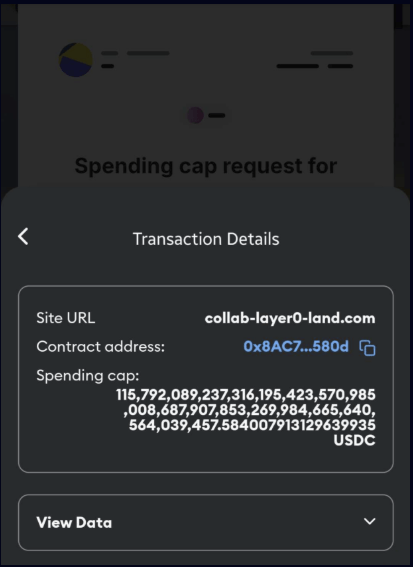

همانطور که مشخص است، قربانی تنها با دو کلیک به وبسایت فیشینگ هدایت میشود. پس از اتصال کیفپول، از کاربر خواسته میشود تراکنشهای مخرب را امضا کند.

پس از امضای تراکنش مخرب، کاربر یا بهصورت مستقیم وجوهی را به مهاجم انتقال میدهد یا مجوز نامحدودی برای خرجکردن توکنها از کیفپولش صادر میکند.

نکته مهم اینکه سرویس رسمی Collab.Land واقعا برای تأیید هویت، نیاز به امضای کیفپول دارد. بنابراین حتی کاربران باتجربه رمزارز نیز ممکن است گارد خود را پایین بیاورند؛ به دلیل اینکه انتظار دارند این سرویس از آنها امضای کیفپول بخواهد، ممکن است بهطور غریزی روی “Approve” بدون بررسی دقیق کلیک کنند و در نتیجه در دام بیفتند.

ربودن لینک دعوت Discord

نخستین مرحله از فریب قربانیان، هدایت آنها به یک سرور مخرب در Discord است. یکی از روشهای مؤثر در این فرآیند، ربودن لینکهای دعوت سفارشی (vanity URL) منقضیشده است؛ روشی که از سیستم لینکسازی اختصاصی Discord سوءاستفاده میکند.

بسیاری از سرورها از لینکهای دعوت سفارشی مانند discord.gg/myproject استفاده میکنند که تنها برای سرورهایی با سطح Boost سطح ۳ در دسترس است. اگر مالک سرور دیگر Boost را تمدید نکند، این لینک منقضی و قابل ثبت برای دیگران خواهد شد.

مهاجمان با پایش چنین لینکهایی، بلافاصله پس از آزاد شدن یک URL آن را روی سرورهای مخرب خود ثبت میکنند. کاربران نیز بهدلیل ذخیره بودن این لینک در اعلانها، وبسایتها یا شبکههای اجتماعی، بدون آنکه متوجه شوند، وارد سرور جعلی مهاجمان میشوند. این روش باعث میشود ترافیک دریافتی آنها متشکل از کاربران فعال در پروژههای Web3 و دارای کیفپولهای دیجیتال باشد که هدف ایدهآلی برای سرقت رمزارز محسوب میشوند.

سوءاستفاده مهاجمان از OAuth2 در Discord و چرخه تغییر دامنهها

مهاجمان با بهرهگیری از جریان احراز هویت OAuth2 در Discord، سایتهای فیشینگ خود را از شناسایی خودکار مخفی میکنند. وقتی کاربر روی دکمه «Let’s go» ربات جعلی کلیک میکند، URL یکبارمصرف با کد احراز هویت و شناسه سرور تولید میشود (مثل hxxps://roles-collab[.]com).

سرور مهاجمان این کد را با API دیسکورد تعویض کرده و اطلاعاتی مثل نام و آواتار کاربر را بدون هشدار دریافت میکند. سپس کاربر به سایت فیشینگ (مثل hxxps://collab.land-wl[.]com) هدایت میشود که لینک آن تنها ۵ دقیقه اعتبار دارد. این لینکهای موقت و تعامل انحصاری با ربات جعلی، تحلیل سایتهای مخرب را دشوار میکند.

مهاجمان همچنین دامنههای فیشینگ را مرتب تغییر میدهند (مثل collab.land-wl[.]com، collab-dao-land[.]com). ترکیب لینکهای کوتاهعمر، OAuth2 و چرخش دامنهها، ردیابی و مسدودسازی این حملات را برای تیمهای امنیتی بسیار سخت میکند.

نتیجهگیری

Inferno Drainer با تکنیکهای پیشرفته و پنهانسازی قوی، تهدیدی جدی برای کاربران رمزارز است. کمپین فیشینگ Discord نشاندهنده توانایی مهاجمان در فریب کاربران باتجربه و دور زدن دفاعهای امنیتی است. اقدامات فوری برای آموزش کاربران، بهبود ابزارهای ضدفیشینگ و پایش زیرساختهای مخرب ضروری است.