محققان Sophos در اواسط ماه اکتبر 2024 هشدار دادند که هکرها بطور فعالانه در تلاش هستند تا از یک نقص امنیتی پچ شده در نرم افزار پشتیبانگیری و بازیابی اطلاعات Veeam (یا Veeam Backup & Replication) به منظور استقرار باج افزارهای Akira و Fog سوء استفاده کنند.

این آسیب پذیری که با شناسه CVE-2024-40711 دنبال میشود بر روی نسخه 12.1.2.172 این نرم افزار (پشتیبانگیری و بازیابی اطلاعات Veeam) و تمامی نسخههای قبلی تأثیر میگذارد.

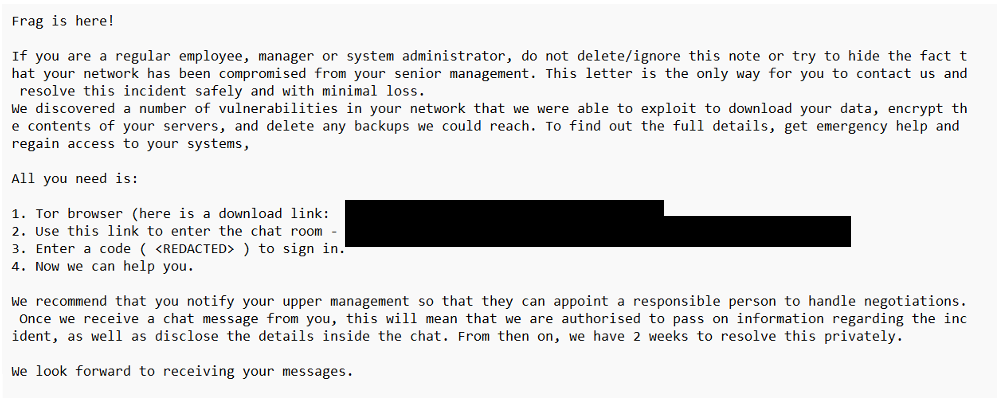

اکنون پس از گذشت کمتر از یک ماه، خبرها حاکی از آن است که این آسیب پذیری بحرانی اخیراً برای استقرار باج افزار Frag نیز مورد سوء استفاده قرار گرفته است.

فلوریان هاوزر، محقق امنیتی Code White در بررسیهای خود دریافت که آسیب پذیری CVE-2024-40711 ناشی از عدم دنباله سازی (Deserialization) دادههای غیرقابل اطمینان است. هکرهای احراز هویت نشده میتوانند از این آسیب پذیری برای اجرای کد از راه دور (RCE) در سرورهای Veeam VBR سوء استفاده کنند.

آزمایشگاهWatchTowr یک تحلیل فنی در خصوص CVE-2024-40711 را در نهم سپتامبر و PoC آن را پانزدهم سپتامبر 2024 منتشر کرد. شرکت Code White تصمیم گرفت جزئیات بیشتری از این آسیب پذیری را بلافاصله منتشر نکند، زیرا این نگرانی وجود داشت که گروههای باج افزار از این ضعف برای انجام حملات مخرب سوء استفاده کنند.

این تاخیرها به دلیل این بود که نرم افزار VBR Veeam یک هدف محبوب برای هکرها به شمار میآید. آنها به دنبال دسترسی سریع به دادههای بک آپ شرکتها هستند تا بتوانند از آنها سوء استفاده و سودجویی کنند.

با این حال، پاسخ دهندگان به رخداد Sophos X-Ops دریافتند که این امر، در به تاخیر انداختن حملات باجافزار Akira و Fog کمک چندانی نکرده است چرا که هکرها از نقص RCE همراه با گواهیهای اعتبار گیت وی VPN ربوده شده برای اضافه کردن اکانتهای خود به گروههای Administrators لوکال و Remote Desktop Users در سرورهای آسیب پذیر و متصل به اینترنت استفاده کردهاند.

Sophos اخیراً متوجه شده است که همان گروههای هکری که با شناسه STAC 5881 دنبال میشوند از اکسپلویتهای CVE-2024-40711 در حملاتی استفاده کردهاند که منجر به استقرار باج افزار Frag در شبکههای قربانیان شده است.

سناریوی گروه باج افزار Frag مشابه اپراتورهای Akira و Fog است. هکرها مانند حملات قبلی، از یک ابزار VPN برای دسترسی و آسیب پذیری VEEAM استفاده کرده و یک حساب کاربری جدید به نام “point” ایجاد کردهاند. هکرها در حمله اخیر نیز اکانتی با نام “point2” ایجاد کردهاند.

به گفته شرکت امنیت سایبری بریتانیایی Agger Labs، گروه باج افزار Frag به طور گسترده از باینریهای Living Off The Land (LOLBins) در حملات خود استفاده میکند و شناسایی فعالیتهای نرم افزارهای امنیتی و کارشناسان را به چالش میکشد.

این موارد بر اهمیت اصلاح به موقع آسیب پذیریهای شناخته شده، بهروزرسانی و یا جایگزینی VPهای خارج از پشتیبانی و استفاده از مکانیزم احراز هویت چند عاملی برای کنترل دسترسی از راه دور تأکید میکنند.