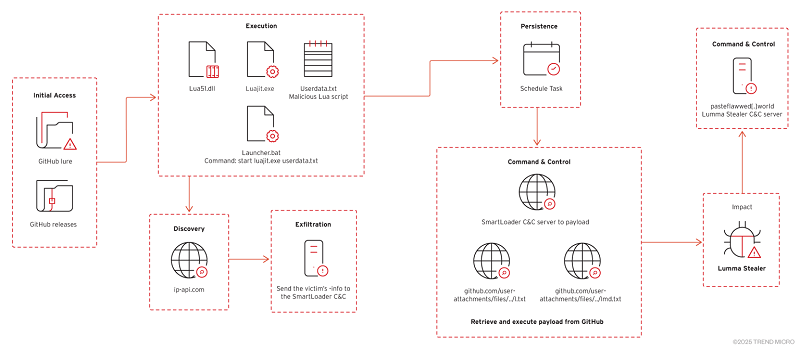

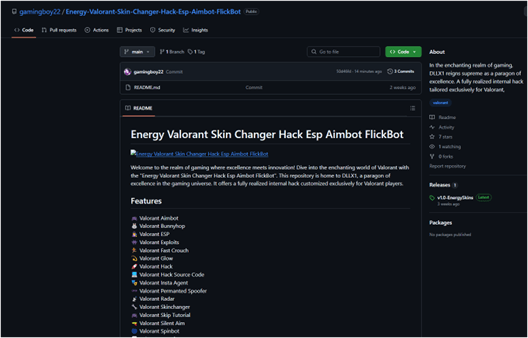

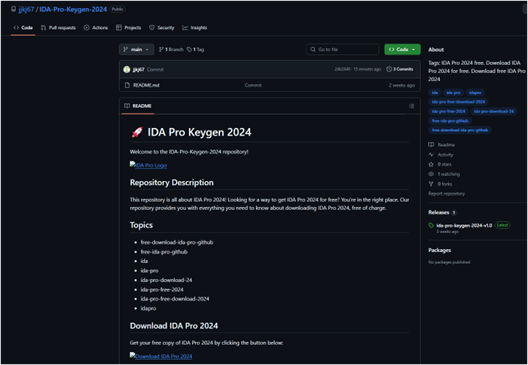

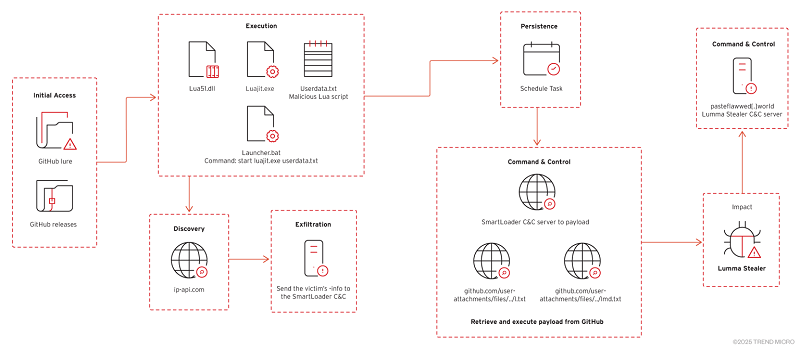

محققان Trend Micro یک کمپین بدافزاری را شناسایی کردهاند که در آن مهاجمان با سوءاستفاده از مخازن جعلی GitHub، بدافزار توزیع میکنند. این مخازن که در شکل چیتهای بازی، نرمافزارهای کرکشده و ابزارهای کاربردی ارائه میشوند، بهعنوان مکانیزم توزیع Smart Loader عمل کرده و در نهایت Lumma Stealer و سایر تهدیدات مخرب را روی سیستم قربانی اجرا میکنند.

تحلیل فنی بدافزار Lumma Stealer

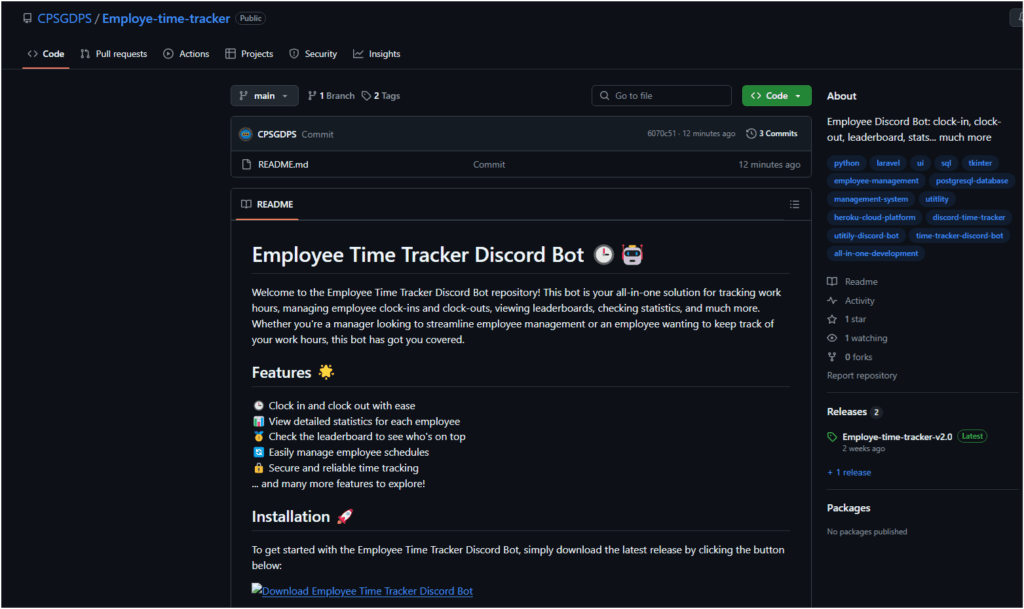

مهاجمان با استفاده از هوش مصنوعی توضیحات README و مستندات قانعکنندهای تولید میکنند که این مخازن را حرفهای و معتبر جلوه داده و در نتیجه احتمال دانلود و نصب محتوای مخرب توسط کاربران را افزایش میدهد. مخازن جعلی به دلیل فرمت غیرطبیعی محتوای README متمایز میشوند، که نشانههایی از تولید محتوای مبتنی بر هوش مصنوعی دارند. این نشانهها شامل استفاده بیشازحد از ایموجیها، عبارات غیرطبیعی و ساختار بیش از حد منظم هستند. این مخازن اغلب فقط شامل یک فایل README هستند و تمامی لینکهای آنها به فایلهای مخرب پنهانشده در بخش Releases هدایت میشوند، که باعث میشود کاربران متوجه وجود محتوای مخرب نشوند. هدف اصلی این مخازن فریب کاربران برای دانلود فایلهای ZIP حاوی پیلود SmartLoader است.

فایل ZIP شامل چهار فایل است:

⦁ lua51.dll : کتابخانه مفسر LuaJIT

⦁ luajit.exe : لودر اجرایی برای اسکریپتهای Lua

⦁ userdata.txt : اسکریپت مخرب پنهانشده

⦁ Launcher.bat : اسکریپتی برای اجرای luajit.exe

در حالی که فایلهای اجرایی و DLL بهتنهایی مخرب نیستند، اما فایل batch بهطور خاص برای اجرای luajit.exe طراحی شده است که درنهایت اسکریپت Lua پنهانشده در فایل userdata.txt را اجرا میکند. این اسکریپت پیلود مخرب اصلی است که مسئول آلوده کردن سیستم قربانی است.

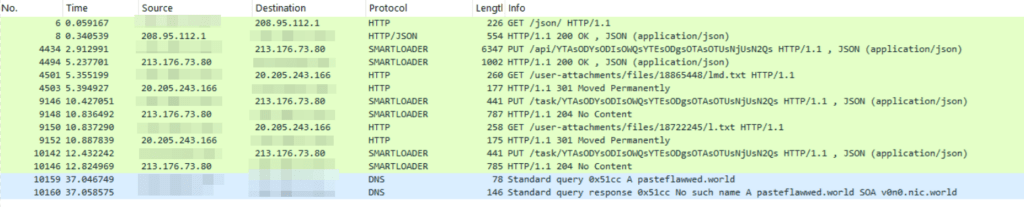

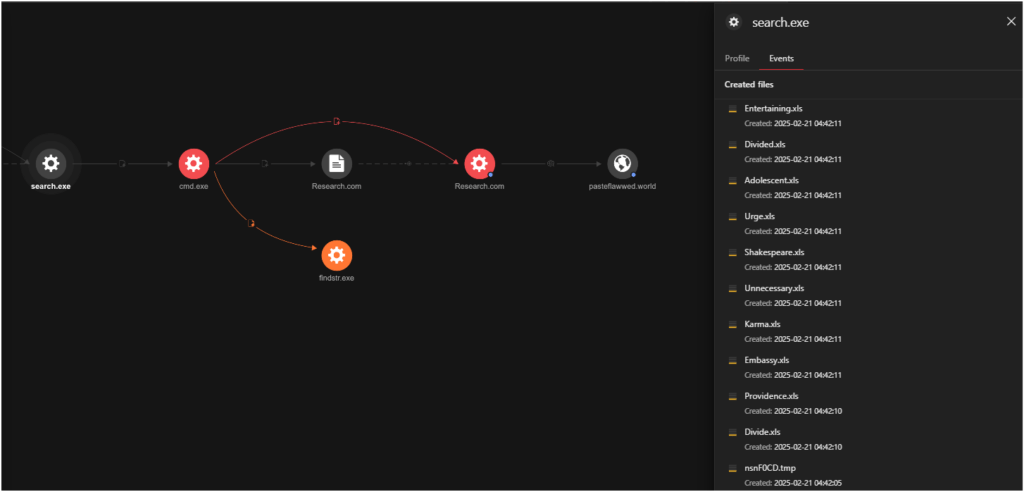

در طول اجرای روتین خود، لودر (SmartLoader) بدافزار LummaStealer را بهعنوان پیلود نهایی ارائه میدهد. این لودر فایلی را از GitHub بازیابی کرده و آن را با نام search.exe ذخیره میکند، که درنهایت LummaStealer را اجرا خواهد کرد. این فایل اجرایی، فایلهای موردنیاز را در سیستم قربانی قرار داده و یک اسکریپت AutoIt رمزگذاریشده را که در فایلهای Excel مخفی شده اجرا میکند. لودر قادر است هنگام بارگذاری پیلود، فایلها را بزرگتر از اندازه واقعی خود نمایش دهد و آنها را به حدود 1 گیگابایت افزایش دهد. در بخش شاخصهای نفوذ(IOC)، هشهای مربوط به فایلهای متنی رمزگذاریشده (l.txt و lmd.txt) نیز وجود دارد که از لینکهای GitHub در عکس زیر دانلود میشوند:

پس از دریافت و اجرای فایلهای دانلود شده، بدافزار مجموعهای از دستورات را اجرا میکند که به ایجاد و اجرای فایلهای اضافی برای آمادهسازی اجرای LummaStealer منجر میشود. برخی از رفتارهای مخرب شامل:

- ایجاد فایلهای مخرب در پوشه %TEMP%

- ترکیب این فایلها در یک اسکریپت batch

- اجرای اسکریپت ترکیبی از طریق دستور زیر:

cmd /c copy /bc..\Entertaining.xls + ..\Divide.xls + ..\Providence.xls + ..\Shakespeare.xls + ..\Adolescent.xls + ..\Divided.xls + ..\Unnecessary.xls + ..\Karma.xls

همچنین این بدافزار برای شناسایی و غیرفعال کردن نرمافزارهای امنیتی از دستورات findstr استفاده میکند. برخی از این دستورات عبارتاند از:

findstr /I "opssvc wrsa"

findstr "AvastUI AVGUI bdservicehost nsWscSvc ekrn SophosHealth"

در ادامه، اسکریپت batch یک فایل دیگر در پوشه %TEMP% با نام “Research.com” ایجاد میکند که در واقع یک مفسر AutoIt تغییرنام یافته است. سپس، قبل از برقراری ارتباط با سرور فرمان و کنترل (C&C)،با استفاده از دستور زیر اقدام به دیباگ مرورگر میکند:

"C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --profile-directory="Default" --remote-debugging-port=9222

سیستم آلوده سپس با یک سرور فرمان و کنترل (C&C) در دامنه “pasteflawwed[.]world” ارتباط برقرار کرده و دادههای سرقتشده را برای مهاجمان ارسال میکند.

پس از آلوده شدن سیستم، Lumma Stealer اطلاعاتی از جمله کیفپولهای ارز دیجیتال، افزونههای احراز هویت دو مرحلهای (2FA)، اطلاعات ورود به سیستم و دادههای شخصی را استخراج کرده و به مهاجمان ارسال میکند. پیشتر، مجرمان سایبری فایلهای مخرب را مستقیماً در GitHub بارگذاری میکردند، اما اکنون با ایجاد مخازن جعلی، شناسایی و حذف این تهدیدات را بسیار دشوارتر کردهاند.

سوءاستفاده از اعتبار GitHub

مهاجمان از اعتبار GitHub بهعنوان یک پلتفرم قابلاعتماد سوءاستفاده کرده و با کمک اتوماسیون هوش مصنوعی، بهصورت گسترده و در مقیاس بالا مخازن جعلی ایجاد میکنند. این روش، شناسایی و مقابله با کمپینهای بدافزاری را پیچیدهتر کرده است.

توصیههای امنیتی

متخصصان امنیت سایبری توصیه میکنند اقدامات زیر برای محافظت در برابر این تهدید انجام شود:

نرمافزارها را فقط از منابع رسمی دانلود کنید و از مخازن مشکوک خودداری کنید.

- اصالت مخازن GitHub را از طریق بررسی تاریخچه کامیتها، فعالیت نویسنده و ساختار مستندات بررسی کنید.

- از آنتیویروسهای قدرتمند برای شناسایی و مسدودسازی تهدیدات استفاده کنید.

- فایلهای دانلودشده را قبل از اجرا تحلیل و بررسی کنید.

- دسترسی به مخازن مخرب شناختهشده را در شبکه مسدود کنید.

- فعالیتهای شبکه را برای شناسایی ارتباطات مشکوک پایش کنید.

- اجرای اسکریپتها و برنامههای غیرمجاز را در سیستمها محدود کنید.

- درباره روشهای مهندسی اجتماعی و ریسکهای دانلود از منابع نامعتبر به کارکنان آموزش دهید.

با توجه به تکامل مداوم تاکتیکهای مجرمان سایبری، تنها یک رویکرد امنیتی پیشگیرانه میتواند به کاهش ریسکها و محافظت از دادههای حساس کمک کند.