هکرها اخیراً با سوءاستفاده از تبلیغات موتورهای جستجو (Malvertising) و تکنیکهای SEO Poisoning، نسخههای جعلی از نصبکنندهی Microsoft Teams را تبلیغ میکنند که پس از نصب، سیستمهای ویندوزی را به بدافزار Oyster آلوده کرده و دروازهی ورود به شبکههای سازمانی را برای مهاجمان باز میکند.

📉 بدافزار Oyster چیست؟

بدافزار Oyster که با نامهای دیگری مانند Broomstick و CleanUpLoader نیز شناخته میشود، اولینبار در اواسط سال ۲۰۲۳ شناسایی شد و از آن زمان تاکنون در چندین کمپین حمله مورد استفاده قرار گرفته است.

این بدافزار یک بکدور (Backdoor) محسوب میشود که به مهاجمان اجازه میدهد:

از راه دور به سیستمهای آلوده دسترسی داشته باشند

فرمانهای دلخواه اجرا کنند

بدافزارها و ابزارهای اضافی را روی سیستم نصب کنند

و فایلها را منتقل یا استخراج کنند

اویستر معمولاً از طریق تبلیغات آلوده که وانمود میکنند نرمافزارهای معروفی مانند PuTTY یا WinSCP هستند، پخش میشود. حتی گروههای باجافزار مانند Rhysida نیز از این بدافزار برای نفوذ به شبکههای سازمانی استفاده کردهاند.

🎭 کمپین جدید: نصبکننده جعلی Teams

در جدیدترین کمپین که توسط تیم امنیتی Blackpoint SOC شناسایی شده، مهاجمان سایبری با ایجاد وبسایتهای تقلبی و تبلیغات هدفمند، کاربران را هنگام جستجوی عباراتی مانند “Teams download” در موتورهای جستجو فریب میدهند تا نسخهی آلودهای از Microsoft Teams را دانلود کنند.

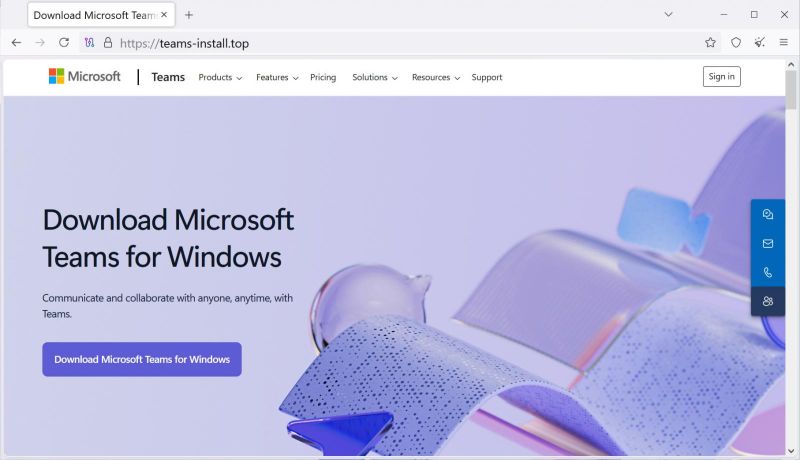

🔗 برای مثال، کاربران هنگام جستجو در Bing با سایتی به آدرسteams-install[.]top

روبهرو میشوند که ظاهر و رابط کاربریاش کاملاً شبیه صفحهی رسمی دانلود Teams است.

📁 در این صفحه، فایل نصبی با نام “MSTeamsSetup.exe” ارائه میشود — دقیقاً همان نامی که مایکروسافت برای فایل اصلی خود استفاده میکند — اما در واقع این فایل آلوده به بدافزار Oyster است.

🧪 جزئیات فنی آلودگی

فایل جعلی با گواهیهای دیجیتال از شرکتهای «4th State Oy» و «NRM NETWORK RISK MANAGEMENT INC» امضا شده تا معتبر بهنظر برسد.

پس از اجرای فایل، یک DLL مخرب به نام

CaptureService.dllدر مسیر%APPDATA%\Roaming

قرار میگیرد.برای ماندگاری در سیستم (Persistence)، بدافزار یک وظیفه زمانبندیشده (Scheduled Task) با نام “CaptureService” ایجاد میکند که هر ۱۱ دقیقه یکبار DLL را اجرا کرده و حتی پس از ریاستارت سیستم نیز فعال میماند.

📌 این روش شباهت زیادی به کمپینهای قبلی دارد که نسخههای جعلی Google Chrome و Teams را با هدف نصب Oyster توزیع میکردند و نشان میدهد که سوءاستفاده از سئو و تبلیغات آلوده هنوز یکی از تاکتیکهای اصلی برای نفوذ به شبکههای سازمانی است.

🛡️ توصیههای امنیتی

تیم Blackpoint در گزارش خود هشدار میدهد:

«این کمپین بار دیگر نشان میدهد که مهاجمان چگونه از اعتماد کاربران به نتایج جستجو و برندهای معتبر سوءاستفاده میکنند تا بدافزارهای خود را با ظاهری قانونی توزیع کنند.»

✅ مدیران IT و مسئولان امنیتی باید:

نرمافزارها را تنها از دامنههای رسمی و معتبر دانلود کنند.

از کلیک روی تبلیغات موتورهای جستجو خودداری کنند.

و همیشه هشدارهای امنیتی آنتیویروس و EDR را جدی بگیرند.

📌 نتیجهگیری

کمپین جدید نصبکنندههای جعلی Microsoft Teams نشان میدهد که مهاجمان با ترکیب تبلیغات مخرب و مهندسی اجتماعی مبتنی بر برندهای معتبر، همچنان بهدنبال دسترسی اولیه به شبکههای سازمانی هستند.

با توجه به اینکه حسابهای ادمین و سرورها اهداف بسیار ارزشمندی برای مهاجمان محسوب میشوند، افزایش آگاهی امنیتی و دقت در دانلود نرمافزارها میتواند از بروز خسارتهای سنگین جلوگیری کند.