پژوهشگران امنیت سایبری نسبت به یک کمپین فعال هشدار دادهاند که گیمرها و سرمایهگذاران ارزهای دیجیتال را با سوءاستفاده از پروژههای متنباز جعلی در GitHub هدف قرار داده است.

این حمله که شامل صدها ریپازیتوری GitHub است، توسط شرکت Kaspersky با نام GitVenom شناخته شده است.

پژوهشگران این شرکت روسی اعلام کرده اند که پروژههای آلوده شامل یک ابزار خودکار برای مدیریت حسابهای اینستاگرام، یک ربات تلگرام برای کنترل از راه دور کیف پولهای بیتکوین و یک ابزار کرک بازی Valorant هستند.

این شرکت در ادامه اعلام کرد، تمام این ابزار های اعلامشده جعلی بوده اند و مجرمان سایبری از طریق آنها اطلاعات شخصی و بانکی کاربران را سرقت کرده و آدرس کیف پولهای رمزارزی ذخیرهشده در کلیپبورد را ربوده اند.

این فعالیت مخرب تاکنون منجر به سرقت 5 بیتکوین (معادل 456,600 دلار در زمان نگارش این خبر) شده است. به نظر میرسد این کمپین حداقل دو سال است که در حال اجرا بوده و برخی از این پروژههای جعلی در همین بازه زمانی منتشر شدهاند. بر اساس آمار، بیشتر آلودگیها در کشورهای روسیه، برزیل و ترکیه ثبت شده است.

نحوه عملکرد GitVenom

پروژههای جعلی مورد استفاده در این حمله با زبانهای مختلفی مانند Python، JavaScript، C++، C و C# نوشته شدهاند؛ اما صرفنظر از زبان برنامهنویسی، هدف نهایی این پروژهها یکسان بوده است: اجرای یک پیلود مخرب جاسازی شده که مولفه های اضافی را از یک مخزن GitHub تحت کنترل مهاجمان دانلود و اجرا میکند.

اجزای بدافزار GitVenom

یکی از مهمترین ماژولهای این بدافزار یک رباینده اطلاعات مبتنی بر Node.js است که موارد زیر را جمعآوری میکند:

- رمزهای عبور ذخیرهشده

- اطلاعات حسابهای بانکی

- اطلاعات ورود به حساب ذخیرهشده در مرورگرها

- دادههای کیف پولهای رمزارزی

- تاریخچه وبگردی کاربران

این اطلاعات بهصورت یک فایل .7z فشرده شده و از طریق تلگرام برای مهاجمان ارسال میشود.

پروژههای مخرب GitHub همچنین ابزارهای دیگری را دانلود میکنند، از جمله:

- ابزار های مدیریتی از راه دور مانند AsyncRAT و QuasarRAT برای کنترل سیستمهای آلوده

- بدافزار کلیپر، نوعی بدافزار مسمومیت آدرس که آدرسهای کیف پول رمزارزی کپیشده در کلیپبورد را با آدرس کیف پول متعلق به مهاجمان جایگزین میکند تا داراییهای دیجیتال قربانیان را به حساب خود منتقل کنند.

افزایش تهدیدات ناشی از پروژههای جعلی در GitHub

پژوهشگر جورجی کوچرین از شرکت Kaspersky هشدار داد که مهاجمان، حملات با استفاده از ابزار های جعلی برای فریب قربانیان را در آینده نیز ادامه خواهند داد، زیرا پلتفرم هایی مانند GitHub توسط میلیون های توسعه دهنده در سراسر جهان استفاده می شود.

بنابراین این پژوهشگر توصیه می کند کدهای شخص ثالث باید با دقت بسیار بالایی مدیریت شوند. قبل از اجرای هرگونه کد یا ادغام آن با پروژههای موجود، باید بررسی کاملی روی عملکرد آن انجام شود.

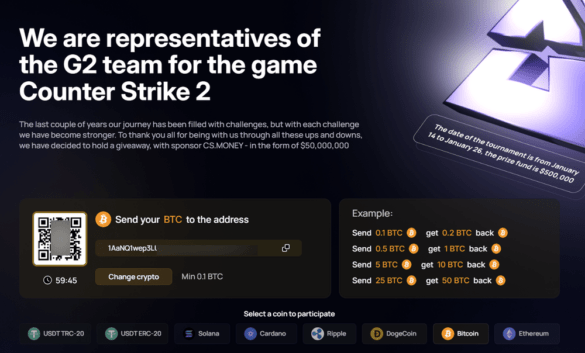

این حمله در حالی رخ داده که پژوهشگران Bitdefender نیز هشدار دادهاند که کلاهبرداران در حال سوءاستفاده از مسابقات بزرگ ورزشهای الکترونیکی (e-Sports) مانند IEM Katowice 2025 و PGL Cluj-Napoca 2025 برای فریب بازیکنان Counter-Strike 2 (CS2) هستند.

به گفته این شرکت امنیتی رومانیایی، مجرمان سایبری با هک حسابهای یوتیوب و جعل هویت بازیکنان معروفی مانند s1mple،NiKo و donk طرفداران را به شرکت در قرعهکشیهای جعلی اسکین بازی CS2 ترغیب کردهاند. این کلاهبرداریها منجر به سرقت حسابهای Steam، ارزهای دیجیتال و آیتمهای ارزشمند درون بازی شده است.

نمونه ای از اسکین های جعلی در بازی CS2