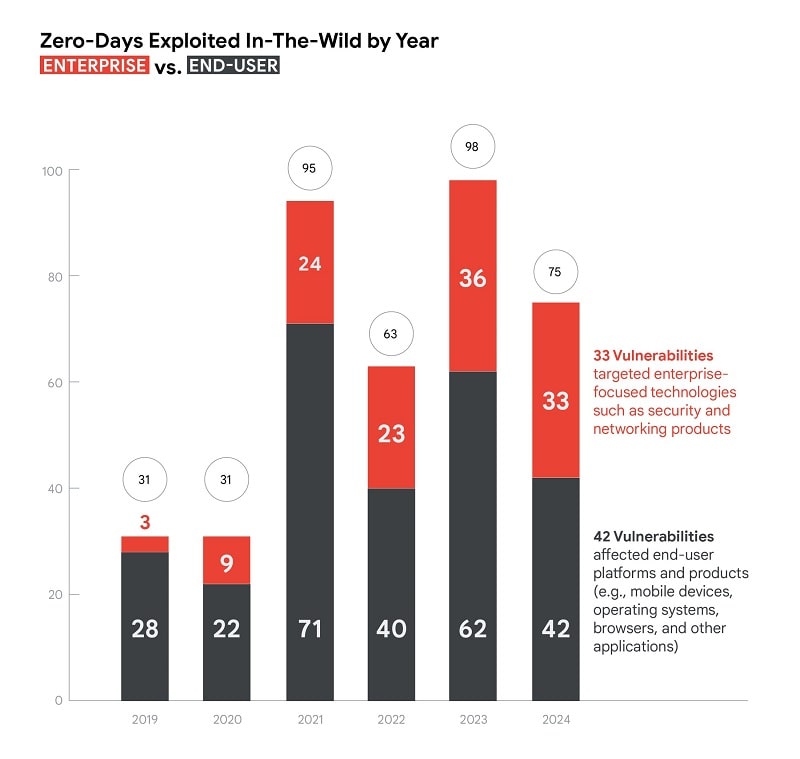

بر اساس گزارش گوگل، در سال ۲۰۲۴ تعداد ۷۵ آسیبپذیری روز صفر در محیط واقعی مورد سوءاستفاده قرار گرفته است. این رقم نسبت به ۹۸ مورد در سال ۲۰۲۳ کاهش، اما نسبت به ۶۳ مورد در سال ۲۰۲۲ افزایش نشان میدهد.

سوءاستفاده از آسیبپذیریهای روز صفر در مرورگرها و دستگاههای موبایل بهطور قابلتوجهی کاهش یافته است؛ اکسپلویت در مرورگرها یکسوم و در دستگاههای موبایل نصف سال گذشته بوده است. با این حال، زنجیرههای اکسپلویت متشکل از چندین آسیبپذیری روز صفر، در حدود ۹۰ درصد موارد برای هدفگیری دستگاههای موبایل استفاده شدهاند.

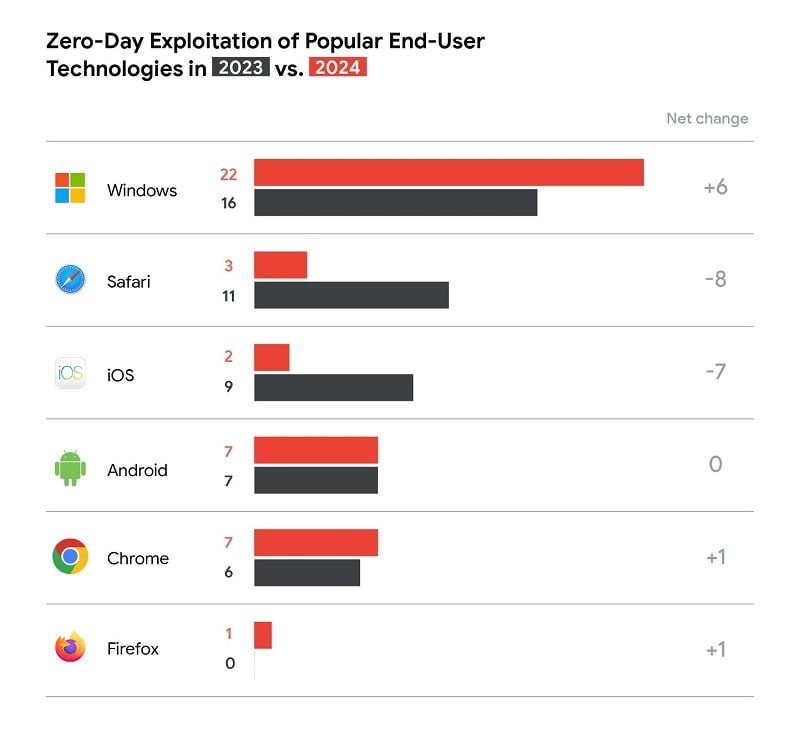

در میان سیستمعاملها و نرمافزارها، Microsoft Windows با ۲۲ مورد بیشترین آسیبپذیری روز صفر را داشته است. Android و Chrome هر یک ۷ مورد، Safari ۳ مورد، iOS 2 مورد و Firefox ۱ مورد نقص روز صفر داشتهاند. در Android، سه مورد از این نقصها در مؤلفههای شخص ثالث شناسایی شدهاند.

از ۷۵ آسیبپذیری، ۴۴ درصد محصولات سازمانی، بهویژه ابزارها و تجهیزات امنیتی شرکتهایی مانند Ivanti، Palo Alto Networks، و Cisco مورد هدف قرار گرفتهاند. این ابزارها بهدلیل اتصال سیستمها با سطوح دسترسی بالا، اهداف ارزشمندی برای مهاجمان سایبری هستند که بهدنبال نفوذ سریع به شبکههای سازمانیاند.

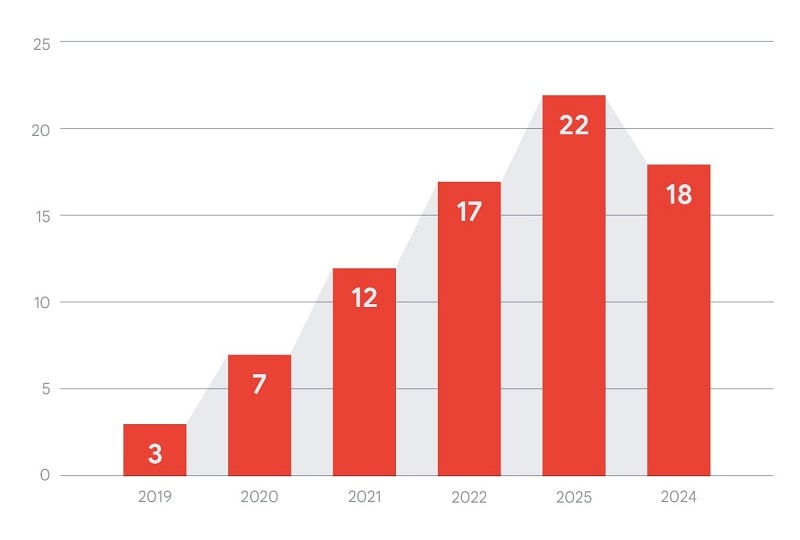

در سال ۲۰۲۴، تعداد ۱۸ شرکت تأمینکننده محصولات سازمانی تحت تأثیر آسیبپذیریهای روز صفر قرار گرفتند، در حالی که این رقم در سالهای ۲۰۲۱، ۲۰۲۲، و ۲۰۲۳ بهترتیب ۱۲، ۱۷ و ۲۲ مورد بود. شرکتها با بیشترین نقص شامل Microsoft (۲۶ مورد)، Google (۱۱ مورد)، Ivanti (۷ مورد) و Apple (۵ مورد) بودهاند.

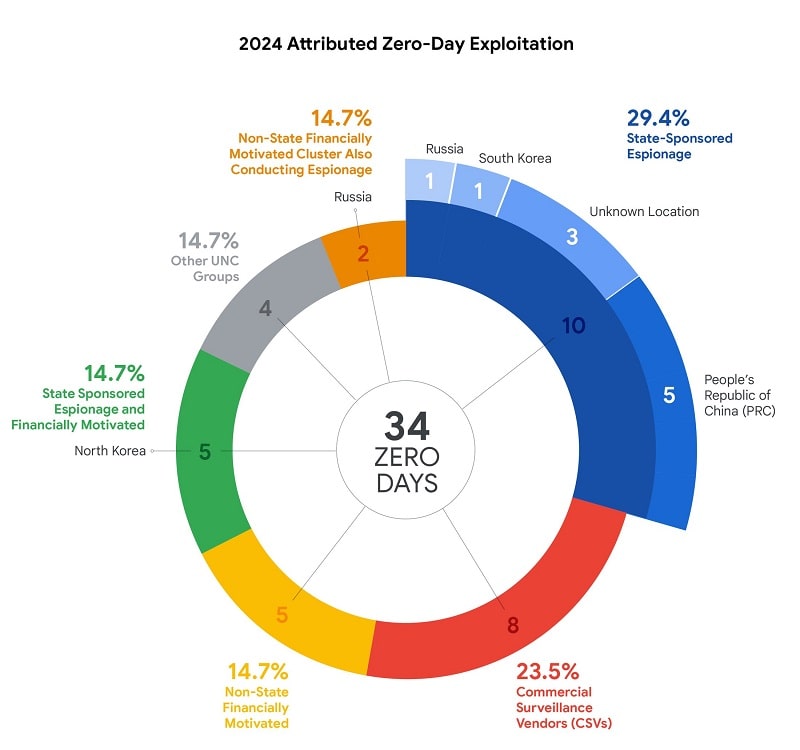

گوگل که آسیبپذیری روز صفر را آسیبپذیریهایی تعریف میکند که پیش از انتشار پچ، در محیط واقعی مورد سوءاستفاده قرار میگیرند، اعلام کرد که جاسوسی سایبری دولتی همچنان اصلیترین انگیزه در پس سوءاستفاده از بخش قابلتوجهی از این نقصها است.

جاسوسی سایبری دولتی، بهویژه از سوی چین (۵ مورد)، روسیه (۱ مورد) و کره جنوبی (۱ مورد)، اصلیترین انگیزه برای سوءاستفاده از ۳۴ مورد از این ۷۵ آسیبپذیری بوده است. سایر انگیزهها شامل فعالیت فروشندگان تجاری نظارتی (۸ مورد)، گروههای غیردولتی با انگیزه مالی (۵ مورد)، گروههای جاسوسی و مالی کره شمالی (۵ مورد) و گروههای غیردولتی روسی با انگیزه مالی و جاسوسی (۲ مورد) بودهاند. نمونههایی از این نقصها شامل CVE-2023-46805، CVE-2024-21887 و CVE-2024-9680 هستند.

نمونه اکسپلویتهای فعال

در نوامبر ۲۰۲۴، گوگل حملهای را شناسایی کرد که از کد جاوااسکریپت مخرب در وبسایت آکادمی دیپلماتیک اوکراین استفاده کرده و با سوءاستفاده از CVE-2024-44308، کد دلخواه اجرا میکرد. این حمله با CVE-2024-44309 (نقص مدیریت کوکی در WebKit) ترکیب شد تا حمله XSS انجام داده و کوکیهای کاربران را برای دسترسی غیرمجاز به login.microsoftonline.com جمعآوری کند.

گوگل همچنین زنجیره اکسپلویتی را در مرورگرهای Firefox و Tor کشف کرد که از CVE-2024-9680 و CVE-2024-49039 برای خروج از محیط sandbox و اجرای کد با دسترسی بالا استفاده میکرد. این زنجیره، که به گروه RomCom (معروف به CIGAR یا Storm-0978) نسبت داده شده، امکان نصب بدافزار RomCom RAT را فراهم میکند. گروه RomCom و گروه دیگری، از وبسایت خبری ارز دیجیتال بهعنوان watering hole استفاده کردهاند تا بازدیدکنندگان را به دامنهای تحت کنترل مهاجم هدایت کرده و زنجیره اکسپلویت را اجرا کنند.

سخن پایانی

به گفته تحلیلگر GTIG، اکسپلویت روز صفر همچنان با روندی آهسته اما پیوسته در حال افزایش است. با این حال، نشانههایی از موفقیت تلاشهای شرکتها برای مقابله با این تهدید دیده میشود. اگرچه سوءاستفاده از محصولات پراستفاده و محبوب کاهش یافته، تمرکز مهاجمان به محصولات سازمانی افزایش یافته است. تقویت اقدامات امنیتی پیشگیرانه توسط تأمینکنندگان برای مقابله با این تهدیدات ضروری است.