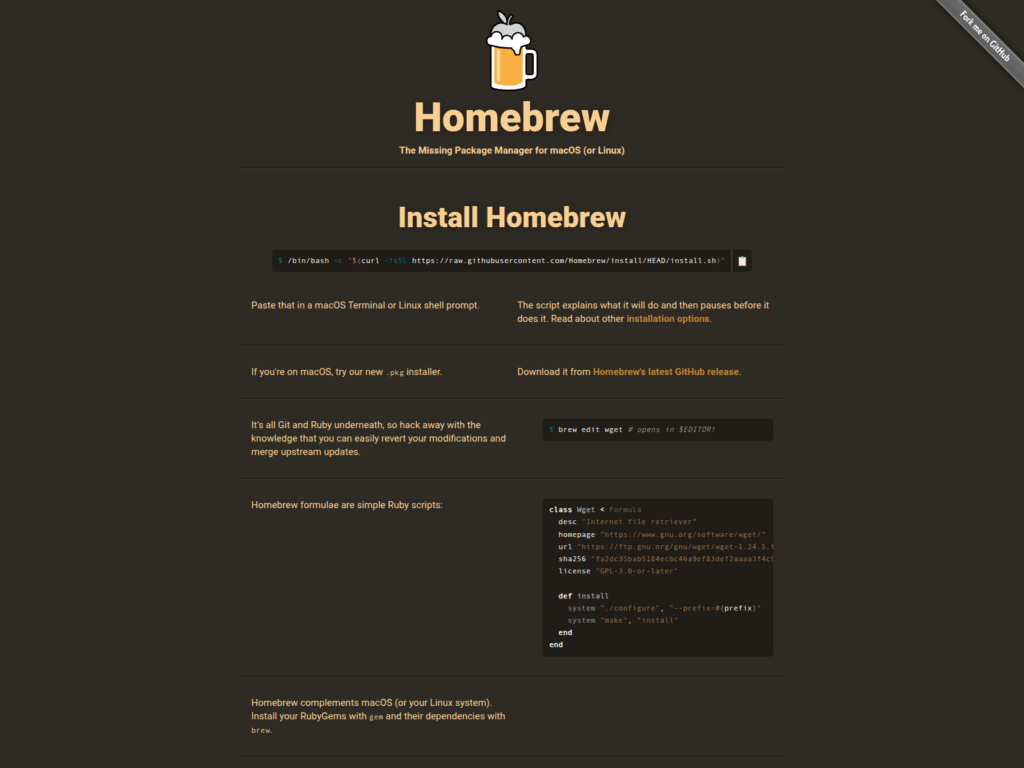

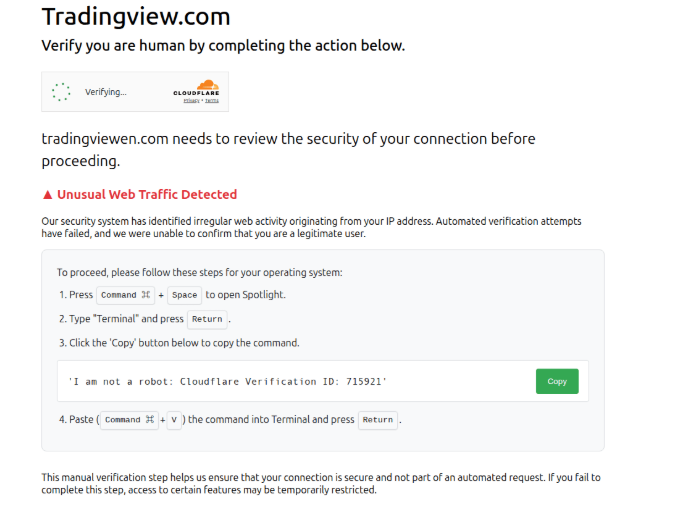

در کمپینی جدید که از طریق تبلیغات گوگل و صفحات جعلی کاربران macOS (بهویژه توسعهدهندگان) را هدف قرار میدهد؛ صفحات جعلی که خود را بهعنوان Homebrew، LogMeIn یا TradingView جا میزنند، با دستورالعملهایی که کاربر را تشویق به اجرای فرمان در Terminal میکنند. در نتیجه دستگاهها با بدافزارهای سرقتکنندهٔ اطلاعات مانند AMOS (Atomic macOS Stealer) و Odyssey آلوده میشوند. کارشناسان هشدار میدهند که از کپی/پیست دستورات ناشناس در Terminal جداً خودداری کنید.

شرح حمله — کلیت ماجرا

پژوهشگران در شرکت Hunt.io و BleepingComputer کشف کردند که مهاجمان بیش از ۸۵ دامنهٔ جعلی ساختهاند که شبیه وبسایتهای رسمی Homebrew، LogMeIn و TradingView بهنظر میرسند. برخی از این دامنهها حتی از طریق Google Ads به نتایج جستوجو هدایت شدهاند تا بیشتر در معرض دید قرار بگیرند و کاربران معمولاً تصور میکنند دارند از سایت مرجع دانلود میکنند.

درگاههای دانلود جعلی، کاربران را ترغیب میکنند یک فرمان curl یا مشابه را کپی کنند و در Terminal اجرا نمایند. این همان تاکتیک ClickFix است: نمایش یک مرحلهٔ «تأیید امنیتی» یا «نسخهٔ جدید» که کاربر را به اجرای یک دستور فریب میدهد.

| http://homebrewclubs.org/ | https://sites-phantom.com/ |

| http://homebrewfaq.org/ | https://tradingviewen.com/ |

| http://homebrewlub.us/ | https://tradingvieweu.com/ |

| http://homebrewonline.org/ | https://www.homebrewclubs.org/ |

| http://homebrewupdate.org/ | https://www.homebrewfaq.org/ |

| http://sites-phantom.com/ | https://www.homebrewfaq.us/ |

| http://tradingviewen.com/ | https://www.homebrewonline.org/ |

| http://tradingvieweu.com/ | https://www.homebrewupdate.org/ |

| http://www.homebrewfaq.us/ | https://www.tradingvieweu.com/ |

| http://www.homebrewonline.org/ | https://filmoraus.com/ |

| http://www.tradingviewen.com/ | https://homebrewfaq.org/ |

| https://filmoraus.com/ | https://homebrewfaq.us/ |

| https://homebrewfaq.org/ | https://homebrewlub.us/ |

حمله از طریق تبلیغات گوگل چطور کار میکند؟ — زنجیرهٔ حمله

کاربر لینک یا تبلیغ را در Google میبیند و وارد سایت جعلی میشود.

سایت صفحهٔ دانلودی شبیه به صفحهٔ رسمی نشان میدهد و از کاربر میخواهد یک فرمان را در Terminal کپی کند (مثلاً

curl … | bashیا یک دستور base64 که بهinstall.shاشاره میکند).با اجرای فرمان، فایل

install.shدانلود و اجرا شده و یک باینری payload روی سیستم قرار میگیرد.payload ابتدا بررسی میکند که آیا در ماشین مجازی یا محیط تحلیل قرار دارد یا خیر؛ در صورت عبور از کنترلها، از

sudoبرای اجرای دستورات با امتیازات ریشه (root) استفاده میکند.سپس با خاموشکردن یا دستکاری سرویسهای سیستمی (برای مثال، kill کردن daemonهای آپدیت OneDrive) و تعامل با XPC services، فعالیت مخرب را با پروسسهای قانونی همپوشانی میدهد و بدافزار سرقتکنندهٔ اطلاعات را فعال میسازد.

دادههای جمعآوریشده (رمزهای ذخیرهشده، کوکیها، دادههای Keychain و افزونههای کیفپول رمزارز) به سرورهای مهاجم (C2) ارسال میشود.

چه بدافزارهایی انتقال داده میشوند؟ (AMOS و Odyssey)

AMOS (Atomic macOS Stealer): بدافزاری شناختهشده و عرضهشده بهصورت MaaS (Malware-as-a-Service) با پلنهای اشتراکی (قیمتها گزارش شده). AMOS قابلیت سرقت گستردهٔ اطلاعات از مرورگرها، Keychain، افزونههای کیفپول رمزارز و فایلهای شخصی را دارد و اخیراً یک backdoor هم به آن اضافه شده تا دسترسی طولانیمدت فراهم کند.

Odyssey Stealer: خانوادهای جدیدتر که از Poseidon/AMOS منشعب شده؛ هدفش را شامل کروم، فایرفاکس و سافاری، بیش از صد افزونهٔ کیفپول رمزارز، و Keychain میداند؛ دادهها را بصورت ZIP استخراج و به C2 میفرستد.

نشانهها و رفتارهای قابلتشخیص

صفحهٔ دانلودی که در نتایج Google Ads یا سرچ ظاهر میشود اما URL آن با دامنهٔ رسمی مطابقت ندارد (دامنههای فیک مانند

homebrewfaq.org,tradingvieweu.com,sites-phantom.comو غیره).سایت از کاربر میخواهد یک فرمان

curlیا base64 را در Terminal کپی/پیست کند.اجرای

install.shکه فایل باینری را دانلود کرده و Gatekeeper یا quarantine flags را دور میزند.فرآیندهایی که درخواست

sudoمیدهند یا سرویسهای سیستمی را ناگهانی متوقف/دستکاری میکنند.ترافیک خروجی مشکوک از دستگاه به دامنهها یا آیپیهای ناشناس پس از اجرای فرمان.

پیامدهای امنیتی

سرقت حسابهای کاربری، دسترسی به خدمات ابری و مالی، و برداشت از کیفپولهای رمزارز.

در محیطهای سازمانی، دستگاه آلوده میتواند نقطهٔ شروع حرکت جانبی (lateral movement) و سرقت گستردهتر شود.

استفاده از Google Ads برای ترویج دامنههای مخرب نشان میدهد که مهاجمان در سرمایهگذاری و مهندسی اجتماعی جدی هستند.

توصیههای عملی (برای کاربران و توسعهدهندگان macOS)

هیچگاه دستوری را که از ویدیو، تبلیغ یا صفحهٔ ناشناس در اینترنت پیدا کردهاید، در Terminal کپی و اجرا نکنید.

از وبسایتهای رسمی و مستندات مرجع (مثلاً brew.sh برای Homebrew) استفاده کنید؛ آدرس را دقیقاً چک کنید.

Gatekeeper و System Integrity Protection را فعال نگه دارید و قبل از اجرای هر باینری، آن را با آنتیویروس/EDR اسکن کنید.

از اجرای

curl | bashیا دستورات مشابه خودداری کنید؛ در صورت ضرورت ابتدا فایل را دانلود کرده و محتوا را بررسی کنید.برای احراز اجراهای ناخواسته، از حسابهای با امتیاز محدود (non-admin) استفاده کنید و هنگام درخواست

sudoاحتیاط کنید.کلیدواژهها و توکنهای حساس را در Keychain مدیریت کنید و دسترسیها را محدود نمایید.

سازمانها: سیاستهای کنترل اجرا (Application Control) و مانیتورینگ رفتار endpoint را پیادهسازی کنید؛ برای macOS از راهکارهای EDR و XPC monitoring بهره ببرید.

در صورت شک به آلودهبودن: دستگاه را آفلاین کنید، اسکن کامل انجام دهید و در صورت نیاز از بکاپهای معتبر بازیابی کنید.

نتیجهگیری

حملات اخیر نشان میدهد که مهاجمان از ترکیب malvertising (تبلیغات مخرب) و مهندسی اجتماعی ClickFix برای هدفگیری توسعهدهندگان و کاربران macOS استفاده میکنند. سرمایهگذاری در ابزارهای تشخیص رفتاری، آموزش کاربران و پرهیز از اجرای دستورات ناشناس در Terminal سادهترین و مؤثرترین گامها برای کاهش ریسک هستند.