پژوهشگر امنیتی BruteCat گزارش داده است که یک آسیبپذیری در سیستم بازیابی نام کاربری گوگل امکان اجرای حمله بروتفورس برای پیدا کردن شماره تلفنهای بازیابی مرتبط با حسابهای کاربری و افشای اطلاعات کاربران گوگل را فراهم میساخت. این حمله با دانستن نام کاربری و بخشی از شماره تلفن قابلاجرا بود. این نقص خطر حملات فیشینگ و تعویض سیمکارت را به شدت افزایش میداد.

جزئیات فنی آسیبپذیری در خصوص افشای اطلاعات کاربران گوگل

این آسیبپذیری در نسخه بدون JavaScript فرم بازیابی نام کاربری گوگل، که اکنون منسوخ شده است، وجود داشت و فاقد حفاظتهای مدرن ضدسوءاستفاده بود. BruteCat، که پیشتر در فوریه ۲۰۲۵ نشت آدرسهای ایمیل خصوصی حسابهای YouTube را نشان داده بود، اعلام کرد که این حمله شماره تلفن تنظیمشده برای بازیابی حساب گوگل را استخراج میکند، که در اکثر موارد همان شماره تلفن اصلی کاربر است.

روش حمله

BruteCat کشف کرد که فرم بازیابی نام کاربری بدون JavaScript همچنان فعال است و امکان استعلام وجود شماره تلفن مرتبط با حساب گوگل را بر اساس نام کاربری (مانند «جان اسمیت») از طریق دو درخواست POST فراهم میکند. این فرم محدودیتهای ساده نرخ درخواست را داشت که پژوهشگر با استفاده از تغییر آدرسهای IPv6 و تولید تریلیونها آدرس منبع منحصربهفرد از زیرشبکههای /64، این محدودیتها را دور زد.

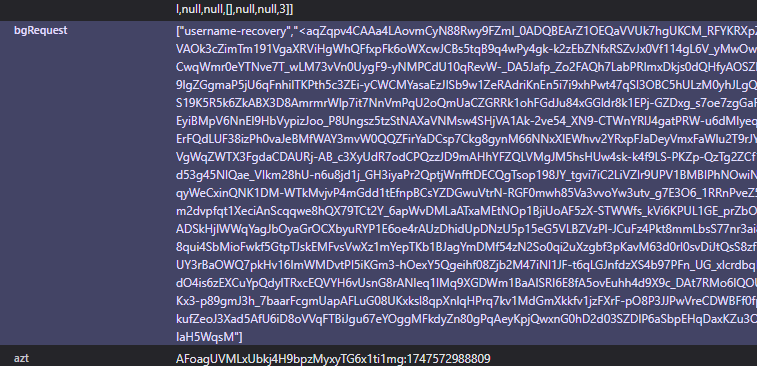

CAPTCHAهایی که در بسیاری از درخواستها نمایش داده میشدند، با جایگزینی پارامتر bgresponse=js_disabled با توکن معتبر BotGuard از فرم فعالشده با JavaScript دور زده شدند.

BruteCat ابزاری به نام gpb توسعه داد که با استفاده از فرمتهای خاص کشوری، محدودههای شمارهها را پیمایش کرده و نتایج نادرست را فیلتر میکند. این ابزار از کتابخانه libphonenumber گوگل برای تولید فرمتهای معتبر شماره، پایگاه دادهای از پیششمارههای کشورها برای شناسایی فرمتهای منطقهای و اسکریپتی برای تولید توکنهای BotGuard از طریق Chrome بدون رابط کاربری(headless) استفاده میکرد.

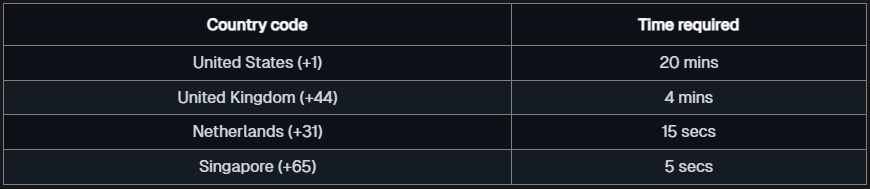

با نرخ بروتفورس ۴۰,۰۰۰ درخواست در ثانیه، استخراج شمارههای ایالات متحده حدود ۲۰ دقیقه، بریتانیا ۴ دقیقه و هلند کمتر از ۱۵ ثانیه زمان میبرد.

برای شروع حمله، آدرس ایمیل هدف موردنیاز بود؛ اما گوگل از سال گذشته این اطلاعات را مخفی کرده است. BruteCat کشف کرد که با ایجاد یک سند در Looker Studio و انتقال مالکیت به آدرس جیمیل هدف، نام کاربری هدف در داشبورد Looker Studio ایجادکننده سند، بدون نیاز به تعامل با هدف، ظاهر میشود.

با داشتن آدرس ایمیل، مهاجم میتوانست استعلامهای مکرر برای شناسایی تمام شمارههای مرتبط با نام کاربری انجام دهد. برای محدود کردن نتایج، از بخشی از شماره تلفن هدف استفاده میشد که از طریق فرآیند بازیابی حساب گوگل، که دو رقم از شماره بازیابی را نمایش میداد، به دست میآمد. BruteCat افزود که این زمان با استفاده از سرنخهای شماره تلفن از جریانهای بازنشانی رمز عبور سرویسهایی مانند PayPal، که ارقام بیشتری (مانند +14•••••1779) ارائه میدهند، بهطور قابلتوجهی کاهش مییابد.

رفع آسیبپذیری

BruteCat یافتههای خود را در ۱۴ آوریل ۲۰۲۵ از طریق برنامه پاداش آسیبپذیری (VRP) گوگل گزارش داد. گوگل ابتدا خطر اکسپلویت را پایین ارزیابی کرد؛ اما در ۲۲ می ۲۰۲۵، شدت مسئله را به «متوسط» ارتقا داد، اقدامات موقت اعمال کرد و پاداشی ۵,۰۰۰ دلاری به پژوهشگر پرداخت نمود. در ۶ ژوئن ۲۰۲۵، گوگل تأیید کرد که اندپوینت بازیابی بدون JavaScript را کاملا منسوخ کرده است. این بردار حمله دیگر قابلاکسپلویت نیست؛ اما مشخص نیست که آیا پیشتر بهصورت مخرب مورد استفاده قرار گرفته است.