پژوهشگران امنیت سایبری کمپین بدافزاری پیچیدهای را به نام بدافزار GPUGate شناسایی کردهاند که از تبلیغات پولی گوگل (Google Ads) و کامیتهای جعلی در گیتهاب برای فریب کاربران و آلودهسازی سیستمها استفاده میکند. این حمله عمدتاً شرکتهای فناوری اطلاعات و توسعه نرمافزار در اروپای غربی را هدف قرار داده است.

🚨 روش حمله بدافزار GPUGate

مهاجمان با سوءاستفاده از تبلیغات جستجو، کاربرانی را که به دنبال ابزارهای محبوبی مثل GitHub Desktop هستند، به دام میاندازند.

در ظاهر، لینکها به گیتهاب معتبر اشاره دارند، اما URLها دستکاری شدهاند تا کاربر را به دامنه مخربی مانند gitpage[.]app هدایت کنند.

فایل اولیه آلوده، یک نصبکننده مایکروسافت (MSI) با حجم 128 مگابایت است که به دلیل حجم بالا، از بیشتر سندباکسهای امنیتی فرار میکند.

🖥️ تکنیک بدافزار GPUGate

یکی از نوآوریهای این کمپین، استفاده از GPU برای رمزگشایی بدافزار است:

اگر سیستم فاقد GPU واقعی یا در محیطهای مجازی باشد، بدافزار رمزگشایی نمیشود.

این روش باعث میشود بدافزار از تحلیل در محیطهای آزمایشگاهی و سندباکسها فرار کند.

بدافزار حتی بررسی میکند که نام دستگاه GPU کمتر از ۱۰ کاراکتر نباشد تا اجرای کد متوقف شود.

⚡ زنجیره حمله

اجرای یک اسکریپت Visual Basic → اجرای PowerShell با سطح دسترسی مدیر.

ایجاد استثنا در Microsoft Defender و افزودن وظایف زمانبندیشده برای پایداری.

بارگذاری و اجرای فایلهای آلوده از یک آرشیو ZIP دانلودشده.

در نهایت: سرقت اطلاعات، نصب بدافزارهای ثانویه و دور زدن سیستمهای امنیتی.

🌐 نشانههای فنی و ارتباطات

بررسیها نشان میدهد که در اسکریپت PowerShell یادداشتهایی به زبان روسی وجود دارد، که بیانگر تسلط زبانی مهاجمان است.

دامنههای مورد استفاده بهعنوان زیرساخت برای بدافزار Atomic macOS Stealer (AMOS) نیز عمل کردهاند، که نشاندهنده یک رویکرد چندسکویی است.

🔑 اهمیت این حمله

به گفته محققان Arctic Wolf:

«مهاجمان با سوءاستفاده از ساختار کامیت گیتهاب و تبلیغات گوگل میتوانند مخازن نرمافزاری جعلی بسازند، کاربران را فریب دهند و بدافزار را بدون جلب توجه منتقل کنند.»

📌 حملات مرتبط

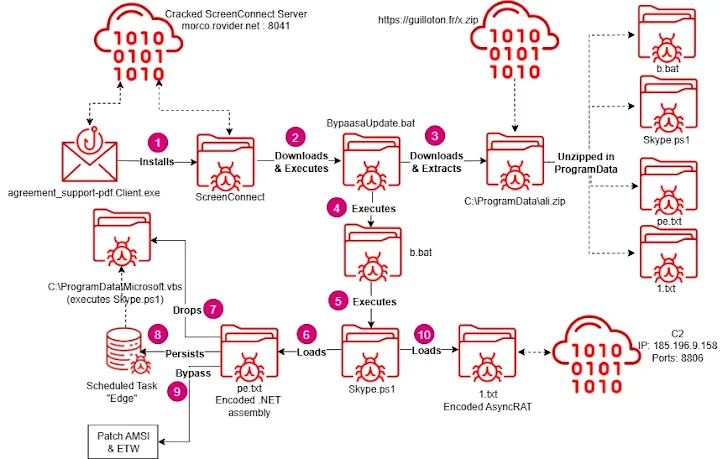

این کشف همزمان است با گزارش Acronis درباره کمپین جدیدی که از نسخه آلوده ConnectWise ScreenConnect برای انتشار بدافزارهایی مثل AsyncRAT، PureHVNC RAT و یک RAT اختصاصی مبتنی بر PowerShell استفاده میکند.

این بدافزار سفارشی از طریق فایل جاوااسکریپت بارگذاری شده و قابلیتهایی مثل:

اجرای برنامهها

دانلود و اجرای فایلها

ایجاد پایداری ساده

را در اختیار مهاجمان قرار میدهد.