Egidio Romano گزارش داد که دو آسیبپذیری بحرانی در نرمافزار انجمن متنباز vBulletin، با شناسههای CVE-2025-48827 و CVE-2025-48828، کشف شدهاند که یکی از آنها بهصورت فعال در اینترنت اکسپلویت میشود. این نقصها با امتیازات CVSS v3 به ترتیب 10.0 و 9.0، شامل فراخوانی متد در API و اجرای کد از راه دور (RCE) از طریق سوءاستفاده از موتور قالب vBulletin هستند.

نسخههای آسیبپذیر شامل vBulletin از 5.0.0 تا 5.7.5 و از 6.0.0 تا 6.0.3 میشوند، به شرطی که روی PHP نسخه 8.1 یا بالاتر اجرا شوند. این آسیبپذیریها احتمالا در سال گذشته با انتشار Patch Level 1 برای سری 6.* و Patch Level 3 برای نسخه 5.7.5 رفع شدهاند؛ اما بسیاری از وبسایتها بهدلیل عدم بهروزرسانی همچنان در معرض خطر هستند.

انتشار PoC عمومی

Egidio Romano در ۲۳ می ۲۰۲۵ این آسیبپذیریها را کشف و در وبلاگی نحوه اکسپلویت آنها را شرح داد. این نقصها ناشی از استفاده نادرست از Reflection API در PHP است که با تغییرات رفتار این API در نسخه 8.1 به بعد، امکان فراخوانی متدهای محافظتشده بدون نیاز به تغییر سطح دسترسی را فراهم میکند.

زنجیره حمله از طریق فراخوانی متدهای محافظتشده با URLهای خاص و سوءاستفاده از ساختارهای شرطی در قالبهای vBulletin عمل میکند. مهاجمان با تزریق کد قالبسازی ساختگی از طریق متد replaceAdTemplate، فیلترهای توابع ناامن را دور زده و با فراخوانی تابع از طریق متغیر در PHP، کد دلخواه را اجرا میکنند. این حمله بدون نیاز به احراز هویت، دسترسی شل معادل کاربر سرویسدهنده وب (مانند www-data در لینوکس) را به مهاجم میدهد.

سوءاستفاده فعال

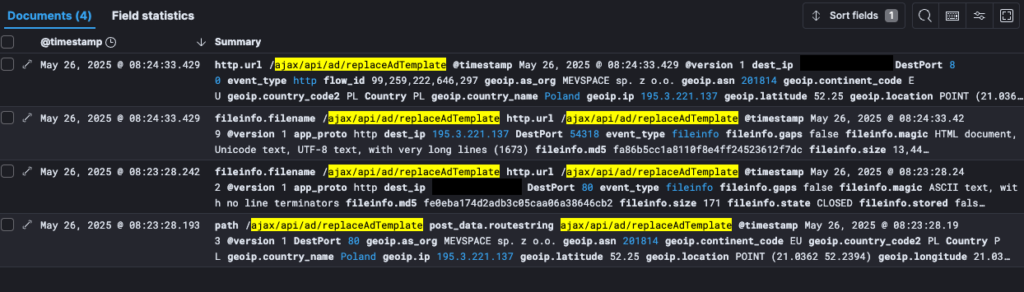

Ryan Dewhurst در ۲۶ می ۲۰۲۵ اعلام کرد که در لاگهای honeypot(تله) خود تلاشهایی برای سوءاستفاده از اندپوینت ajax/api/ad/replaceAdTemplate مشاهده کرده است.

Dewhurst منشأ یکی از حملات را به لهستان ردیابی کرد و تلاشهایی برای قرار دادن بکدورهای PHP جهت اجرای دستورات سیستمی شناسایی کرد. این حملات احتمالا از اکسپلویت منتشرشده توسط Romano استفاده میکنند. قالبهای آماده Nuclei برای این نقص نیز از ۲۴ می ۲۰۲۵ در دسترس بودهاند. Dewhurst افزود که تنها تلاش برای سوءاستفاده از CVE-2025-48827 مشاهده شده و شواهدی از زنجیره کامل تا RCE هنوز گزارش نشده، اما این احتمال بالاست.

مشکلات همیشگی vBulletin

vBulletin، یکی از پرکاربردترین پلتفرمهای انجمنساز مبتنی بر PHP/MySQL، هزاران انجمن آنلاین را پشتیبانی میکند. طراحی ماژولار آن با APIهای موبایل و رابطهای AJAX، انعطافپذیری بالایی دارد؛ اما سطح حمله گستردهای را در اختیار مهاجمان قرار میدهد. در گذشته نیز آسیبپذیریهای جدی در این پلتفرم منجر به نفوذ به انجمنهای محبوب و سرقت اطلاعات کاربران شده است. Romano و Dewhurst به مدیران انجمنها توصیه کردند که بهروزرسانیهای امنیتی را اعمال کرده یا به نسخه 6.1.1 ارتقا دهند، که از این آسیبپذیریها در امان است.