محققان امنیتی اعلام کردند که گروهی از هکرها از یک آسیبپذیری خطرناک در Cisco IOS و IOS XE با شناسه CVE-2025-20352 سوءاستفاده کردهاند تا Rootkit مخصوصی را روی سوئیچهای سیسکو نصب کنند. این حمله که با نام Operation Zero Disco شناسایی شده، سیستمهای لینوکسی قدیمی بدون راهکارهای EDR را هدف قرار داده است.

🧩 جزئیات فنی آسیبپذیری SNMP

این نقص امنیتی در ماژول SNMP (Simple Network Management Protocol) سیستمعاملهای سیسکو قرار دارد و در صورت دسترسی مهاجم به سطح Root، منجر به اجرای کد از راه دور (RCE) میشود.

براساس گزارش Trend Micro، مهاجمان از این باگ در مدلهای زیر برای حمله استفاده کردهاند:

Cisco Catalyst 9400

Cisco Catalyst 9300

Cisco Catalyst 3750G (Legacy)

در نتیجه، Rootkit روی دستگاههای آسیبپذیر نصب و سیستمهای لینوکسی قدیمی بدون Endpoint Detection and Response (EDR) را مورد هدف قرار داده است.

🧠 عملیات “Zero Disco”

Trend Micro این مجموعه حملات را با نام Operation Zero Disco نامگذاری کرده است؛ زیرا بدافزار مورد استفاده یک رمز عبور عمومی ایجاد میکند که شامل واژهی “disco” است.

همچنین محققان کشف کردند که مهاجمان در کنار این آسیبپذیری جدید، سعی در سوءاستفاده از باگ قدیمیتر با شناسه CVE-2017-3881 نیز داشتهاند که مربوط به Cluster Management Protocol در سیستمعاملهای IOS و IOS XE است.

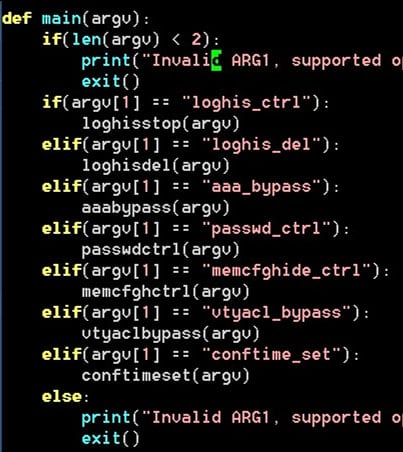

⚙️ قابلیتهای Rootkit

Rootkit نصبشده روی دستگاههای آلوده قابلیتهای گستردهای دارد، از جمله:

گوش دادن به پورتهای UDP و اجرای دستورات از راه دور

حذف یا غیرفعال کردن لاگها

عبور از AAA و VTY ACLs

فعال یا غیرفعال کردن رمز عبور عمومی

مخفیسازی تنظیمات فعال و زمان آخرین تغییر

این قابلیتها باعث میشوند مهاجم کنترل کامل دستگاه را در دست بگیرد و فعالیتهای خود را از دید مدیر سیستم پنهان کند.

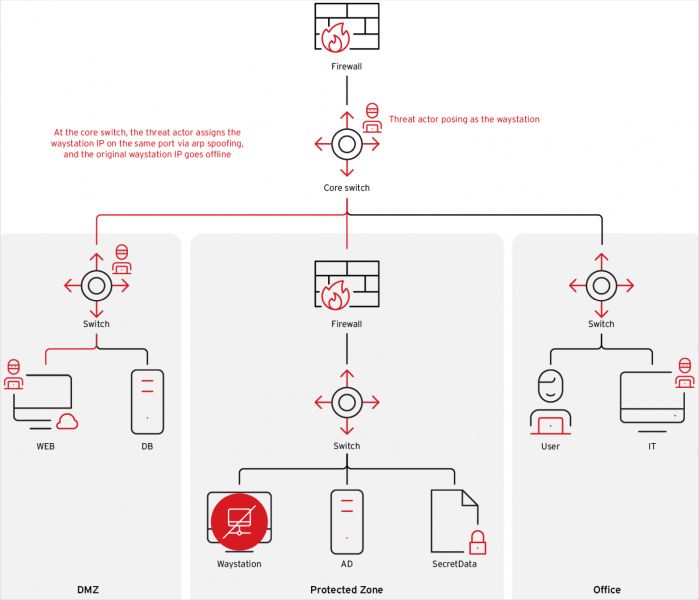

🧪 شبیهسازی حمله Zero Disco

در حملات آزمایشی Trend Micro مشخص شد که با این Rootkit میتوان:

ثبت لاگها را غیرفعال کرد

با استفاده از ARP Spoofing آدرس IP جعلی ایجاد کرد

فایروالهای داخلی را دور زد

بین VLANهای مختلف بهصورت Lateral Movement حرکت کرد

هرچند سوئیچهای جدیدتر به دلیل وجود قابلیت ASLR (Address Space Layout Randomization) مقاومتر هستند، اما در برابر حملات مداوم همچنان آسیبپذیر باقی میمانند.

🧰 نشانههای آلودگی و توصیه امنیتی

Trend Micro اعلام کرد که در حال حاضر هیچ ابزار قابل اطمینانی برای تشخیص Rootkit نصبشده روی سوئیچهای سیسکو وجود ندارد.

در صورت وجود هرگونه شک به آلودگی، باید بررسی سطح پایین روی Firmware و ROM دستگاه انجام شود.

✅ توصیه امنیتی:

دستگاهها را به آخرین نسخهی Cisco IOS / IOS XE بهروزرسانی کنید.

دسترسی SNMP را فقط به IPهای مورد اعتماد محدود کنید.

از فعال بودن EDR روی سرورهای لینوکسی اطمینان حاصل کنید.

از رمزهای عبور قوی و چندمرحلهای برای تجهیزات شبکه استفاده کنید.

📑 جمعبندی

این حمله نشان میدهد که حتی تجهیزات شبکهی سازمانی نیز از تهدیدات روز مصون نیستند. آسیبپذیریهای پروتکلهای مدیریتی مانند SNMP میتوانند راه ورود مهاجمان به زیرساختهای حیاتی باشند، بهویژه در محیطهایی که تجهیزات قدیمی و بدون مانیتورینگ امنیتی استفاده میشوند.