Palo Alto Networks در حال حاضر با یک چالش امنیتی مهم مواجه شده است که در آن هکرها از آسیب پذیری انکار سرویس (DoS) با شناسه CVE-2024-3393 که بر نرم افزار PAN-OS تأثیر میگذارد، سوء استفاده کردهاند. این آسیب پذیری به مهاجمان احراز هویت نشده اجازه میدهد تا پکتهای ساخته شده خاصی را ارسال کنند که میتواند فایروال را مجددا راهاندازی کرده و منجر به اختلالات احتمالی سرویس فایروال شود.

استفاده مکرر از این باگ میتواند دستگاه را وارد حالت تعمیر و نگهداری کند و برای بازگرداندن آن به حالت عادی نیاز به مداخله دستی خواهد بود.

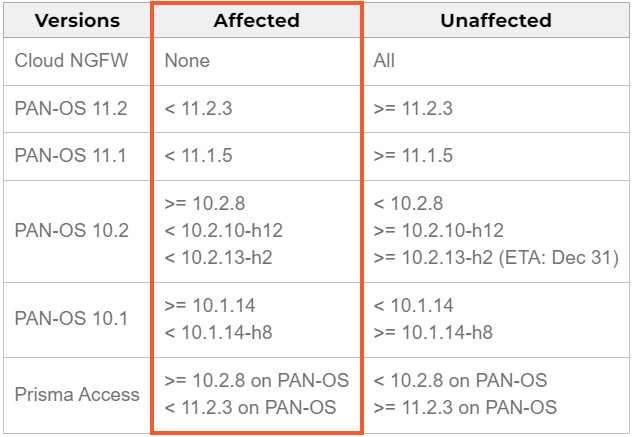

این باگ فقط دستگاههایی را تحت تأثیر قرار میدهد که در آنها لاگ «DNS Security» فعال باشد. نسخههایی که متاثر از آسیب پذیری CVE-2024-3393 هستند، به شرح زیر میباشند:

این آسیب پذیری با امتیاز CVSS 8.7 رتبه بندی شده است. چنانچه دسترسی به کاربران احراز هویت شده از طریق Prisma Access محدود شود، این آسیب پذیری به امتیاز ۷.۱ کاهش مییابد. آسیب پذیری CVE-2024-3393 در نسخههای PAN-OS 10.1.14-h8، PAN-OS 10.2.10-h12، PAN-OS 11.1.5 و PAN-OS 11.2.3 پچ شده است.

راهکارهای پیشنهادی:

- بروزرسانی فوری: توصیه میشود هر چه سریعتر نسخههای جدید دریافت و نصب گردند.

- تنظیم قوانین محدودکننده: بررسی کنید که آیا میتوان ترافیک ورودی را به گونهای محدود کرد که درخواستهای مشکوک مسدود شوند یا خیر.

- مانیتورینگ پیشرفته: ز ابزارهای مانیتورینگ برای شناسایی و کاهش تأثیر حملات DoS استفاده کنید.

یک راهحل و اقدام امنیتی برای فایروالهای مدیریت نشده یا آنهایی که توسط Panorama مدیریت میشوند، این است که مشتریان میتوانند با رفتن به Objects → Security Profiles → Anti-spyware → DNS Policies → DNS Security برای هر پروفایل Anti-spyware، دسته DNS Security را روی “none” تنظیم کنند.

برای فایروالهایی که توسط Strata Cloud Manager (SCM) مدیریت میشوند نیز کاربران میتوانند مراحل بالا را برای غیرفعال سازی لاگ DNS Security، دنبال کنند.