هکرها اخیراً یک کمپین گسترده برای بهرهبرداری از آسیبپذیریهای حیاتی در دو افزونهی قدیمی وردپرس، یعنی GutenKit و Hunk Companion آغاز کردهاند. این آسیبپذیریها با شدت بحرانی (Critical) میتوانند منجر به اجرای کد از راه دور (RCE) شوند.

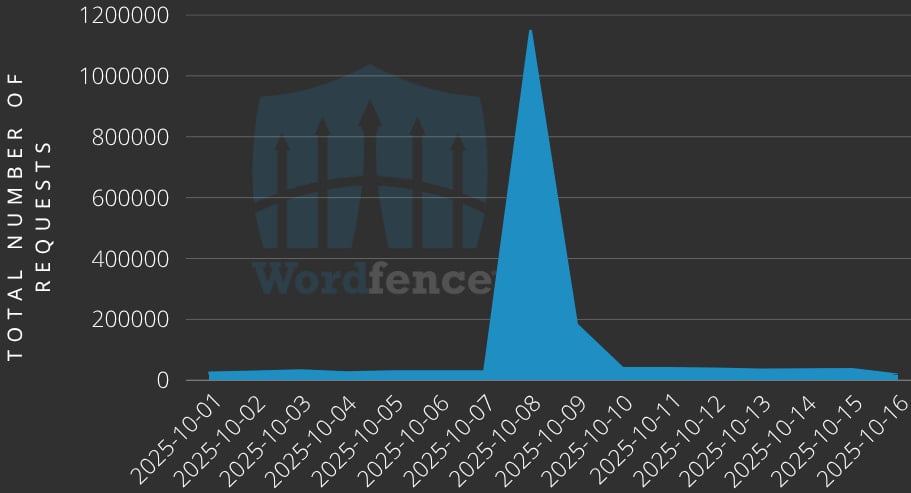

شرکت امنیتی Wordfence گزارش داده که تنها در دو روز، بین ۸ تا ۹ اکتبر ۲۰۲۵، بیش از ۸.۷ میلیون تلاش برای حمله علیه وبسایتهای مشتریان خود را مسدود کرده است.

🔍 جزئیات آسیبپذیریهای دو افزونه قدیمی وردپرس

سه آسیبپذیری مورد سوءاستفاده در این کمپین عبارتاند از:

CVE-2024-9234 – نمره CVSS: 9.8

یک نقص در REST-endpoint افزونهی GutenKit که به مهاجم اجازه میدهد بدون احراز هویت، افزونههای دلخواه را نصب کند.CVE-2024-9707 – نمره CVSS: 9.8

CVE-2024-11972 – نمره CVSS: 9.8

دو نقص در endpoint مربوط بهthemehunk-importدر افزونه Hunk Companion که بدون احراز هویت نیز امکان نصب افزونههای مخرب را فراهم میکنند.

🔸 نسخههای آسیبپذیر:

GutenKit تا نسخهی 2.1.0 و قبلتر

Hunk Companion تا نسخهی 1.8.5 و قبلتر

بهروزرسانیهای امنیتی برای رفع این آسیبپذیریها مدتها پیش منتشر شدهاند:

GutenKit نسخهی 2.1.1 (اکتبر ۲۰۲۴)

Hunk Companion نسخهی 1.9.0 (دسامبر ۲۰۲۴)

اما هنوز بسیاری از وبسایتها از نسخههای قدیمی و ناامن استفاده میکنند.

⚠️ روش حمله

بر اساس گزارش Wordfence، مهاجمان فایل فشردهای به نام up.zip را روی GitHub بارگذاری کردهاند که حاوی اسکریپتهای رمزگذاریشده است. این اسکریپتها قادرند:

فایلها را آپلود، دانلود یا حذف کنند،

سطح دسترسیها را تغییر دهند،

و با جعل یک مؤلفه از افزونه All in One SEO، دسترسی ادمین را بهصورت خودکار برای مهاجم فعال کنند.

در برخی موارد، مهاجمان برای ایجاد دربپشتی (backdoor) از افزونهی آسیبپذیر دیگری با نام wp-query-console استفاده میکنند تا به اجرای کد بدون احراز هویت (unauthenticated RCE) دست یابند.

🧩 نشانههای نفوذ (IoCs)

مدیران وبسایتها باید لاگهای خود را بررسی کنند و به درخواستهای زیر توجه ویژه داشته باشند:

/wp-json/gutenkit/v1/install-active-plugin/wp-json/hc/v1/themehunk-import

همچنین بررسی پوشههای زیر توصیه میشود:

/up/background-image-cropper/ultra-seo-processor-wp/oke/wp-query-console

🛡️ توصیه امنیتی

به مدیران سایتها توصیه میشود:

تمامی افزونهها را به آخرین نسخهی منتشرشده بهروزرسانی کنند.

لاگهای دسترسی را برای یافتن فعالیتهای مشکوک بررسی نمایند.

از افزونههای قدیمی یا بدون پشتیبانی فعال خودداری کنند.

🧠 نتیجهگیری

این حملهی جدید بار دیگر اهمیت بهروزرسانی مداوم افزونهها را نشان میدهد. هرچند وصلههای امنیتی از سال گذشته در دسترس بودهاند، اما غفلت مدیران وبسایتها باعث شده بسیاری از سایتها هنوز در برابر حملات Remote Code Execution آسیبپذیر بمانند.