سیستمهای اتوماسیون صنعتی (Industrial Automation Systems – ICS)، نقش کلیدی در بهینهسازی فرآیندهای تولیدی و صنعتی دارند، اما به دلیل اتصال به شبکهها و وابستگی به فناوریهای پیشرفته، در برابر تهدیدات امنیت سایبری آسیب پذیر میباشند.

این تهدیدات شامل حملات بدافزاری، نفوذ به سیستمهای کنترل صنعتی (ICS)، سوءاستفاده از آسیب پذیریهای تجهیزات SCADA و ایجاد تغییر در دادهها یا فرایندها میشوند. پیامدهای این تهدیدات میتوانند از اختلال در عملیات گرفته تا خسارتهای مالی، تهدیدات ایمنی کارکنان و آسیبهای زیست محیطی متفاوت باشد.

از این رو درک این تهدیدات و بهکارگیری راهکارهای امنیتی مناسب از جمله استفاده از سیستمهای پایش مستمر، مدیریت دسترسیها و بهروزرسانی مداوم تجهیزات برای تضمین پایداری و امنیت این سیستمها ضروری است.

ما در این مقاله با استناد به گزارش کسپرسکی، چشم انداز تهدیدات سیستمهای اتوماسیون صنعتی را در سه ماهه چهارم سال ۲۰۲۴ مورد بررسی قرار دادهایم.

آمار کلی تهدیدات سیستمهای اتوماسیون صنعتی

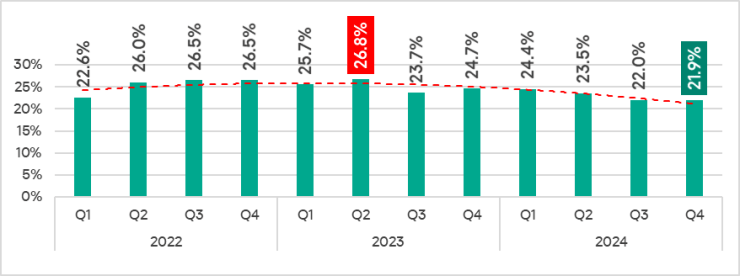

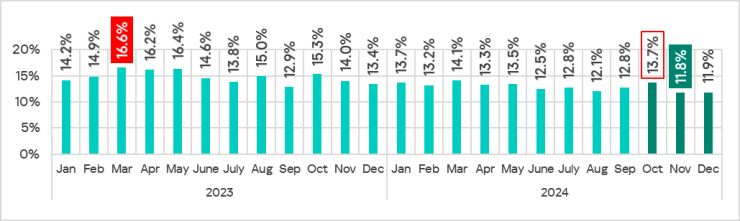

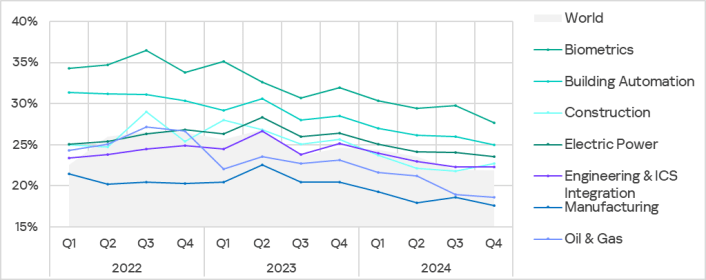

درصد رایانههای ICS که در سه ماهه چهارم سال 2024، آبجکتهای مخرب روی آنها مسدود شدهاند در مقایسه با سه ماهه قبل ۰.۱ درصد کاهش یافت و به ۲۱.۹٪ رسید.

در مقایسه با سهماهه چهارم سال ۲۰۲۳، آمار کاهش ۲.۸ واحد درصدی داشته است. در این بازه، درصد کامپیوترهای ICS که در آنها آبجکتهای مخرب مسدود شدند، در ماه اکتبر به بیشترین و در نوامبر به کمترین مقدار رسید. در واقع، درصد نوامبر ۲۰۲۴ پایینترین میزان در طول دو سال گذشته بود.

رتبهبندی مناطق

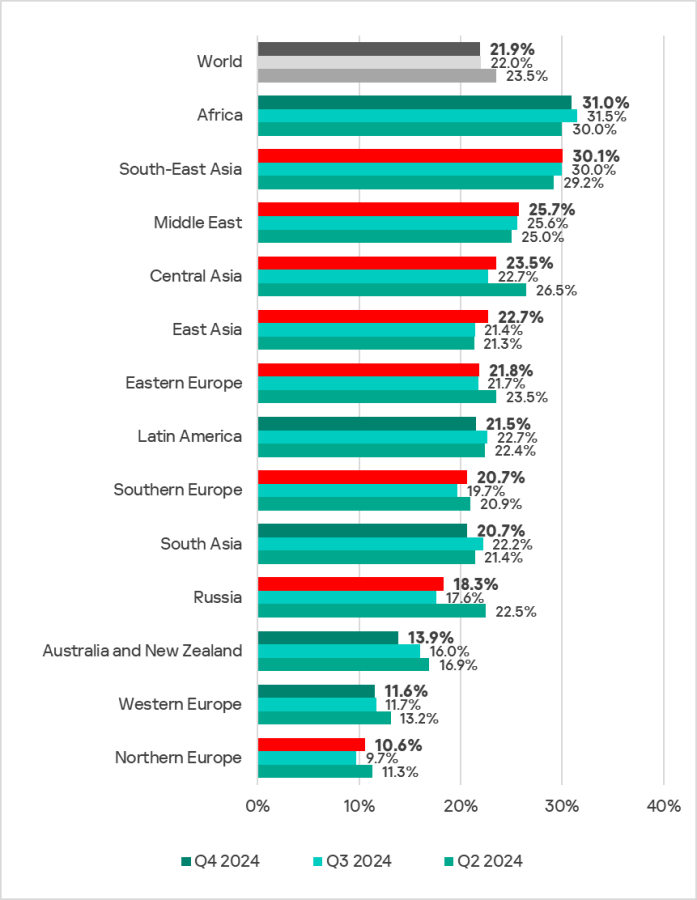

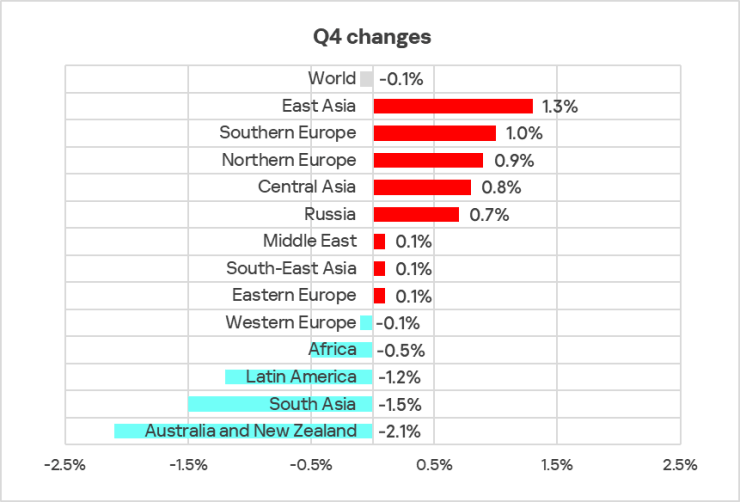

از نظر جغرافیایی، درصد کامپیوترهای ICS که آبجکتهای مخرب روی آنها مسدود شده، در سهماهه چهارم سال ۲۰۲۴ بین ۱۰.۶٪ در اروپای شمالی تا ۳۱٪ در آفریقا متغیر بوده است.

نکته جالب این است که در این دوره، هشت منطقه از سیزده منطقه شاهد افزایش این درصد نسبت به فصل قبل بودند.

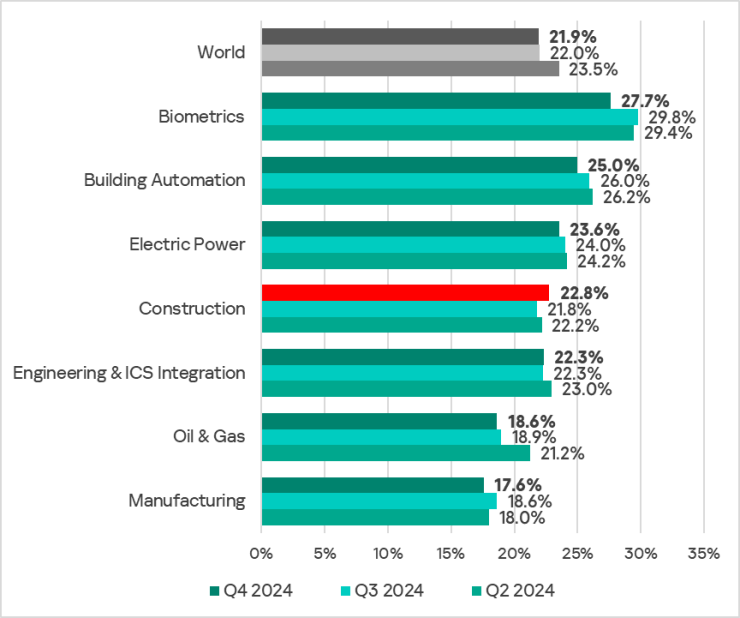

صنایع منتخب

در میان صنایع بررسیشده، بخش بیومتریک بالاترین درصد کامپیوترهای ICS با آبجکتهای مخرب مسدودشده را به خود اختصاص داده است.

در سهماهه چهارم ۲۰۲۴، درصد کامپیوترهای ICS که آبجکتهای مخرب روی آنها مسدود شدند در اکثر صنایع کاهش یافته، بهجز صنعت ساختوساز که افزایشی بوده است.

تنوع آبجکتهای مخرب شناسایی شده

راهکارهای امنیتی کسپرسکی در سه ماهه چهارم سال 2024، بدافزارهایی از 11,065 خانواده مختلف بدافزار از دسته های متفاوت را روی سیستمهای اتوماسیون صنعتی مسدود کردند.

در سهماهه چهارم ۲۰۲۴، درصد کامپیوترهای ICS که آبجکتهای مخرب روی آنها مسدود شدند در اکثر صنایع کاهش یافته، بهجز صنعت ساختوساز که افزایشی بوده است.

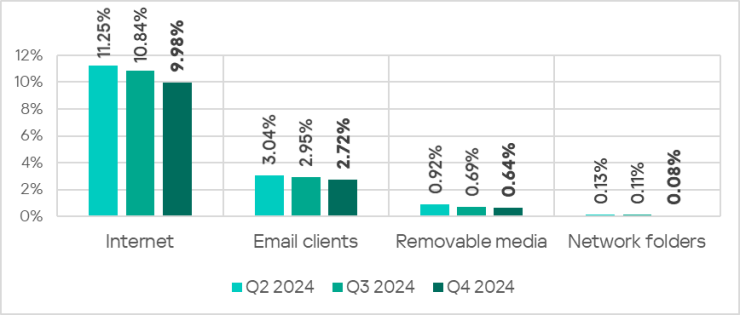

منابع اصلی تهدید برای کامپیوترهای فناوری صنعتی در سازمانها همچنان شامل اینترنت، کلاینتهای ایمیل و حافظههای قابل انتقال هستند. البته در تمامی موارد، شناسایی دقیق منبع تهدید امکانپذیر نیست.

در سهماهه چهارم ۲۰۲۴، درصد کامپیوترهای ICS که تهدیدات از منابع مختلف روی آنها مسدود شد، در همه منابع ذکرشده در این گزارش کاهش داشتهاست و به پایینترین سطح در بازه مشاهدهشده رسید.

دستهبندی تهدیدات

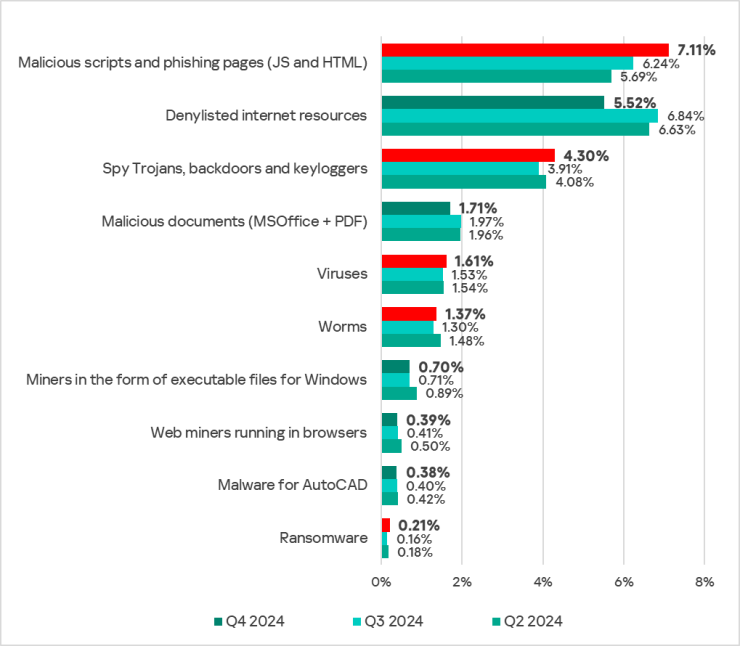

آبجکتهای مخرب مورد استفاده برای نفوذ اولیه

در این گروه، میتوان به منابع اینترنتی خطرناک که در لیست سیاه قرار گرفتهاند، اسکریپتهای مخرب، صفحات فیشینگ و اسناد مخرب اشاره کرد.

در سهماهه چهارم ۲۰۲۴، کامپیوترهای ICS که اسناد مخرب (۱.۷۱٪) و منابع اینترنتی (۵.۵۲٪) روی آنها مسدود شد، به ترتیب 0.26 و 1.32 واحد درصد کاهش یافته و به پایینترین سطح از ابتدای سال ۲۰۲۲ رسید.

در گزارش سه ماهه سوم 2024 ذکر شدهبود که افزایش منابع اینترنتی بلاکشده، ناشی از رشد دامنهها و IPهای جدید مورد استفاده مهاجمان برای C2(سرور فرمان و کنترل) و استفاده از این سرور ها برای توزیع بدافزار و فیشینگ بود.

کاهش این موارد در ماههای نوامبر تا دسامبر، احتمالاً نتیجه اقدامات پیشگیرانه در سطوح مختلف (از مالکین منابع و شرکتهای میزبانی گرفته تا ISPها و نهادهای انتظامی) بوده است. عامل دیگر، تغییر مکرر دامنهها و IPها توسط مهاجمان برای دور زدن لیستهای سیاه بوده است. در عمل، این بدان معناست که تا زمانی که یک منبع وب مخرب شناسایی نشده و به فهرست سیاه اضافه نگردد، ممکن است بهطور فوری در آمار تهدیدات ظاهر نشود. این امر منجر به کاهش ظاهری در درصد رایانههای سیستمهای کنترل صنعتی میشود که چنین منابعی روی آنها مسدود شدهاند.

اما در همین دوره، درصد اسکریپتهای مخرب و صفحات فیشینگ (۷.۱۱٪)، جاسوسافزارها (۴.۳۰٪) و باجافزارها (۰.۲۱٪) افزایش داشته است.

بدافزارها

بدافزارهای مرحله اول معمولاً انواع جاسوسافزار، باجافزار و ماینرها را به سیستم قربانی منتقل میکنند. هرچه درصد نفوذ اولیه بالاتر باشد، احتمال رسیدن بدافزار مرحله بعد نیز بیشتر است.

در این فصل در مقایسه با فصل قبل:

- نرخ رایانههای ICS که جاسوسافزار روی آنها مسدود شد ۰.۳۹ واحد افزایش یافت و به ۴.۳۰٪ رسید.

- نرخ رایانههای ICS که باجافزارها روی آنها مسدود شد با افزایش ۱.۳ برابری به ۰.۲۱٪ رسید که بالاترین مقدار در دو سال اخیر است.

- نرخ رایانههای ICS که ماینرها (فایل اجرایی در ویندوز) روی آنها مسدود شد با کاهش ۰.۰۱ درصد به ۰.۷۰٪ رسید.

- نرخ رایانههای ICS که ماینرهای تحت وب روی آنها مسدود شد نیز با کاهش ۰.۰۲ واحد درصد به ۰.۳۹٪ رسید که پایینترین مقدار در دوره بررسیشده است.

بدافزارهای خود انتشار

بدافزارهای خود انتشار مانند کرمها و ویروسها، یک دسته جداگانه از آبجکتهای مخرب را به خود اختصاص دادهاند. کرمها و ویروسها ابتدا برای نفوذ اولیه استفاده میشدند، اما با توسعه عملکرد باتنتها، اکنون نقش بدافزار مرحله بعد را نیز دارند. آنها از حافظه های جانبی، فولدرهای اشتراکی شبکه، فایلهای آلوده (از جمله بکآپها) و حملات شبکهای بر نرمافزارهای قدیمی برای انتشار استفاده میکنند.

در این فصل:

- کرمها با افزایش ۰.۰۷ واحد درصد به ۱.۳۷٪ رسیدند.

- ویروسها با افزایش ۰.۰۸ واحد درصد به ۱.۶۱٪ رسیدند.

بدافزار AutoCAD

بدافزار AutoCAD به طور معمول تهدیدی سطح پایین محسوب میشود و در پایینترین ردههای دستهبندی بدافزارها قرار دارد.

در سهماهه چهارم ۲۰۲۴، درصد کامپیوترهای ICS که این نوع بدافزار روی آنها مسدود شد با کاهش ۰.۰۲ واحد درصد به ۰.۳۸٪ رسید.

سخن پایانی

سیستمهای اتوماسیون صنعتی بهعنوان زیرساختهای حیاتی در صنایع مختلف، هدفی جذاب برای تهدیدات امنیت سایبری محسوب میشوند. این تهدیدات نهتنها عملکرد مستمر و بهینه این سیستمها را به خطر میاندازند، بلکه میتوانند خسارات گستردهای به تولید، ایمنی کارکنان و محیط زیست وارد کنند. برای مقابله با این تهدیدات، اتخاذ یک رویکرد جامع امنیتی که شامل شناسایی آسیب پذیریها، اجرای سیاستهای امنیتی، بهروزرسانی مداوم سیستمها و افزایش آگاهی کارکنان است، ضروری به نظر میرسد. تقویت امنیت سیستمهای اتوماسیون صنعتی نهتنها باعث کاهش خطرات و ریسکها میشود، بلکه اعتماد به فناوریهای نوین و توسعه پایدار صنعتی را نیز تضمین میکند.